È passato quasi in sordina l’attacco al Comune di Gonzaga da parte del collettivo LockBit ma all’interno dei dati esposti ci sono informazioni delicate anche in merito a minori neonati.

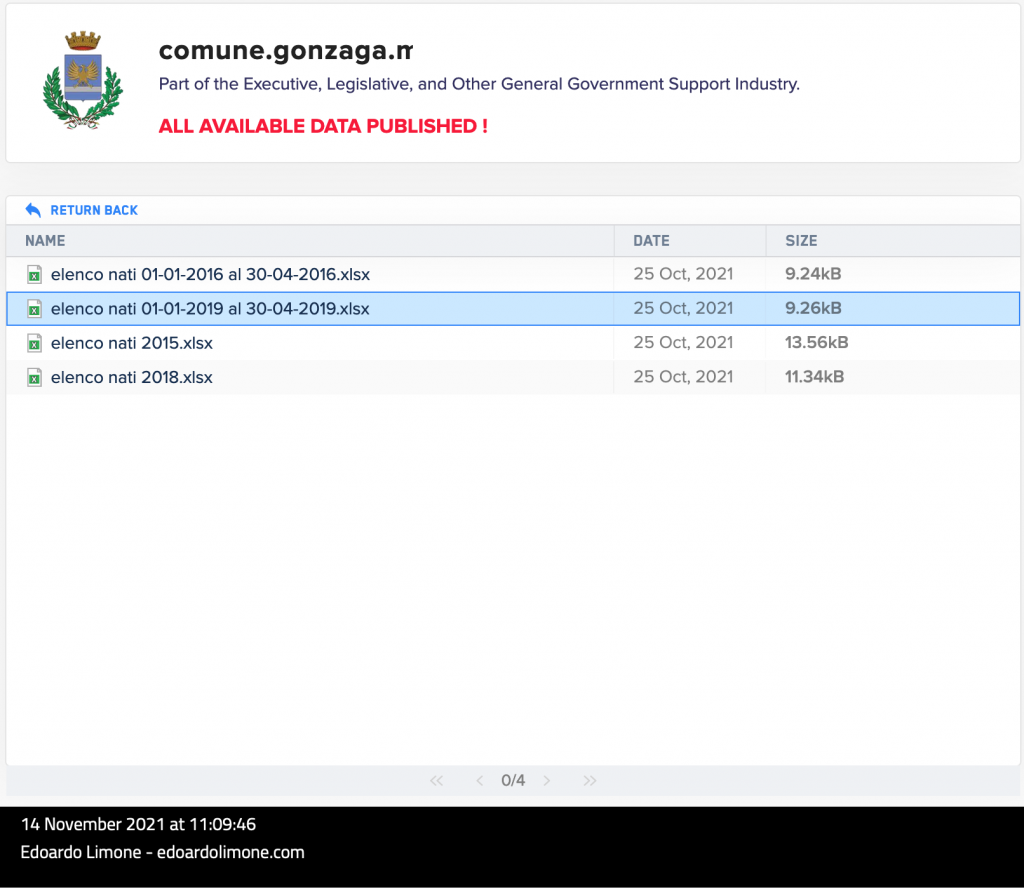

Gonzaga è un comune lombardo di circa 8500 abitanti che nelle scorse settimane ha subito un attacco ransomware da parte del gruppo LockBit. Il mancato pagamento del riscatto ha portato la pubblicazione dei file sottratti che, sorprendentemente, sono particolarmente delicati.

Dati dei neonati

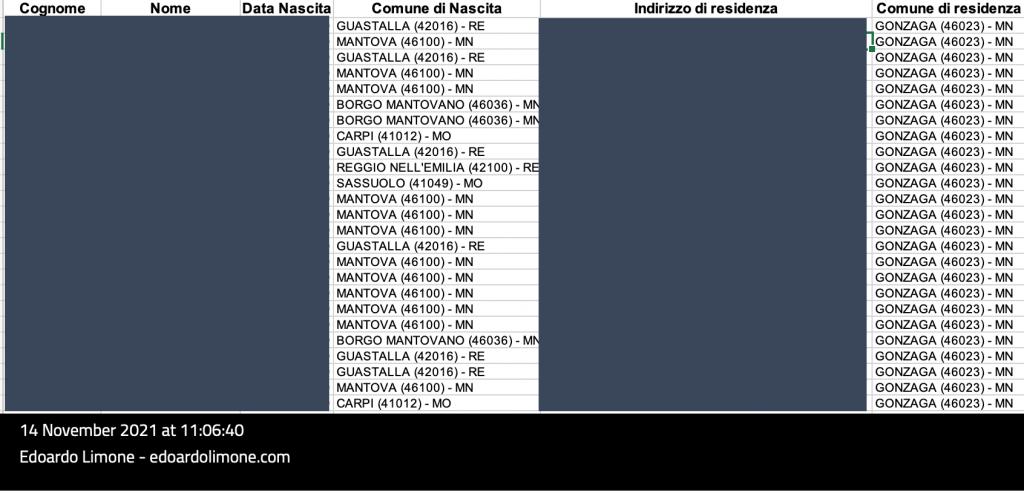

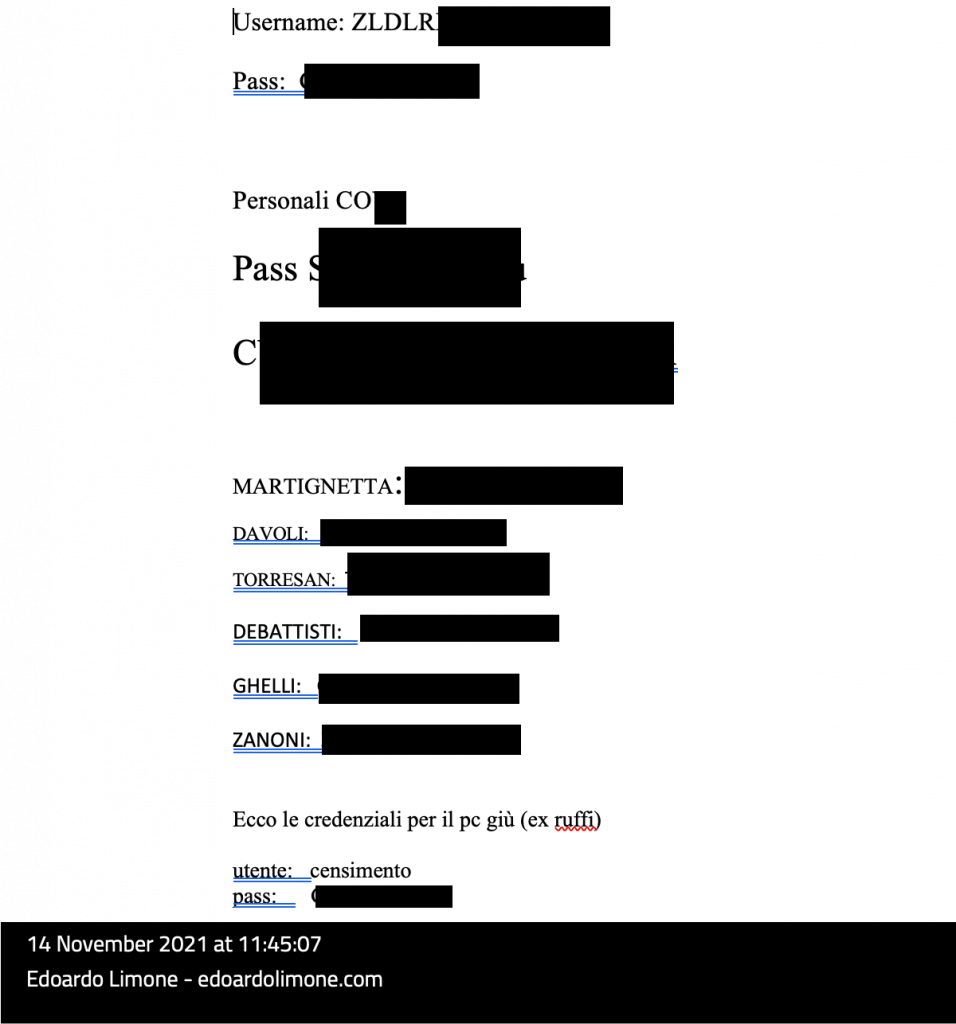

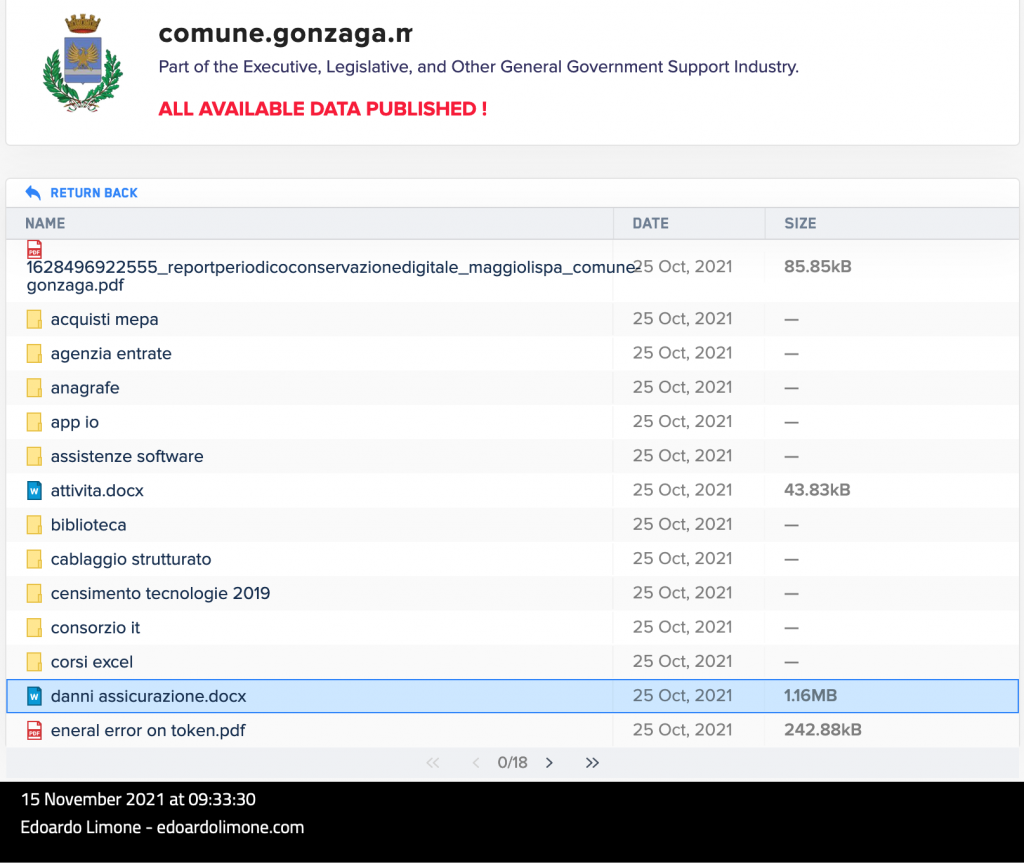

All’interno dell’archivio sottratto al Comune di Gonzaga ci sono alcuni file che fanno riferimento all’anagrafe comunale, tra cui le credenziali di accesso salvate in un documento Word. Purtroppo tra i file sottratti ci sono anche numerose tabelle excel che riportano i dati anagrafici dei nuovi nati.

Si tratta di tabelle Excel in cui viene riportato non solo il nome e il cognome ma anche la data di nascita e l’indirizzo di residenza. Le informazioni sono suddivise su più file, tutti liberamente scaricabili dal portale del collettivo hacker. A quanto si deduce piuttosto chiaramente dai file Excel, gli anni interessati sarebbero 2015-2016-2018-2019

Credenziali di accesso ai sistemi, di SPID e documenti di identità

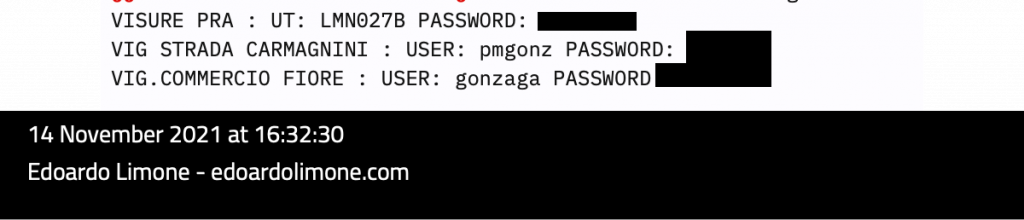

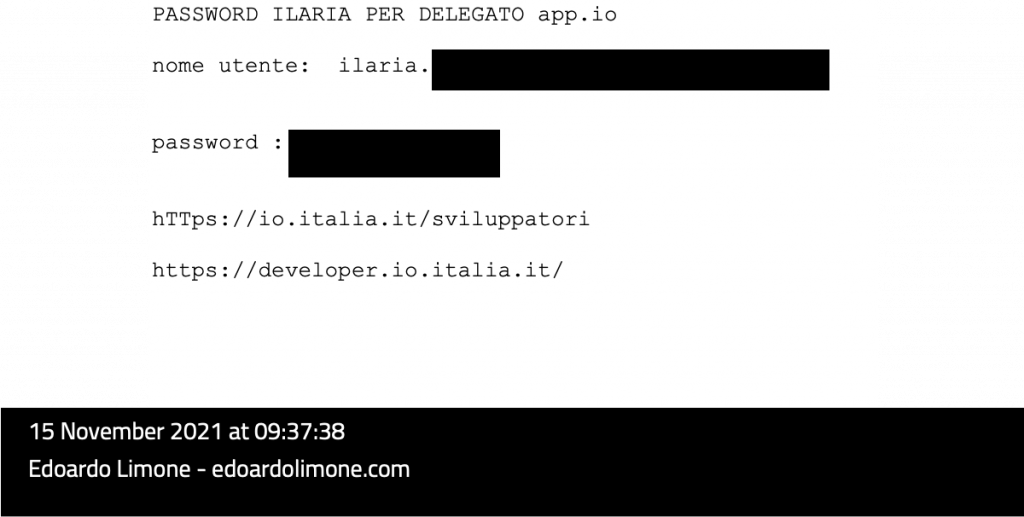

Ulteriori credenziali sono quelle che si riferiscono ai sistemi informatici deputati alla gestione dell’anagrafe del Comune, di seguito viene mostrato un documento (opportunamente occultato) nel quale erano presenti le credenziali di accesso.

All’interno di alcune cartelle sono state trovate anche le credenziali per lo SPID, depositate in cartelle di utenti e racchiuse in un documento word senza alcuna protezione (nemmeno la password di apertura). Insieme alle credenziali è presente anche la documentazione del provider di riferimento della persona fisica, con tutti i dati personali necessari alla sottoscrizione dello SPID.

Inoltre sono presenti anche copie di documenti di identità come CIE (Carte di Identità Elettroniche) di cui si riporta un esempio opportunamente occultato.

Non fa eccezione nemmeno il CED (Centro Elaborazioni Dati) del Comune: anche lui con credenziali lasciate su file TXT senza alcuna protezione; di seguito si riporta un esempio opportunamente occultato.

Ed in effetti la cartella CED è tra quelle esfiltrate dal gruppo LockBit con tutta una serie di contenuti abbastanza chiari: informazioni sul cablaggio, informazioni sugli utenti (senza credenziali per quanto è stato possibile notare), informazioni sulla struttura delle cartelle, informazioni su gare e acquisti, etc…

I file della Polizia Municipale

Di particolare entità sono i file della Polizia Municipale, presenti in directory come quella

gruppi/polizia municipale/agenti

Nella quale sono presenti le password di accesso a diversi servizi (di seguito si riporta solo una minore quantità di quelle presenti nel file).

Sono inoltre presenti file afferenti abusi edilizi riscontrati dalla stessa municipale, segnati tutti nell’apposita cartella “abusi edilizi – materiale da ufficio tecnico”

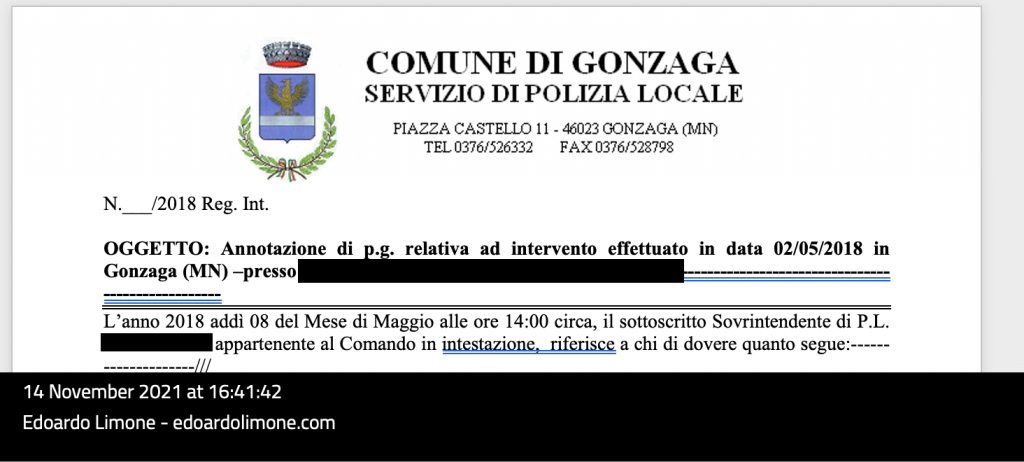

Ma probabilmente l’evidenza più delicata sono i verbali degli agenti di polizia municipale depositati dentro alle cartelle.

In taluni casi questi verbali riguardano anche lo stato di salute di minori per i quali gli agenti di polizia si sono attivati per i necessari controlli.

La posizione del Comune

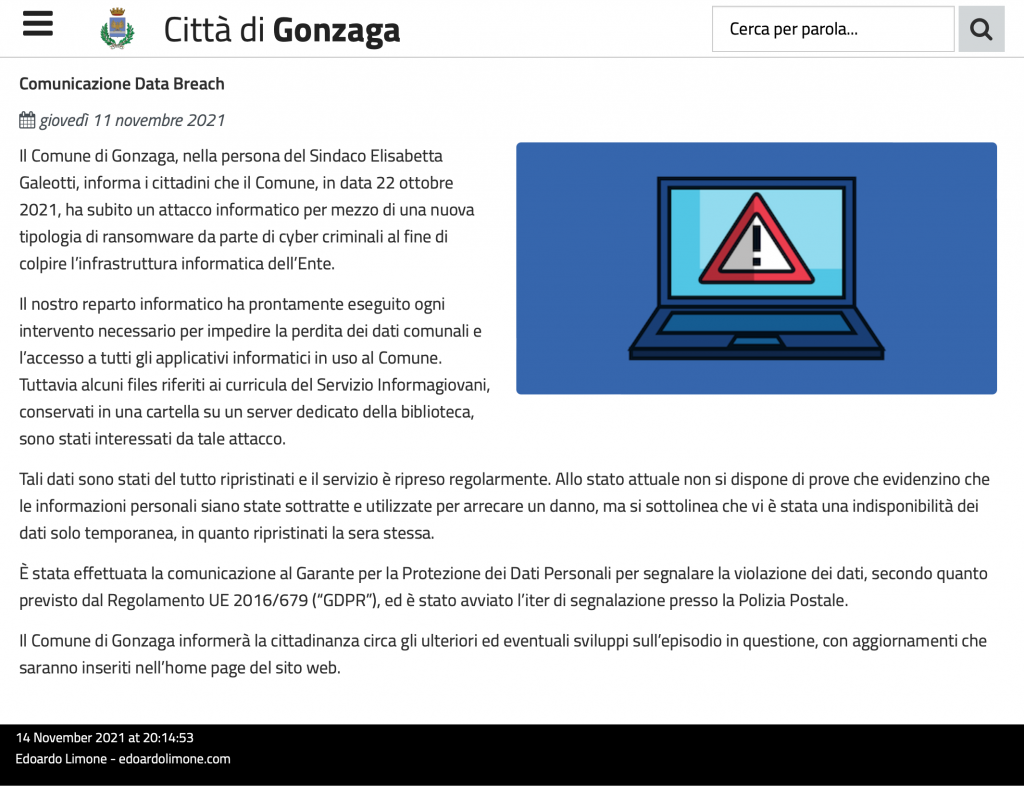

Sul portale del Comune di Gonzaga è stato pubblicato un comunicato ufficiale, il problema del comunicato è che quanto riportato appare difforme da quanto pubblicato dagli hacker. Si legge infatti:

Tali dati sono stati del tutto ripristinati e il servizio è ripreso regolarmente. Allo stato attuale non si dispone di prove che evidenzino che le informazioni personali siano state sottratte e utilizzate per arrecare un danno, ma si sottolinea che vi è stata una indisponibilità dei dati solo temporanea, in quanto ripristinati la sera stessa.

Fonte: Comune di Gonzaga

Non si è trattato, infatti, solo di una indisponibilità di dati temporanea. Dati personali di minori, carte di identità, atti giudiziari, credenziali di accesso a servizi, credenziali in merito alle identità digitali, sono elementi di elevata delicatezza che, in mani sbagliati, possono arrecare danni. Questi dati sono stati sottratti dai sistemi del Comune di Gonzaga e resi disponibili pubblicamente al mancato pagamento del riscatto.Per trasparenza si riporta anche lo screenshot eseguito al comunicato.

Non vi è stato alcun aggiornamento di questo comunicato, il che fa supporre che per il Comune di Gonzaga il data breach si sia chiuso con le conclusioni presentate all’interno di questo comunicato.

Conclusione

Il materiale da verificare è molto ma l’analisi fin qui condotta è sufficiente per determinare la gravità dell’attacco e della successiva pubblicazione dei file. Rimane molta perplessità in merito alla mancanza di adozione di misure minime di sicurezza utili per proteggere credenziali, file delicati come verbali della polizia locale o legati alle identità digitali. Senza entrare in fattori di polemica con il Comune di Gonzaga, per quanto sia comprensibile la struttura di cartelle che ha portato gli operatori a salvare i file all’interno delle varie directory, è altrettanto dubbia la logica con la quale un file delicato come il verbale di un agente di polizia venga messo accanto al piano ferie senza alcuna protezione dall’apertura (anche accidentale) da parte di personale non autorizzato.

Aggiornamenti

15 novembre 2021

Intorno alle ore 09:15 è stato controllato lo stato di pubblicazione dei file che ora risultano nuovamente online.

14 novembre 2021

Intorno alle ore 20:00 il portale di LockBit non mostra più i file pubblicati del Comune di Gonzaga.

4 risposte

Grazie per la condivisione. Purtroppo queste worst practices da parte degli utenti le rilevo quotidianamente. Si fa una fatica incredibile a cercare di “educare” le persone ad una maggiore sicurezza dell’intera organizzazione nella quale lavorano. La percezione alle volte è proprio di aver a che fare con i bambini che finché non si “fanno del male” non imparano la lezione.

Salve Alessandro, grazie per il Suo messaggio. Lei ha ragione: si tratta di cattive prassi; in fondo nessuno si aspetta l’infallibilità dall’informatica. Sono state attaccate realtà ben più strutturate come Acer, AMI, Gigabyte, e quindi è ragionevole che anche un comune piccolo possa subire un attacco. Condivido il Suo punto di vista e Le dirò di più: personalmente sono perplesso in merito a due cose:

1) L’organizzazione dei file interno alle directory: come si può lasciare un atto giudiziario delicato come un verbale di un poliziotto (riguardante un minore), senza alcuna protezione alla stregua di un piano ferie? Come si possono lasciare incustodite le credenziali di servizi, persone, identità digitali?

2) Il comunicato pubblicato sul sito che, senza altri aggiornamenti, ha ritratto una realtà difforme da quanto poi pubblicato dagli hacker.

Vede, io sono un pessimista: penso che la lezione non venga quasi mai imparata. Forse lo sarebbe solo a valle di sanzioni dirette alla busta paga dei diretti interessati. In confidenza Le dico che sarebbe bello essere smentiti…

Pienamente d’accordo dalla prima all’ultima lettera. Ho apprezzato molto il suo intervento al security summit del clusit.

…e poi…cosa lo diciamo a fare… è notizia di oggi l’attacco al comune di Torino.

La ringrazio per le Sue parole e sono amareggiato per il Comune di Torino, come giustamente ha scritto Lei è una realtà con cui tutti dobbiamo fare i conti quotidianamente.