Oggi parliamo di RoughTed e della scalata dell’Italia verso la vetta dei paesi più attaccati al mondo.

L’articolo legato a Rough Ted, di cui parleremo tra poco, si apre con alcune informazioni importanti, valutate voi.

L’Italia continua a scalare posizione nella classifica dei Paesi più attaccati al mondo dai criminali informatici. Nel mese di luglio ha guadagnato otto posti, piazzandosi al 34esimo su scala globale. [fonte ufficiale]

Come avevamo accennato in passato, quello che si sta verificando è il cambio di tipologia di virus sviluppato dagli hacker, il più recente ed in cima alla classifica è il Rough Ted

RoughTed – Large-scale Malvertising used to deliver various malicious websites and payloads such as scams, adware, exploit kits and ransomware. It can be used to attack any type of platform and operating system, and utilizes ad-blocker bypassing and fingerprinting in order to make sure it delivers the most relevant attack.

La cosa preoccupante dell’Italia è la crescente filosofia del compra un software e sarai protetto, presente sia nell’ambito privato che pubblico mentre continuano a venire meno tutte quelle buone prassi legate alla formazione del personale. Eppure gli addetti ai lavori insistono sul tema della formazione e della “sensibilizzazione” ai rischi. In un articolo legato a Wannacry, il Corriere Comunicazioni cita:

Ma se la password più utilizzata nel mondo è “password”, “come facciamo a educare i dipendenti ingenui”, si chiede Eduard Meelhuysen, vice presidente di Bitglass – per scongiurare o mitigare i rischi? Più che investire in tecnologia – spiega Meelhuysen – serve educare le persone. Dobbiamo istruire i dipendenti, mostrare loro nuovi modi di autenticazione o nuovi modi di accedere a un nuovo sistema. Questo vale anche per il cloud computing: dobbiamo assicurarci di avere più controllo”.

Si parla di formazione, di instillare nel dipendente il corretto modo di ragionare e non di affrontare tutto con software e applicazioni. Un concetto che sarà ancora sconosciuto per molto tempo considerando che la formazione ha costi più alti e un tempo di reattività più lento. Ne abbiamo già parlato anche dentro questo sito diverse volte. È pur vero che la formazione è in grado di garantire risultati molto più longevi, a dispetto di software che costringono a continui aggiornamenti ed esborsi di denaro.

Ma cosa non funziona in Italia?

In Italia non funziona la strategia pigra e assolutamente poco lungimirante di molte Pubbliche Amministrazioni e soggetti privati che, essenzialmente, si riassume così:

- Devo mettere in sicurezza la mia area IT

- Contatto una Ditta

- Compro un software

- Problema risolto

E per quanto possa sembrare una posizione abbastanza radicale, per esperienza personale posso dirvi che il più delle volte lo scenario è questo: un commerciale che, in modo lusinghiero, poggia un elenco di soluzioni software e architetturali da comprare (e da mantenere aggiornate). No, l’Italia non ha ben capito i rischi, come molti altri paesi.

Riguardo RoughTed

Riguardo Rought Ted si può dire molto, per prima cosa vi consiglio un articolo (trovate il link alla fine del post) in cui MalwareBytes esamina la minaccia molto attentamente. L’aspetto estremamente rischioso è racchiuso proprio nelle prime righe dell’articolo:

It is unique for its considerable scope ranging from scams to exploit kits, targeting a wide array of users via their operating system, browser, and geolocation to deliver the appropriate payload.

In sostanza questa minaccia è trasversale ai sistemi operativi ed è in grado di adattarsi in base ad essi, al browser che state usando e alla vostra posizione nel mondo per scegliere il payload appropriato. Rough Ted si è diffuso attraverso la CDN Amazon che, come molti di voi sapranno, ha un’estensione tale da poter garantire il giusto livello di contagio. E gli attacchi sono stati nascosti con l’impiego di numerosi redirect che hanno impedito ai sistemi di sicurezza di “capire” cosa stesse succedendo.

Fonte: Malware Bytes

Quella che vedete riportata a video è la exploit chain di Magnitude, studiata da Malware Bytes. Ciò che ha scoperto lo staff è la presenza del nodo roughted.com

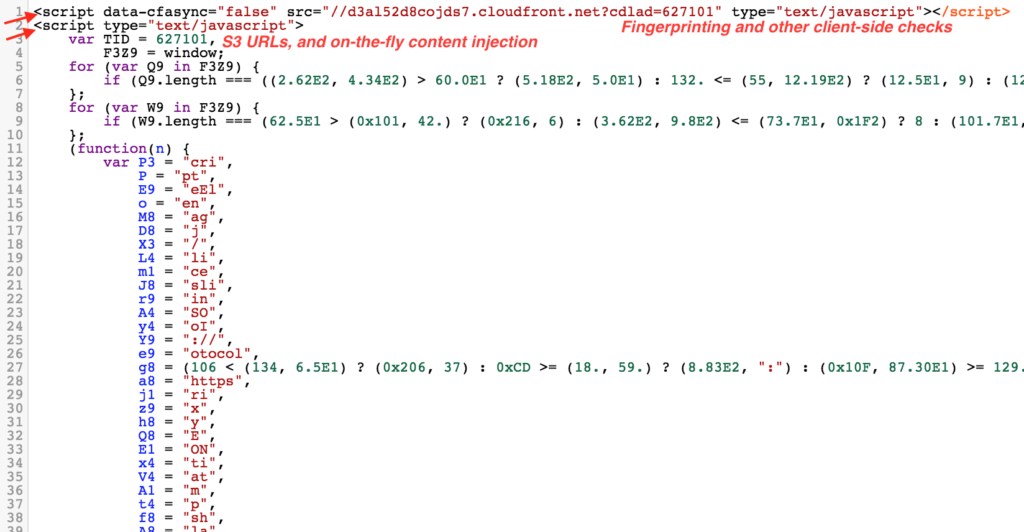

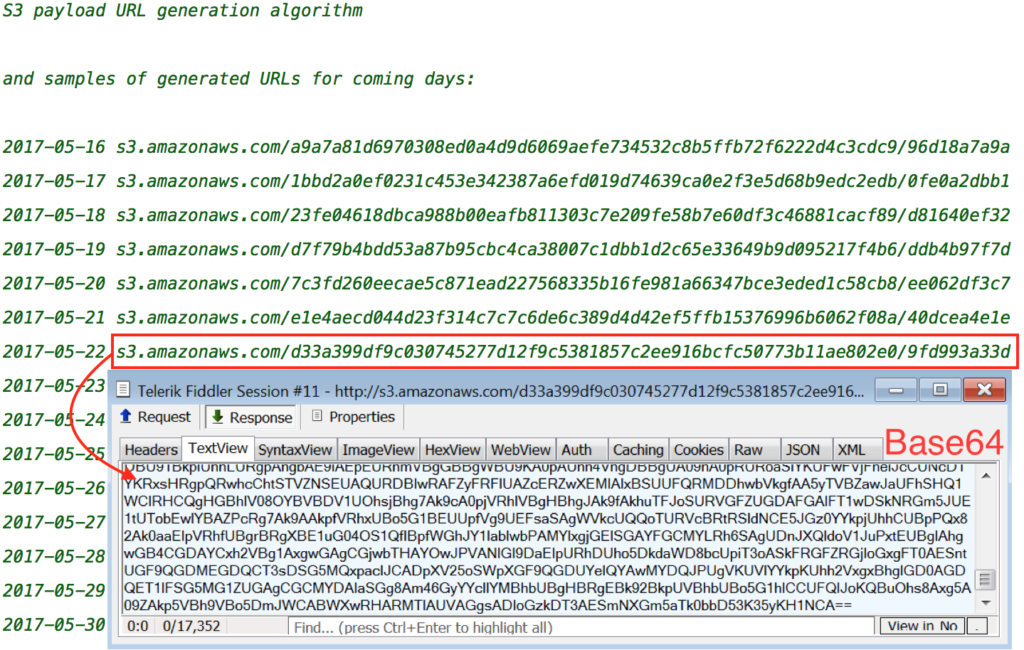

Rough Ted fa utilizzo di un finger-print e di una tecnologia di injection ai server S3 di Amazon sviluppata da una compagnia pubblicitaria chiamata AdMaven, la cosa ovviamente non rende tale compagnia responsabile dell’attacco, questo è corretto dirlo. A questo punto è doveroso puntualizzare un aspetto. Guardate l’immagine riportata di seguito e leggete la frase riportata da Malware Bytes

The obfuscated script above contains an algorithm to generate future Amazon S3 URLs, but the buckets are only created for the next 3-5 days.

La complessità della minaccia si eleva proprio per la sua capacità di adattamento benché, ad un occhio esperto, vi sono palesi segnali che qualcosa non sta andando:

- Per i Mac l’installazione del virus viene effettuata attraverso la richiesta di installazione di un falso plug-in Flash.

- Per i PC l’installazione del virus viene effettuata attraverso la richiesta di installazione di un falso plug-in Java.

Cose che gli addetti ai lavori sono abituati a vedere quasi quotidianamente ma che gli utenti meno esperti ancora sottovalutano. Tra le capacità di adattamento del virus vi è quello di “aggiramento” dei sistemi di AdBlocking dei browser (incluso Chrome). Questo sfruttando anche piccoli trucchi tra cui il riconoscimento dei caratteri predefiniti dei vari sistemi operativi (sapete che il Mac ne ha altri diversi da Windows). La sua complessità è tale da poter interagire anche con delle redirection all’ iTunes Appstore

However, malvertising murks the waters by doing some automated redirections to some ‘random’ apps and generating commissions for each install.

Vi consiglio di consultare l’articolo attraverso il link riportato a fondo pagina nella sezione “Altre fonti” perché è molto completo e riuscirà a darvi uno spaccato della complessità di RoughTed.

______

Altre fonti

- Articolo del blog di Checkpoint: http://blog.checkpoint.com/2017/08/21/julys-wanted-malware-roughted-fireball-decrease-stay-prevalent/

- MalwareBytes riguardo Rough Ted: https://blog.malwarebytes.com/cybercrime/2017/05/roughted-the-anti-ad-blocker-malvertiser/