Imparare a valutare un rischio è la prima regola per ridurre l’impatto di un cyber attacco. L’Italia, come tutti gli altri paesi europei, è tenuta ad implementare infrastrutture e metodologie atte a realizzare questo scopo ma questa è un’attività che può interessare la singola impresa. Cerchiamo quindi di esprimere alcuni concetti chiave che possano aiutare comprendere meglio il concetto.

Minacce: imparare a classificarle

Negli ultimi dieci anni il numero e la varietà di minacce informatiche è cresciuta a dei livelli incalcolabili. Se prima era impensabile leggere su un social di malware per i sistemi industriali SCADA, oggi è quasi un appuntamento settimanale. Di conseguenza nasce l’esigenza di realizzare opportune classificazioni delle minacce e, dal mio personale punto di vista, è importante cominciare dall’alto. Esistono due macro-tipologie di attacco informatico:

- Attacco in tempo reale

- Attacco in differita

L’attacco in tempo reale è, ad esempio, il Distribuited Denial of Service (DDoS) ma non solo. È un attacco che viene rilevato esattamente nel momento in cui viene eseguito e richiede, per essere fronteggiato, risorse destinate a garantire resilienza al sistema informativo ed evitare che vi sia una saturazione delle risorse elaborative. Significa che, mentre l’attacco ha luogo, una parte delle risorse informatiche viene destinata a garantire la continuità operativa del servizio, senza la quale si può andare incontro alle penali contrattuali. Pensiamo ad un provider che è costretto ad interrompere i suoi servizi perchè sotto attacco: i clienti si vedrebbero privati dei loro servizi con gravi perdite economiche che, sicuramente, pretenderebbero come risarcimento da parte dello stesso provider. Gli attacchi in tempo reale, che possono durare anche settimane (pensate al caso Host.it) richiedono una grande capacità di gestione e numerose risorse economiche per essere opportunamente fronteggiate. Anche l’impiego di efficaci HoneyPot destinate a simulare ambienti reali per portare gli hacker ad attaccare, in realtà, strutture informatiche fittizie, rappresenta un costo non indifferente.

L’attacco in differita è rappresentato, per ovvie ragioni, da virus di cui al momento i capofila sono i ransomware. Il soggetto che viene contagiato da un ransomware se ne accorge con svariati giorni di differenza, necessari al virus per avviare ed eseguire le operazioni di cifratura ma, soprattutto, per confonderlo considerando che diviene sempre molto complesso stabilire “quando” sia stata contratta un’infezione. L’attacco in differita può apparire sensibilmente meno pericoloso del precedente perché non se ne percepisce l’immediatezza ma è solo una questione percettiva, perchè in realtà i danni arrecati dai ransomware hanno bloccato l’operatività di istituzioni centrali in tutto il mondo arrecando milioni di dollari di danno.

L’Europa, e quindi l’Italia, sono soggette ad entrambe le minacce ma a livello di “sistema paese” si guarda con un po’ più di attenzione agli attacchi in tempo reale. Sicuramente entrambe le tipologie possono essere contrastate con coesione e collaborazione tra i vari paesi membri del perimetro cibernetico. A livello di singola impresa, invece, è importante dotarsi di regole tecniche, personale formato ed efficaci piani per il disaster recovery e la business continuity.

Il valore delle informazioni

Quando chiedo quanto valgono in euro i dati in vostro possesso, non ottengo mai una risposta precisa. Al più mi rispondono con l’importo del fatturato aziendale ma l’informazione è comunque errata. Imparare a stimare economicamente le proprie informazioni è un lavoro lungo ma importantissimo che non ha nulla a che vedere con il capitale aziendale o del suo fatturato. L’azienda possiede spesso informazioni che permettono di creare un fatturato di un certo importo ma quelle stesse informazioni, se manipolate tra loro, possono dare origine ad altre informazioni che non sono d’interesse per l’organizzazione ma rappresentano pur sempre un valore. Ecco quindi che il suddetto valore supera quello espresso dall’azienda.

Il valore economico di un’informazione è direttamente legato alla capacità di ricavare profitto da questa: se gli ambiti di profitto sono svariati (come spesso accade), il valore sarà sicuramente più alto. Pensiamo ai dati trafugati nel caso LycaMobile: se guardassimo l’emorragia di dati dal punto di vista dell’operatore il danno sarebbe certamente elevato. Il valore di quei dati potrà apparire comunque non eccessivamente alto ma se cominciassimo a cambiare lente potremmo scoprire che da quelle informazioni io posso avere dati sul personale diplomatico di un paese, informazioni sulle abitudini delle persone, etc…

Il valore, quindi, non si stima in relazione all’attività svolta ma a quello che i dati potrebbero portare se combinati assieme o trafugati. Ecco perchè l’approccio previsto per la DPIA nel GDPR prevede la sottrazione illecita del dato: spinge le aziende a immaginare le conseguenze con lo scopo di valutare e stimare le conseguenze. Infine c’è da considerare un dettaglio che spesso viene trascurato: i dati maneggiati dall’organizzazione non sono dell’organizzazione. Appartengono ad individui e aziende che forniscono il benestare al trattamento: questo dovrebbe spingere le organizzazioni ad avere la massima cura nella gestione delle banche dati.

Organizzazione e Tecnica

Non si tratta, quindi, di implementare software o hardware di avanguardia; non solo per lo meno. Si tratta, invece, di adottare un approccio sistematico al problema; un approccio armonico finalizzato a garantire la sicurezza tecnologica ma anche una consapevolezza organizzativa che, oggi più che mai, si rivela essere importante. La formazione del personale deve essere considerato al primo posto in termini di capacità di prevenzione: un dipendente correttamente formato e consapevole delle minacce è in grado di evitare l’infezione informatica anche senza il supporto di strumenti tecnologici. È altresì chiaro, però, che software e dispositivi di protezione concorrono al raggiungimento di un livello di sicurezza maggiore e più efficace, senza il quale sarebbe più facile essere colpiti.

La Pubblica Amministrazione italiana, spesso in forte ritardo nell’adozione dei requisiti minimi di sicurezza ICT, è la prima ad essere esposta sul fronte delle minacce informatiche per ovvie ragioni. È costituita da organi centrali molto appetibili per gli hacker ma anche da strutture periferiche che hanno caratteristiche interessanti:

- Sono distribuite su tutto il territorio italiano;

- Hanno livelli di sicurezza molto eterogenei, per cui è possibile che alcune strutture abbiano livelli di sicurezza inferiori agli altri;

- Sono comunque in contatto diretto con le strutture centrali, quindi attaccando la periferia si possono facilmente raggiungere le strutture centrali.

Ecco quindi spiegato come mai, per quanto una struttura sia in periferia, gli hacker siano sensibili a questo tipo di realtà. Un hacker è qualcuno che passa gran parte del suo tempo a studiare con attenzione, pazienza e precisione il suo prossimo target. L’approccio all’analisi dei data breach dovrebbe quindi essere “asettico” in modo da “imparare” dai propri errori e non di sterile polemica.

Imparare dagli hacker

Questo punto è, in realtà, molto importante: generalmente si tende a fare “polemica” circa le azioni di hacking quando queste dovrebbero essere esaminate in un’ottica di miglioramento continuo. Le risultanze di un attacco rivelano falle di sicurezza che meritano di essere chiuse: i recenti casi di data breach ai danni di alcune università italiane sembrano, invece, essere passati in cavalleria. Gli stessi hacker, stupiti dell’accaduto, hanno chiesto spiegazioni agli studenti delle università colpite.

A noi studenti di uniroma3 non è arrivata alcuna comunicazione, come se non fosse successo nulla. Abbastanza vergognosa come situazione.

— Leonardo Arcangeli (@leonardoarcang3) February 10, 2020

L’atteggiamento di chiusura e di mancata divulgazione degli attacchi è un errore strategico non indifferente, sia dal lato della comunicazione, sia da quello normativo: ricordo che l’università UniRoma3 ha avuto un’emorragia documentale non indifferente con il data breach. L’etica e la serietà professionale deve essere superiore al senso di “vergogna” di aver subito un data breach: tutti possono esserne vittima, nessuno è infallibile. A volte i data breach rivelano realtà di obsolescenza applicativa tale da essere considerata grave, ma la mancata comunicazione aggrava questa condizione di gravità, soprattutto quando sui social viene fatto un TAMTAM mediatico (da parte degli stessi hacker e coinvolgendo i propri clienti).

Casi di sicurezza tecnica non sufficiente

Nella giornata del 14 febbraio il collettivo Anonymous Italia ha pubblicato un post inerente l’opLucania che rientra nella più grande opGreenRights a difesa dell’ambiente. Dall’analisi del dump reso pubblico dagli hacker sono apparse subito diverse negligenze tra i comuni colpiti: non ultime le password in chiaro e non conformi agli standard di sicurezza.

Più preoccupante è la condizione del sito della Regione Calabria che, a quanto risulterebbe dal dump, avrebbe avuto una tabella denominata “cmf_editors” contenuta nel database “giuntanew” in cui username e password, oltre ad essere facilmente recuperabili, erano le medesime, in completa non conformità con qualsivoglia criterio di sicurezza e regolamento (v. l’articolo sulla NIST di Claudia Cofini).

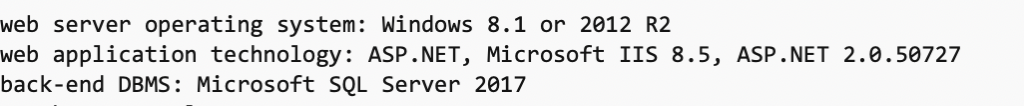

Il caso del comune di Missanello (tra i target colpiti), riapre tra l’altro l’attenzione sulle IIS di Microsoft non aggiornate e chiaramente una versione di ASP .NET non rispondente all’ultima.

Conclusioni

Scarsa formazione, documentazione inefficace o completamente assente, scarsa consapevolezza nei confronti dei rischi, tecnologie obsolete o non aggiornate. Queste sono solo alcune (ma tra le più frequenti) cause alla base dei problemi ICT che l’Italia delle imprese e delle istituzioni si trova ad affrontare. Ecco quindi la necessità di proporre un approccio sistematico, nuovo, sartoriale alle realtà organizzative più virtuose, che vogliono mettersi in sicurezza e mitigare per quanto possibile l’insorgere di rischi.

Una risposta