Il 30 luglio 2020 i collettivi LulzSec_ITA e Anonymous Italia hanno pubblicato le risultanze di un databreach ai danni di AGENAS (Agenzia Nazionale per i Servizi Sanitari) e del DEP (Dipartimento di Epidemiologia) del Servizio Sanitario Regionale del Lazio. Tra password in chiaro, elenchi di dispositivi e numeri di telefono questo data breach si dimostra essere di rilevante importanza.

Attenzione: questo articolo ha subito modifiche per via di una richiesta di rettifica che trovate nei commenti, direttamente da parte di AGENAS. Vi invito per tanto a verificare le parti in neretto che contengono le rettifiche richieste da AGENAS.

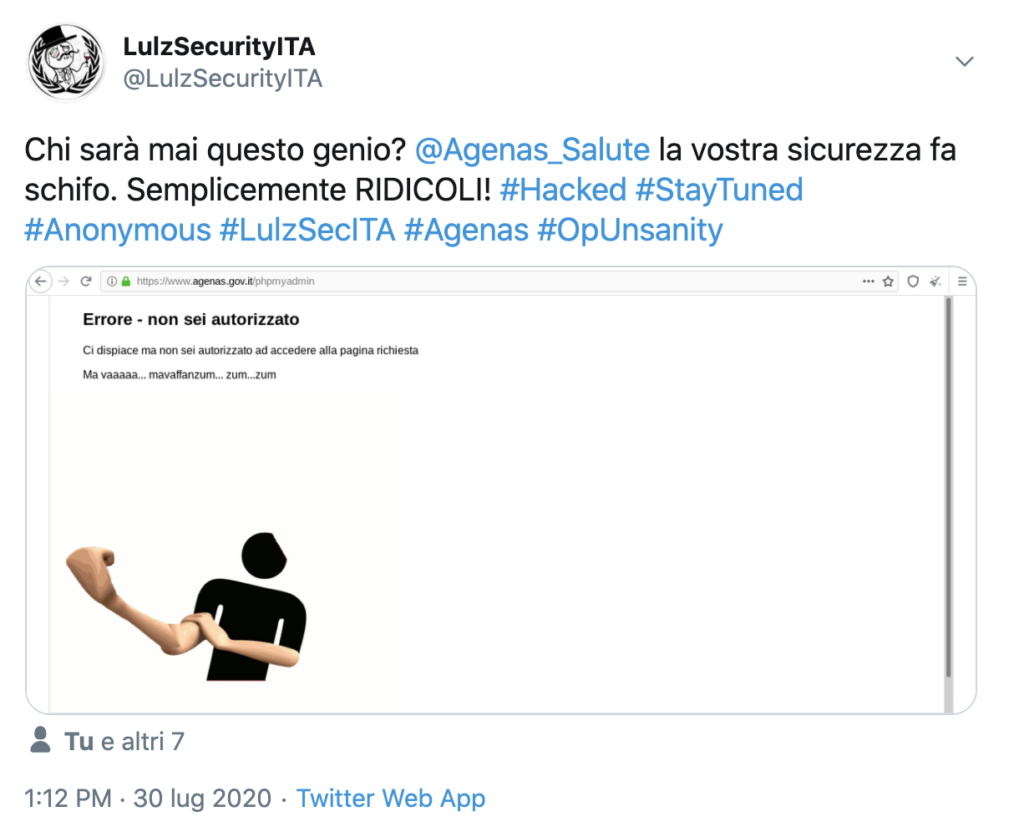

Tutto è iniziato, come sempre, con un tweet. A pubblicarlo è stata la LulzSec_ITA alle ore 13:12, lo screenshot riportato all’interno del tweet mostra chiaramente la finestra di un browser che punta a PHPMYADMIN, il sistema di gestione database, ma il dominio è quello di AGENAS. Poco dopo (ore 14:58) Anonymous Italia pubblica un ulteriore Tweet nel quale viene riportato un link al loro sito nel quale forniscono spiegazioni in merito al data breach ai danni di Agenas.

All’interno del sito di Anonymous si legge:

I portali da noi visitati sono di grande importanza, tra quelli di spicco risulta quello dell’Agenzia nazionale per i servizi sanitari regionali, con tutti i suoi sottodomini, nel breach sono coinvolti database dal 2014 ad oggi.

Fonte: Blog di Anonymous

AGENAS un bersaglio ricorrente? No i dati del 2018 non erano di AGENAS ma del DEP Lazio

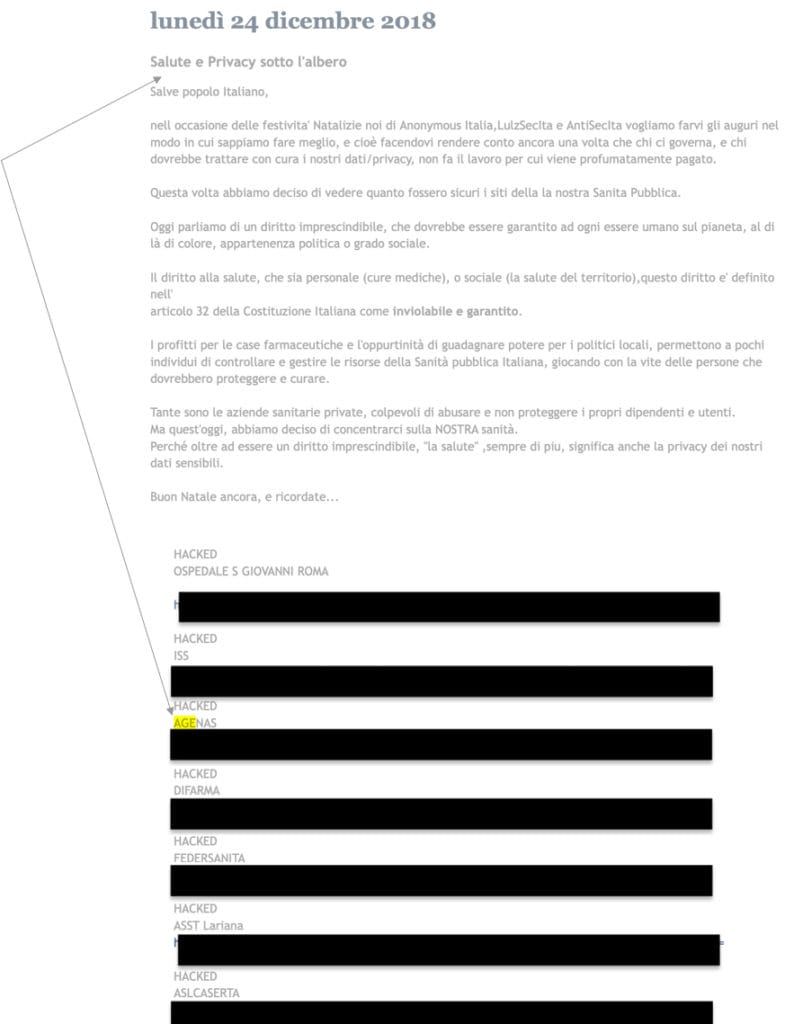

Qualcuno sicuramente ricorderà che il 24 dicembre 2018 e Anonymous Italia pubblicò un attacco molto importante sulla sanità che intitolò “Salute e Privacy sotto l’albero”. Tra i target compariva anche il nome dell’AGENAS. In data odierna: 31/07/2020, l’AGENAS chiede di pubblicare una rettifica in merito a questa informazione che pubblico integralmente:

l’attacco da lei citato del 24/12/2018 fu rivolto ad un server in capo ad amministrazione diversa da AGENAS (fatto verificabile attraverso gli indirizzi IP degli host), si trattò anche in questo caso di un server del Dep lazio

Vi ripropongo il post del blog dall’archivio e poi inserisco un confronto dei dati tra il 2018 e il 2020.

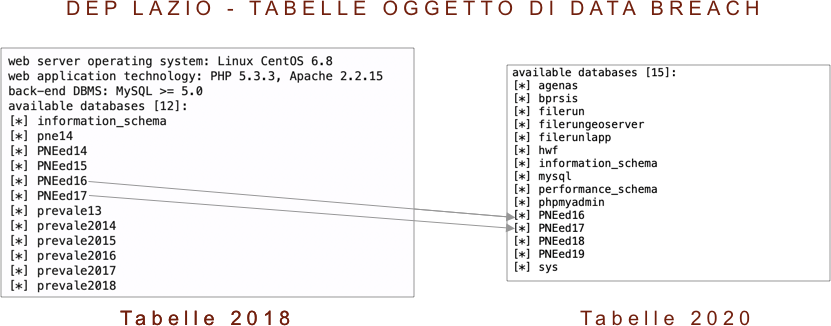

In merito alla rettifica scritta da AGENAS è necessario dire che tale rettifica è corretta. Confrontando le risultanze del 2018 con quelle del 2020 è possibile notare un parallelismo tra le tabelle del DEP Lazio, eccone l’evidenza.

Di conseguenza è coerente affermare che nel 2018 l’attacco non avrebbe colpito il DB Agenas, bensì il DB del DEP Lazio e quindi l’informazione pubblicata dal collettivo hacker nel 2018 era errata: i dati non appartenevano ad AGENAS bensì al DEP Lazio.

La faccenda PHPMYADMIN

Stando dallo screenshot pubblicato dagli hacker, avrebbe interessato l’applicazione PHPMYADMIN (https://www.phpmyadmin.net/) utilizzata ampiamente per la gestione dei database web. Tale applicazione, generalmente, non dovrebbe essere esposta su internet proprio per evitare che si possa accedere e manipolare i database. In merito a questo punto l’AGENAS ha richiesto una rettifica che viene riportata integralmente di seguito:

con riferimento al tweet in questione si precisa che era una pagina il cui contenuto non è istituzionale ma che non è stata violata così come si può evincere da un successivo tweet della medesima fonte.

Risultanze del dump

Il dump ha interessato una gran varietà di dati. Nomi, numeri di telefono, password in chiaro e con bassa solidità. Insomma uno scenario a cui purtroppo siamo abituati ma che assume una particolare rilevanza quando è una struttura regionale/governativa a commettere tali leggerezze. Di seguito si riporta un esempio di password per far comprendere il livello di complessità adottato dalla struttura.

b9qk649a

Come è possibile notare per lunghezza e carenza di simboli, nochè per la mancanza di maiuscole e la ripetizione di caratteri, non può essere ritenuta adeguatamente sicura.

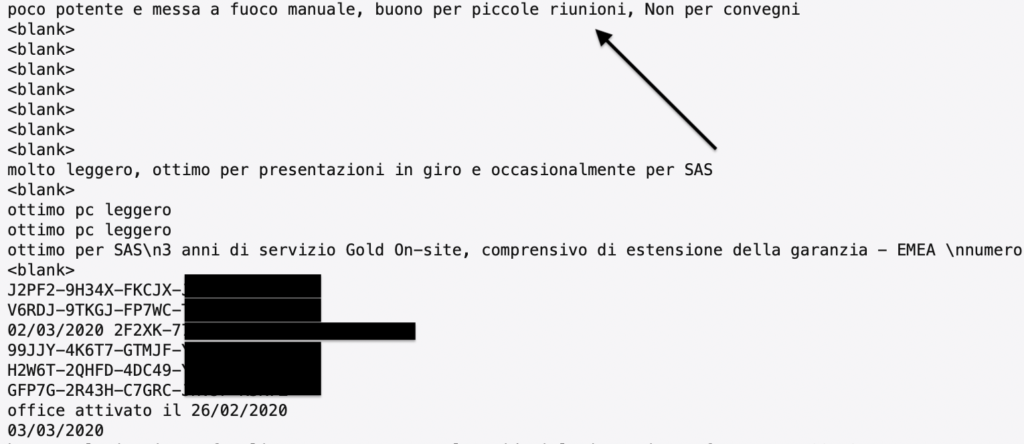

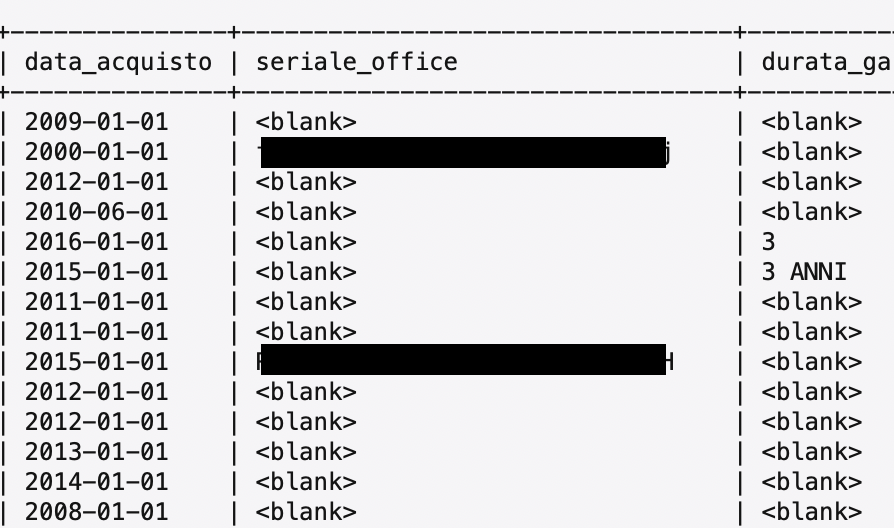

Tra le tabelle esposte dagli hacker ve ne è una che contiene l’elenco dei computer portatili e di altri dispositivi in forza al DEP, da cui si evince nitidamente anche il codice seriale delle licenze Microsoft. Se ne riporta una versione opportunamente censurata. Dalle date esposte sembra che i dati siano relativamente recenti: la colonna “data acquisto” arriva sino al 03/06/2020. Una colonna specifica è dedicata poi alle licenze di Microsoft Office installate all’interno dei dispositivi come riportato in immagine seguente.

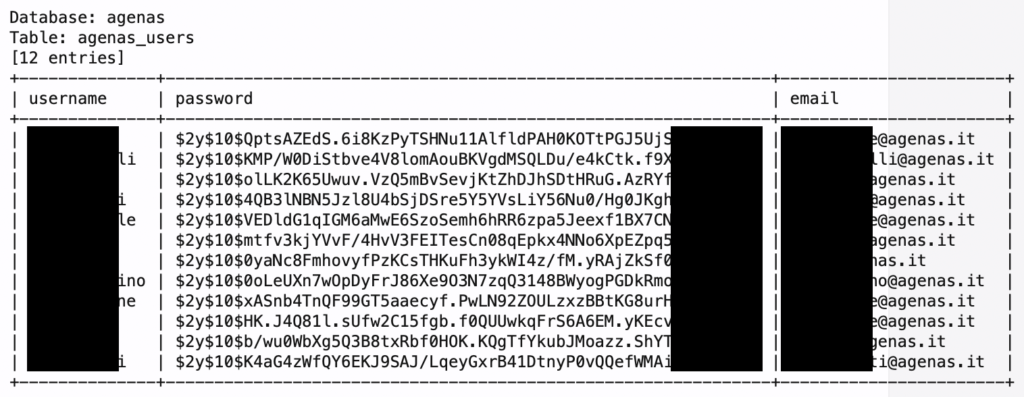

La tabella “agenas_users” del database “agenas”, che si ipotizza contenga le credenziali di accesso del Personale Agenas, mostra password oscurate, cosa che (almeno al momento) lascia intendere che si tratti di password robuste o quantomeno non di facile individuazione non essendo state rivelate dagli hacker.

L’AGENAS su questo aspetto chiede una rettifica che pubblico integralmente

l’attacco di questi giorni ha coinvolto due siti distinti : uno in capo ad AGENAS per cui sono state pubblicate le password cifrate come da lei riportato, ed uno gestito dal Dipartimento di Epidemiologia del Servizio Sanitario Regionale del Lazio come da lei riportato. Le password in chiaro, elenchi di dispositivi e numeri di telefono in chiaro NON fanno assolutamente riferimento ai server AGENAS

In effetti la tabella, come affermato anche precedentemente, non mostra password in chiaro.

Caso differente per i dati del DEP LazioLa tabella in assoluto più grande è quella denominata “login_” appartenente al database “PNEed17” che sembrerebbe contenere 15423 record tra numeri di telefono, dati anagrafici e password. Tra questi nomi spuntano quelli, ad esempio, del Prof. Walter Ricciardi (Professore Ordinario di Igiene presso la Facoltà di Medicina e Chirurgia “A. Gemelli” dell’Università Cattolica del Sacro Cuore di Roma dal 2001 al momento in cui questo articolo è redatto), oltre che quelli di numerosi fornitori, case di cura, giornalisti e unità ospedaliere: tutte con password in chiaro e senza l’adeguato livello di robustezza. Anzi, in alcuni casi (i giornalisti) la password risultava di una banalità tale da poter essere facilmente individuabile per tutti gli altri membri iscritti.

Nota dell’autore

Mi preme ringraziare AGENAS per le rettifiche, per quanto si possa effettuare un controllo sulle fonti pubblicate non è sempre possibile avere la certezza assoluta e l’intervento del target (potenzialmente) colpito può fare la differenza. In questo caso la puntualità delle affermazioni è importante e merita risalto.

2 risposte

Egregio Professore,

con riferimento al suo articolo di cui si apprezzano i contenuti mi corre l’obbligo di precisare quanto segue:

– l’attacco da lei citato del 24/12/2018 fu rivolto ad un server in capo ad amministrazione diversa da AGENAS (fatto verificabile attraverso gli indirizzi IP degli host), si trattò anche in questo caso di un server del Dep lazio,

– l’attacco di questi giorni ha coinvolto due siti distinti : uno in capo ad AGENAS per cui sono state pubblicate le password cifrate come da lei riportato, ed uno gestito dal Dipartimento di Epidemiologia del Servizio Sanitario Regionale del Lazio come da lei riportato. Le password in chiaro, elenchi di dispositivi e numeri di telefono in chiaro NON fanno assolutamente riferimento ai server AGENAS;

– con riferimento al tweet in questione si precisa che era una pagina il cui contenuto non è istituzionale ma che non è stata violata così come si può evincere da un successivo tweet della medesima fonte.

la invito pertanto a voler rettificare tempestivamente le informazioni riportate nel suo articolo e resto a disposizione per ogni ulteriore approfondimento.

Egregio Dottore,

le rettifiche da Lei segnalate sono state riportate debitamente e a questo proposito mi preme ringraziarLa per averLe portate alla mia attenzione e dei lettori; il confronto è sempre cosa gradita ma in situazioni come queste ritengo personalmente che sia qualcosa di molto utile. Sono quindi felice di aver accolto la Sua richiesta e La ringrazio nuovamente per l’attenzione.