La situazione emergenziale in cui si trova l’Italia sta spingendo molte organizzazioni ad attivare il telelavoro: vediamo di dare qualche consiglio pratico sulla sua realizzazione in modo che si possa applicare con efficacia.

Premesse doverose

Il telelavoro non è il “lavoro da casa” ma è il “lavoro da una sede differente da quella normale”. Questo significa che di telelavoro si parla anche quando il dipendente è in trasferta in altra città o paese. L’aspetto non è di scarsa rilevanza, poiché garantire la sicurezza davanti ad un’eterogeneità di luoghi, è più difficile rispetto ad uno solo.

È possibile realizzare sistemi di telelavoro a costi bassi mantenendo la sicurezza informatica a livelli elevati: si tratta però di adottare procedure da applicare e monitorare in modo costante e coscienzioso. Anche per questo è importante che, prima di iniziare ad usare il telelavoro, siano state individuate delle figure chiave a cui fare riferimento in caso di problemi: responsabile dei sistemi, responsabile della sicurezza ICT, procedure per l’utilizzo da parte dell’utente, procedure per la manutenzione da parte dei tecnici, etc…

Il telelavoro consente il monitoraggio costante delle attività svolte dagli utenti autorizzati all’uso, nel rispetto del GDPR e in modo molto più capillare ed efficiente di quanto non avvenga nelle sedi d’ufficio dove, generalmente, l’attività non è garantita dalla sola presenza del dipendente.

Infine, ma non ultimo per importanza, il telelavoro dovrebbe essere realizzato a valle di uno studio di fattibilità, avente lo scopo di sondare le reali necessità dell’organizzazione. Ciò detto è altresì vero che può essere realizzata un’infrastruttura temporanea atta a permettere lo svolgimento delle mansioni in totale sicurezza e autonomia garantendo, nel frattempo, la realizzazione del sistema “vero e proprio”.

Come realizzare un sistema di telelavoro

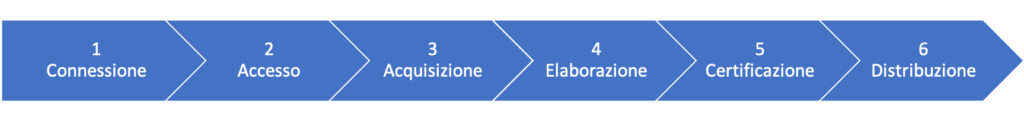

Un sistema di telelavoro dovrebbe garantire sei fasi molto importanti:

- Connessione al sistema

- Accesso al sistema

- Acquisizione delle informazioni necessarie a lavorare

- Elaborazione delle informazioni

- Certificazione delle informazioni lavorate

- Distribuzione delle informazioni lavorate

Per svolgere queste attività l’utente deve aver deciso che tipologia di sistema di telelavoro intende realizzare: la tipologia varia in base all’architettura informatica già esistente, alle esigenze emerse nello studio di fattibilità, ai costi, etc…

Soluzioni come NAS, Desktop Remoto, etc… vanno valutate caso per caso a seconda delle esigenze, possono avere costi variabili ed essere realizzate in più modi. Il consulente tecnico saprà indicarvi le modalità più opportune di procedere sulla base dei requisiti che carpirà dalle vostre esigenze. Qualunque sia il sistema che deciderete di adottate vi prego di tenere sempre a mente queste sei fasi di cui viene riportata l’analisi dell’iter offrendo alcuni spunti importanti.

Connessione

L’apertura del patrimonio informativo all’esterno è, da sempre, un rischio che i tecnici non amano assumersi; ciò non vuol dire che non sia possibile effettuarla in modo sicuro. Le VPN sono quotidianamente utilizzate da organizzazioni (tra cui banche e istituzioni) per garantire una comunicazione sicura e affidabile. Creare una VPN può avere costi che partono da 0 euro e arrivano a cifre considerevoli. Basti pensare che molti router di fascia media implementano nativamente la possibilità di creare connessioni VPN. Ma cosa sono veramente le VPN?

Immaginate una galleria autostradale: una sola entrata e una sola uscita. Nel mezzo vi è cemento che impedisce alla montagna di crollarvi sulla testa e vi protegge da infiltrazioni di liquidi e materiali. La VPN potrebbe essere intesa come un tunnel tra il vostro computer e i sistemi aziendali: un collegamento diretto protetto dall’esterno da una complessa struttura cifrata che raggiunge standard di sicurezza anche molto elevati. Realizzare una VPN oggi può essere semplice ed economico rispetto al passato ed è questo il motivo per il quale se ne sta facendo sempre più largo utilizzo. Cosa succede se la connessione VPN s’interrompe o non si stabilisce? Semplice, il sistema aziendale non viene raggiunto dall’utente a garanzia della sua integrità.

Accesso

Ora che il nostro dipendente ha stabilito con l’organizzazione una connessione sicura, esso è abilitato ad effettuare l’accesso previo inserimento di credenziali. Qualsiasi sistema informatico permette la protezione almeno con nome utente e password. Qui, come già detto in passato, è necessario attenersi rigidamente a regole che facciano uso di password sicure e che quindi garantiscano che l’utente possa accedere al sistema in modo sicuro.

Fate uso di procedure! Il cambio password deve essere previsto ogni 30 giorni e le password devono avere una robustezza tale da essere considerate “solide”: almeno 8 caratteri alfa-numerico-simboliche con maiuscole e minuscole. Di ogni password il sistema dovrebbe tenere cronologia per escluderne il riuso. Meglio ancora l’implementazione dell’autenticazione a 2 fattori che, su portali come WordPress, Joomla, Drupal e sistemi NAS come QNAP, Synology, etc… è realizzabile a costo zero.

L’autenticazione a due fattori permette l’accesso come avviene per la banca: dopo aver inserito nome utente e password, è necessario inserire un’ulteriore codice temporaneo e monouso reso disponibile sul cellulare.

Fate anche riferimento alle linee guida del NIST sulla gestione dell’identità digitale.

Acquisizione

L’utente ora è dentro al sistema: ogni suo movimento da quando ha provato a connettersi a quando terminerà la sessione di lavoro è stato (e verrà) tracciato in modo da garantire il costante monitoraggio del sistema. L’utente deve essere in grado di svolgere alcune operazioni di base:

- Navigazione tra cartelle con possibilità di modifica (creazione, eliminazione, rinomina)

- Scaricamento del documento per lavorarlo in locale.

- Caricamento del documento per inserire il documento lavorato.

- Eliminazione del documento qualora ci fosse stato un errore nel caricamento.

Altre funzionalità sono offerte dai sistemi/applicativi che deciderete di adottare: comandi come “copia”, “incolla”, “sposta”, “comprimi/decomprimi” sono caratteristiche che possono essere presenti in alcune soluzioni e non su altre. Se la vostra attività fa uso di queste funzionalità, sarà lo studio di fattibilità a stabilirlo e a vedere quanto saranno prioritarie e quanto sarà importante averle.

Elaborazione

Ora che l’utente ha scaricato il documento su cui deve lavorare, ha bisogno di software per farlo e non è detto che il suo computer ne sia dotato. Se vi è possibile adottate degli standard che non obblighino gli utenti ad acquistare specifiche licenze. Software come OpenOffice, LibreOffice e similari, consentono di avere a disposizione potenti strumenti per l’elaborazione dei documenti Word, Excel, PowerPoint senza dover ricorrere a costose licenze. Se il telelavoro è invece una condizione costante per la vostra organizzazione, potreste valutare di dare in comodato queste licenze e, al termine del rapporto di lavoro, revocarle. Il mio personale consiglio è di fare un’analisi del modo in cui vengono creati i documenti perchè, per mia esperienza, molte organizzazioni scrivono documenti senza particolarità che rendano indispensabile l’impiego di software specifici: ciò significa che il documento Word creato in azienda può essere modificato anche a casa senza spendere denaro per l’acquisizione della licenza ma scaricando liberamente software come OpenOffice o LibreOffice. La Pubblica Amministrazione italiana sta lentamente implementando queste soluzioni open, quando e dove possibile, per il contenimento della spesa pubblica, soprattutto perché in molti casi rispondono perfettamente alle esigenze di generazione documentale. È chiaro, invece, che qualora faceste uso di particolari programmi software, almeno che non vi sia un corrispettivo gratuito, l’utente dovrà essere dotato delle licenze necessarie.

Certificazione

Alcune professionalità hanno bisogno di certificare che il file oggetto di modifica non sia stato effettivamente alterato. Ci sono diversi modi per fare questo e non tutti i sistemi sono a pagamento. Tutto cambia in relazione alla finalità dello strumento di certificazione:

- Hash: ogni file è contraddistinto da un codice alfanumerico unico, come il DNA, che può essere utilizzato per confermare che il file generato sia effettivamente quello in uso presso l’utente. L’hash può essere letto gratuitamente su qualsiasi dispositivo (smartphone, tablet, computer) e non ha costi di genearazione. Per maggiori informazioni sull’hash potete fare riferimento a questo articolo. L’hash viene abitualmente utilizzato come mezzo di certificazione con valenza probatoria nelle cause di tribunale, per identificare il file e la sua non alterazione.

- Cifratura e crittografia: può essere gratuita e ottenuta mediante rilascio di un certificato di sicurezza cifrato tramite software. Tra i più famosi applicativi in tal senso rientra PGP di cui vi è anche un progetto gratuito (https://www.openpgp.org/). La cifratura di un documento è prevista dal GDPR ma deve essere applicata nella giusta modalità (v. questo articolo). Qual è la differenza tra cifratura e crittografia? La crittografia è la branca della crittologia che tratta delle “scritture nascoste”, ovvero dei metodi per rendere un messaggio “offuscato” in modo da non essere comprensibile/intelligibile a persone non autorizzate a leggerlo[…] i metodi usati sono detti tecniche di cifratura [fonte: Wikipedia].

- Firma Digitale: se dovete attestare la vostra firma, il metodo è quello di apporre la firma digitale. Il certificato di firma, come molti di voi sapranno, deve essere richiesto ad un certificatore ed ha un costo. La firma digitale rende il file firmato inalterabile (altrimenti la firma risulterà compromessa) e, generalmente viene utilizzata per attestare l’identità del firmatario.

- Marca Temporale: congela data e ora in cui è stata apposta la firma digitale. Questo perchè dopo tot anni il certificatore che ha rilasciato la firma potrebbe aver dismesso i registri e quindi sarebbe impossibile capire se all’epoca dell’apposizione la firma fosse valida. Con la marca temporale si rende “eterna” la possibilità di accertare la validità della firma. È un servizio al momento a pagamento e viene venduto spesso “a pacchetti” (ad esempio: 50 marche temporali).

Oltre a questi ci sono ulteriori strumenti, più o meno specialistici, che possono essere integrati ai sistemi informatici di cui abbiamo parlato prima e che possono essere selezionati e adottati sulla base delle risultanze dello studio di fattibilità.

Distribuzione

Una volta che il documento è stato modificato secondo le esigenze lavorative, è necessario procedere alla sua distribuzione. È possibile che il documento non possa esser fatto circolare in modo “libero” ma che debba essere assoggettato a regole di sicurezza specifiche.

- PEC: permette di inviare email da un destinatario “noto”. La PEC è, ormai, di uso comune presso numerosi istituti professionali (avvocati, notai, pubbliche amministrazioni). La PEC di contro è un servizio a pagamento e presenta un traffico ed un peso dei messaggi non indifferenti.

- Condivisione dei link: è possibile creare link sicuri e anonimi da fornire al personale che deve ricevere i file. È una modalità largamente diffusa nei servizi cloud in modo da evitare il transito, via posta, di larghe quantità di dati. Il sistema è semplice: un link anonimo viene creato con specifiche regole: ad esempio può essere soggetto ad una data di scadenza oltre la quale smette di funzionare, o ad una password che impedisce l’accesso al file se non si inserisce quella giusta. Quando si invia il link, il destinatario può scaricare i file previsti se opportunamente autorizzato a farlo. La condivisione dei link permette, nelle sue evoluzioni, di fare riferimento ad un singolo file o ad una cartella di file, evitando così di fare invii multipli. Il vantaggio di questo sistema è che tali link possono essere applicati praticamente a tutto: portali web, gestori documentali, NAS, servizi cloud, etc…Il vantaggio reale dei link è che il file non viene “spinto fuori” dalla struttura informatica di origine ma viene prelevato dal destinatario a condizioni tecnologiche determinabili e quindi in completa aderenza alle normative vigenti.

La fase di distribuzione non è necessariamente presente ma deve comunque essere assoggettata a regole e procedure determinate in precedenza.

Conclusioni

La realizzazione di un sistema informatico che consenta il telelavoro non è un processo veloce ma è sicuramente un processo da progettare e pianificare che, in situazioni di emergenza, può essere approntato con soluzioni sicure e temporanee come, ad esempio, un repository web accessibile solo a determinate condizioni di sicurezza. Il telelavoro, nella sua complessità di servizi e sistemi, richiede uno studio di fattibilità per individuare esigenze primarie e secondarie. È comunque fuori discussione che nell’attuale situazione di emergenza sanitaria che l’Italia sta affrontando, le imprese possono avvalersi di questo strumento con tempi e costi relativamente contenuti grazie alla grande varietà di tecnologie a disposizione. Si tratta di volerlo: di credere che sia possibile e investire in questo progetto.

Riferimenti bibliografici utili

- GDPR – https://eur-lex.europa.eu/legal-content/IT/TXT/HTML/?uri=CELEX:32016R0679

- Password e Identità Digitale – Linee guida NIST: https://pages.nist.gov/800-63-3/sp800-63b.html

- PEC – Riferimenti AgID: https://www.agid.gov.it/it/piattaforme/posta-elettronica-certificata

- VPN – Articolo interessante di approfondimento: https://www.cybersecurity360.it/soluzioni-aziendali/vpn-cose-come-funziona-e-a-cosa-serve-una-virtual-private-network/