I recenti data breach ai danni della Pubblica Amministrazione spingono a farsi una domanda ossia se esistano dei livelli di servizio minimi che la P.A. deve garantire ai suoi utenti e, ovviamente, se siano oggettivamente rispettati.

Inquadriamo il problema

Volendo citare alcuni recenti data breach significativi per la Pubblica Amministrazione italiana, potremmo elencare:

- Agosto 2021: data breach alla Regione Lazio

- Ottobre 2021: data breach alla ASL 3 di Roma

- Dicembre 2021: data breach alla ULSS VI Euganea

- Gennaio 2022: data breach alla ASL Napoli 3 Sud

- Aprile 2022: data breach all’Azienda Sanitaria Provinciale di Messina

L’aumento costante dei data breach è ormai un dato al quale non possiamo sottrarci. A livello ransomware, tra pubblico e privato, l’Italia subisce mediamente un attacco ogni due giorni e la situazione sembra essere peggiorata sensibilmente negli ultimi anni (a questo proposito si consiglia di aprire l’articolo sull’osservatorio ransomware).

A preoccupare, tuttavia, non è solo l’offensiva compiuta dagli hacker ma, soprattutto, la difficoltà riscontrata nel ritorno all’operatività da parte di queste strutture che, a vario titolo, dovrebbero essere in grado di soddisfare il compito senza troppi problemi. Eppure non è stato così: l’ULSS Euganea ha riportato disservizi per oltre 5 giorni e lo stesso dicasi per la Regione Lazio.

In questo articolo non si entrerà nel merito delle problematiche legate all’osservanza della normativa ma sarà affrontato il tema dei livelli di servizio. Potremmo di fatto suddividere qualsiasi data breach in due momenti:

- L’avvenimento dell’incidente

- Il tentativo ripristino della normale operatività

Su questa seconda fase si concentra una riflessione doverosa descritta di seguito.

AgID e gli SLA

Nel 2013 AgID pubblicò (o per meglio dire “aggiornò”) un interessante documento il cui titolo era “LINEE GUIDA PER IL DISASTER RECOVERY DELLE PUBBLICHE AMMINISTRAZIONI” (il link per il download è a fine articolo). All’interno del documento si legge che AgID chiese all’incirca 800 pareri tra le P.A. per comprendere in quale modo avessero adottato le soluzioni di disaster recovery. Al capitolo 2.7.2 si legge, infatti:

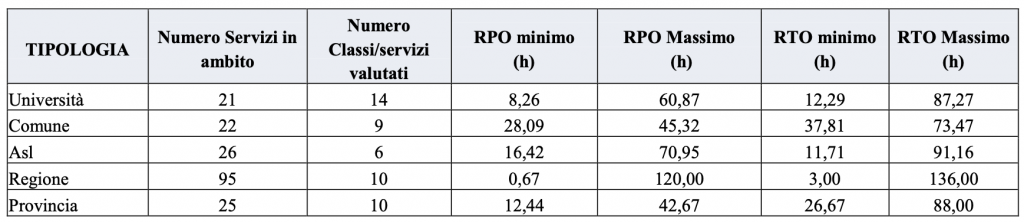

Si riportano, in via schematica e assolutamente indicativa, alcune informazioni derivanti dai pareri emessi finora, in merito ai valori medi di RPO e RTO (che nei singoli casi possono essere o più bassi o più alti, a seconda della tipologia e criticità dei servizi che entrano nel calcolo di detti valori)

Fonte: AgID “Linee Guida per il Disaster Recovery delle Pubbliche Amministrazioni”, Aggiornamento 2013

Viene quindi riportata una tabella in cui compaiono i principali indicatori legati al DR, ossia il:

- RTO (Recovery Time Objective): è il tempo necessario al ripristino dell’operatività di un sistema (o di un processo) dopo un incidente.

- RPO (Recovery Point Objective): è l’intervallo di tempo tra la produzione di dati ed il relativo salvataggio, indica pertanto l’intervallo di tempo in cui i dati possono essere perduti nel caso di un incidente.

Per una ASL, il RTO massimo era stato stimato a 91,16 ore ossia circa 3 giorni e mezzo. Nel caso di una regione il RTO massimo era stato fissato a 136 ore: circa 5 giorni e mezzo. Il caso, ad esempio, della ULSS VI Euganea è emblematico: l’attacco è avvenuto il 3 dicembre 2021 e la piena operatività non è stata recuperata prima dell’11 dicembre 2021 (8 giorni contro i 3 stimati nel documento AgID).

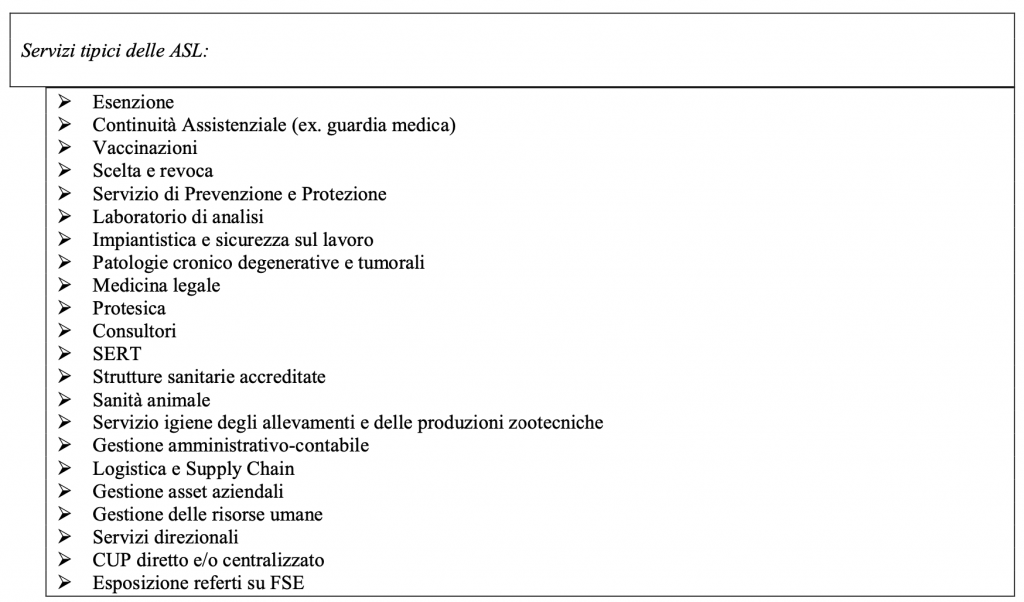

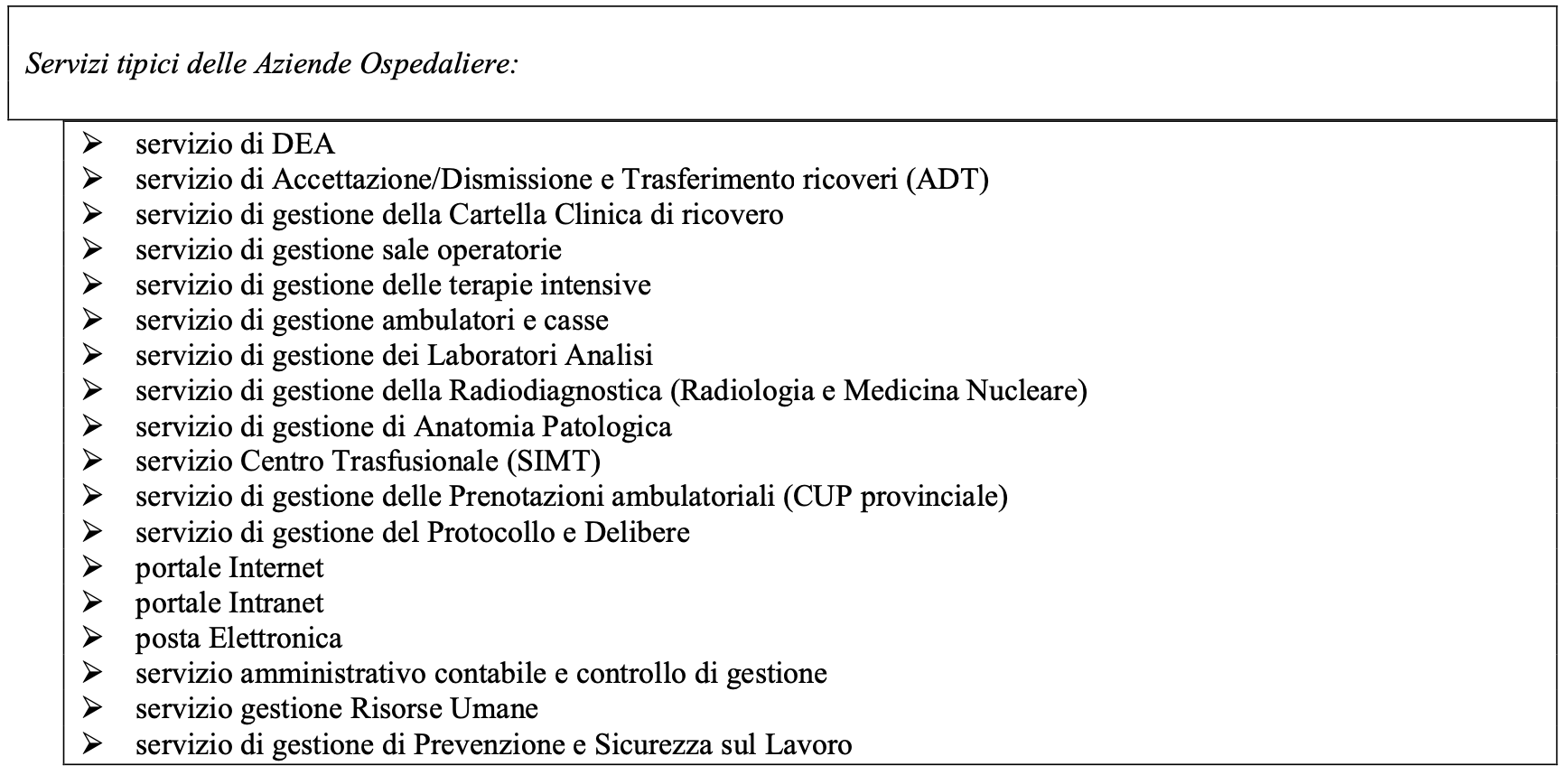

È da tenere presente che nel documento sopra citato sono elencati i servizi tipici degli enti analizzati e oggetto di disaster recovery. Di seguito sono riportati due screenshot che mostrano quelli previsti per le ASL e quelli previsti per le Aziende Ospedaliere.

Conclusioni

Fa specie vedere un lavoro così ben fatto non essere conosciuto e/o osservato da quegli enti che, bene o male, hanno una traccia da cui prendere come spunto. Bisognerebbe domandarsi per quanto ancora si dovrà tollerare una gestione approssimativa e arronzata della sicurezza informatica, soprattutto a fronte di documenti così dettagliati che potrebbero aiutare le P.A. nella tutela dei dati e delle infrastrutture. Si consiglia la lettura delle linee guida anche per comprendere lo spessore di quanto trattato all’interno.