L’Azienda Ospedaliera di Alessandria (AOAL) ha subito un attacco ransomware che sembrerebbe non aver fermato i servizi sanitari ma ha comportato comunque l’esfiltrazione di numerosi file che, come in casi analoghi, espongono dati particolari di pazienti e non solo.

Cosa è successo

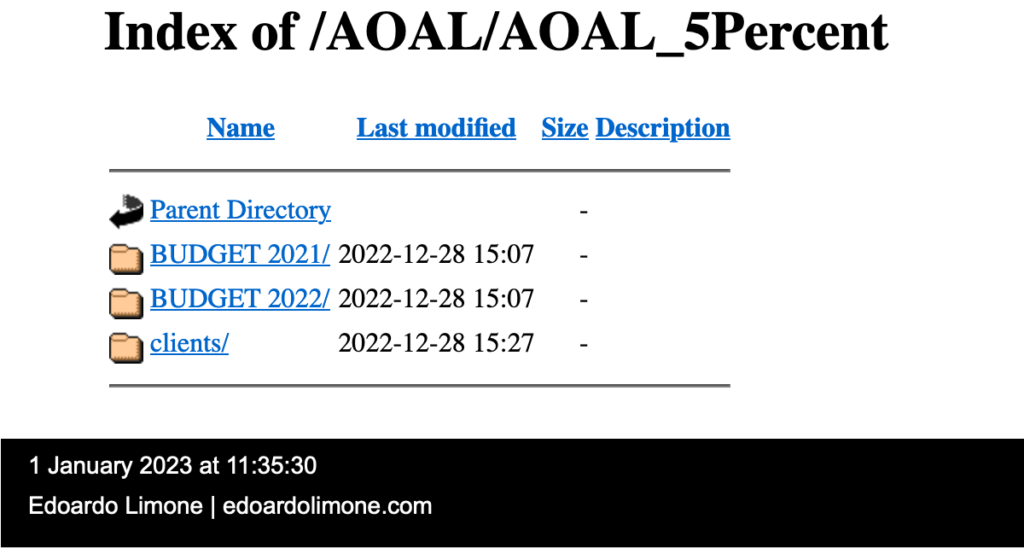

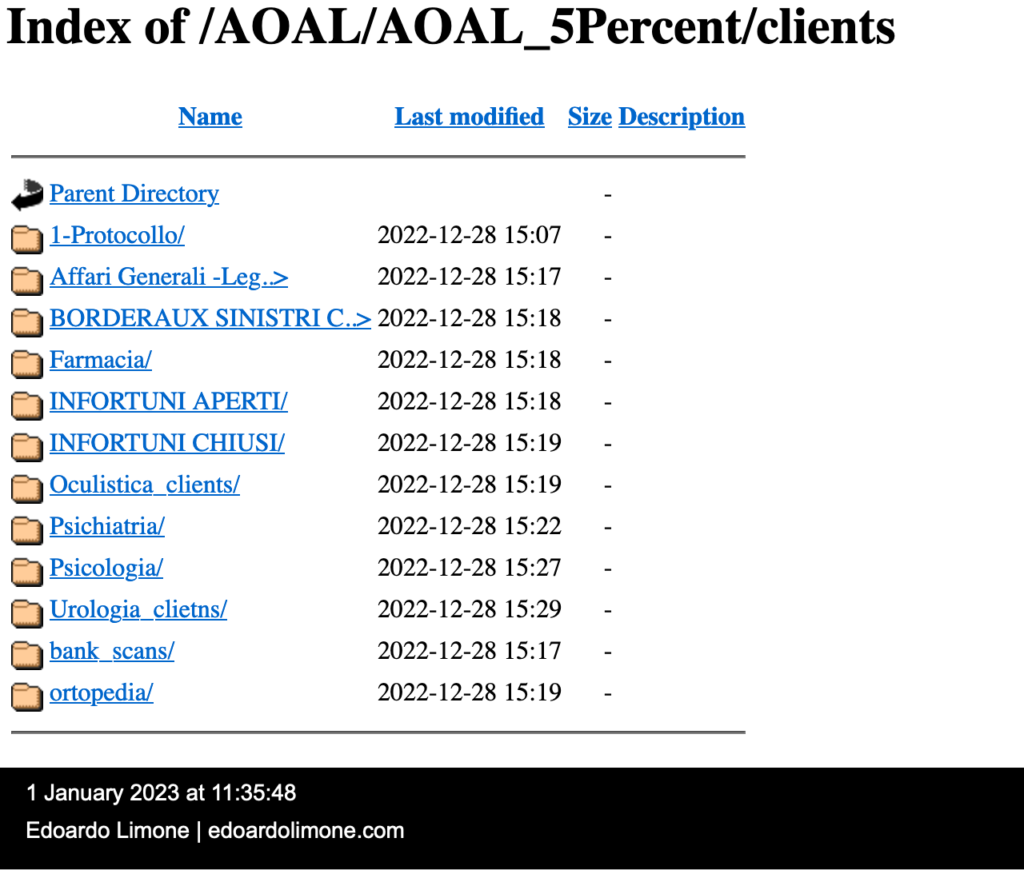

Il 28/12/2022 l’Azienda Ospedaliera di Alessandria (AOAL) è stata infettata da un ransomware del collettivo Ragnar Locker. Al momento il collettivo ha esposto solo il 5% dei file esfiltrati (circa 22 MB di archivio) mostrando che tra i file acquisiti ci sono cartelle cliniche, movimenti bancari, dati di budget, insomma tutti quei dati a cui, purtroppo, siamo stati abituati da casi analoghi.

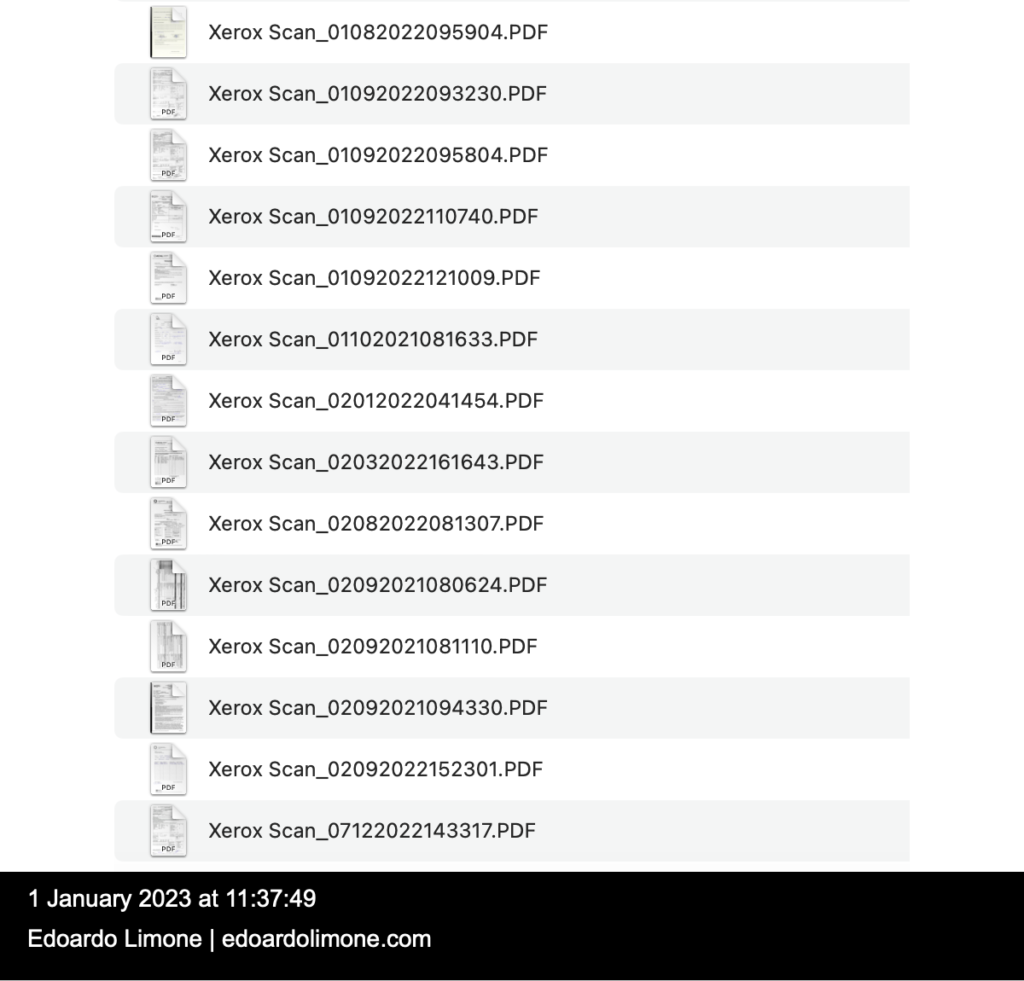

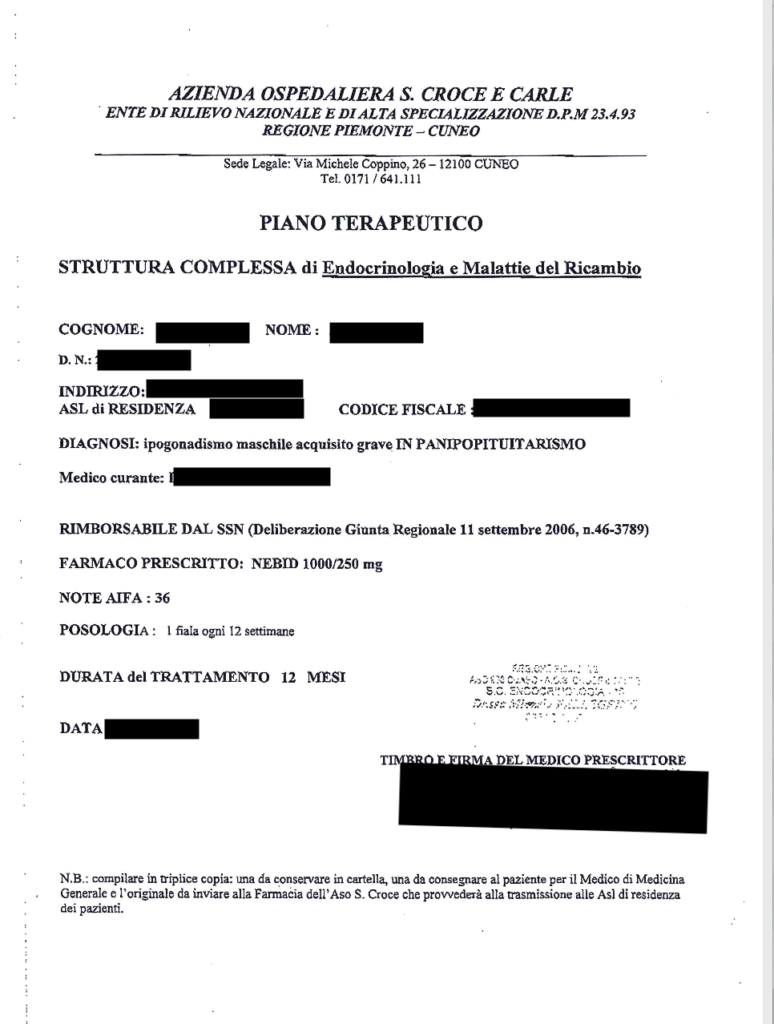

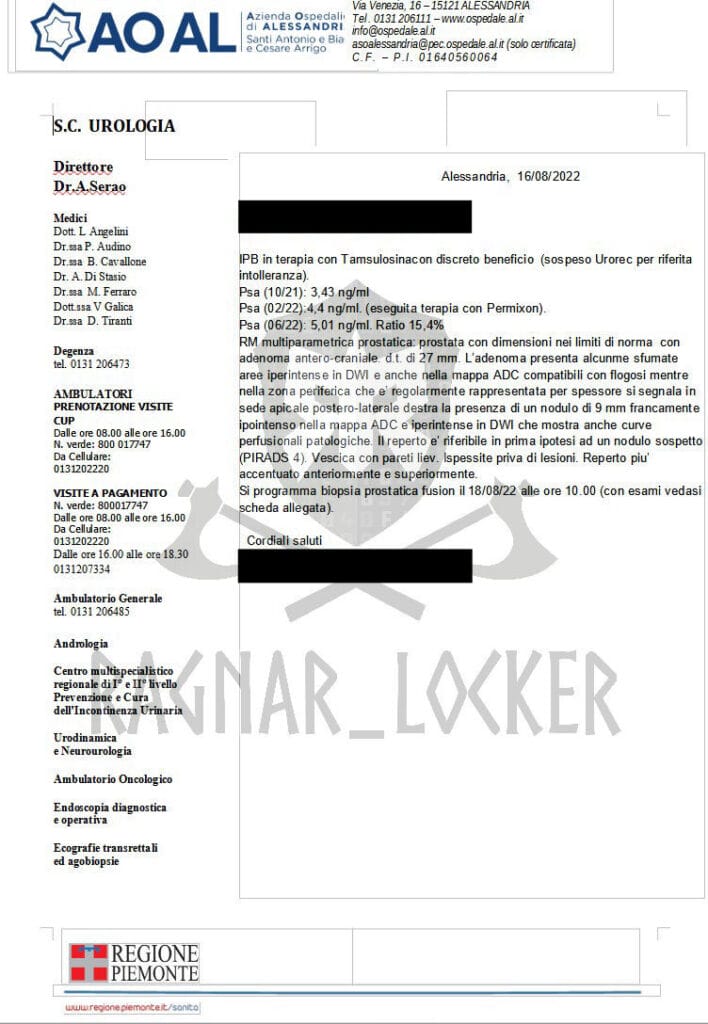

Come è possibile notare dagli screenshot, i file trafugati riguardano numerosi e disparati reparti. L’archivio mostra che il ransomware è andato ad esfiltrare anche i dati provenienti dalla stampante multi-funzione in uso presso l’Azienda, probabilmente il disco contenente le scansioni era accessibile tramite protocolli quali, a mero titolo di esempio, SMB o NFS.

Quali dati sono stati esfiltrati

C’è una moltitudine di dati che sono stati oggetto di esfiltrazione: si passa da certificati per rinnovare la sosta nei parcheggi dell’Azienda a piani terapeutici, da biglietti di viaggio, fino a documentazione generica e informativa. Alcuni documenti sono referti provenienti da altre unità sanitarie che, probabilmente, sono state acquisite per la cura del paziente.

La problematica dei documenti

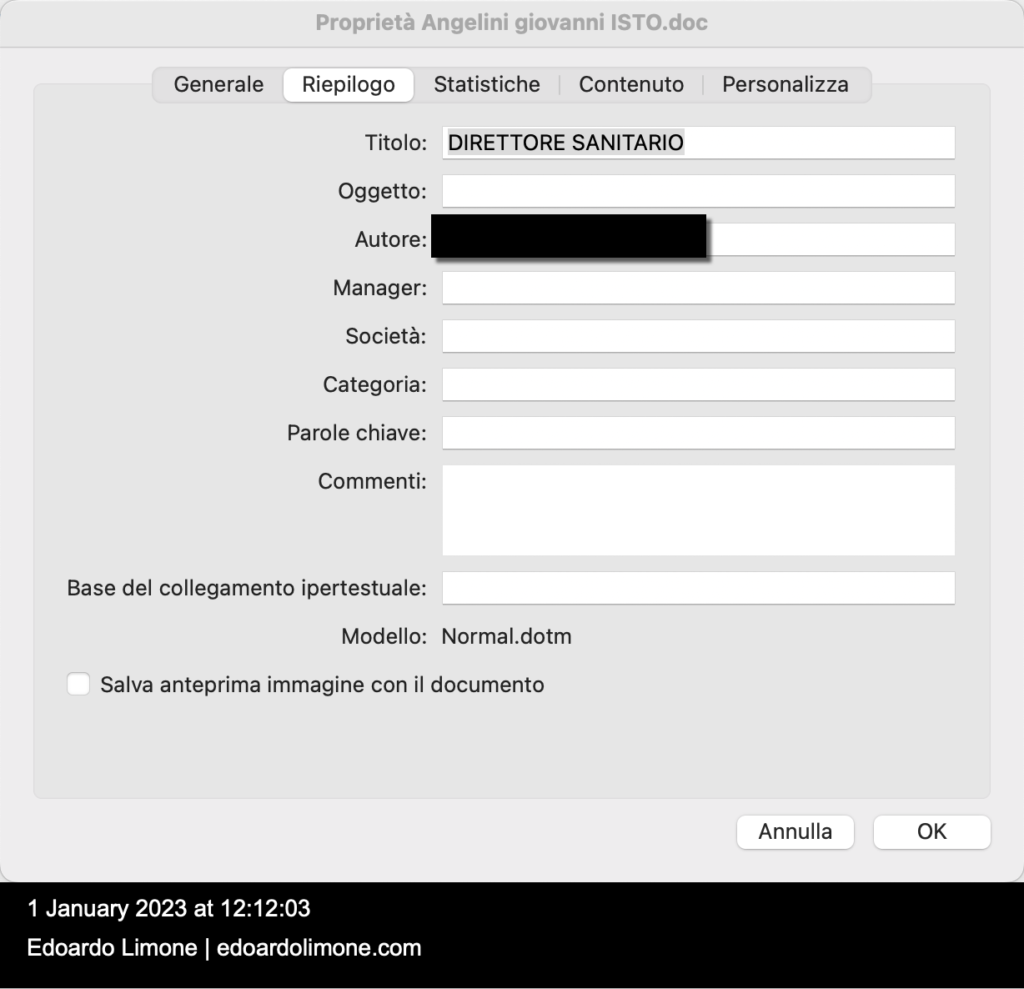

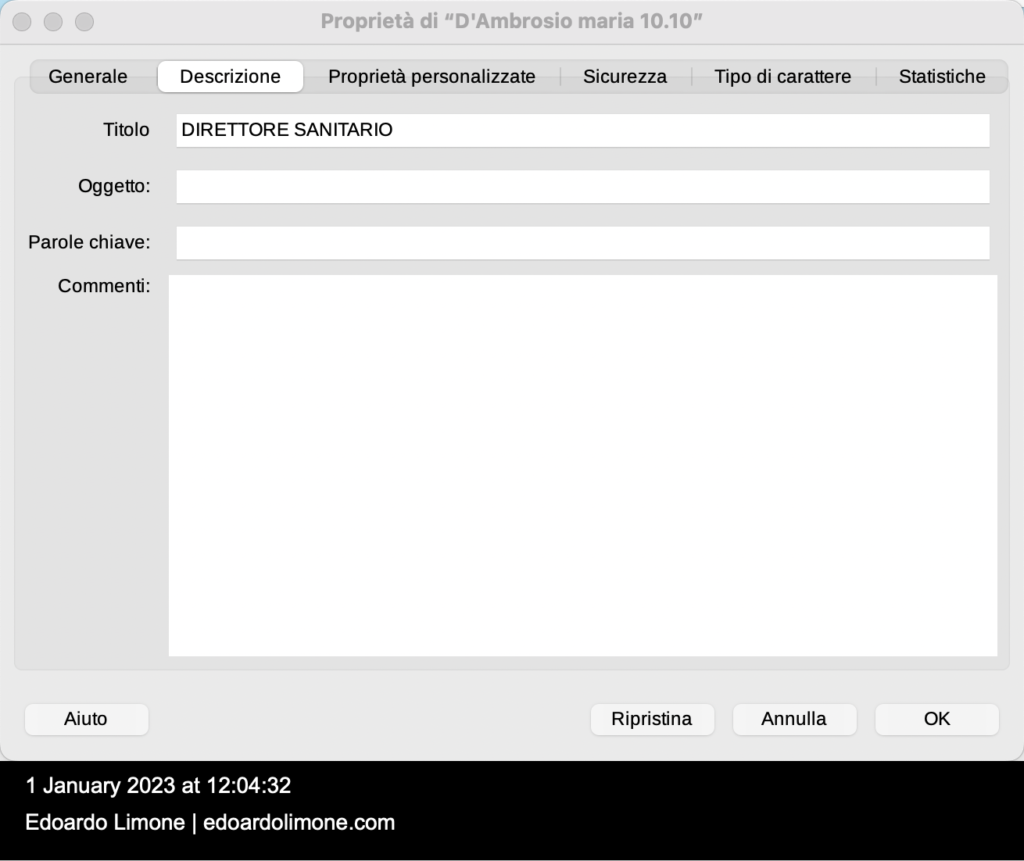

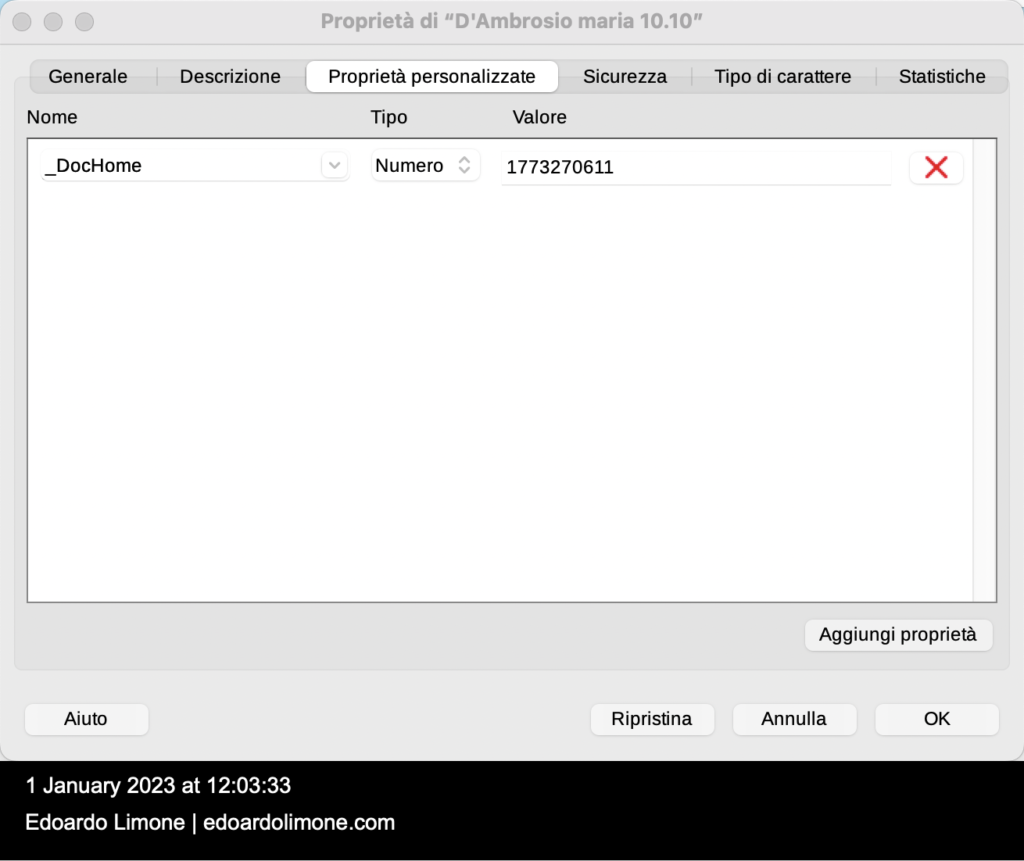

Altri file invece sono appartenenti all’AOAL e suggerirebbero essere stati composti in un editor documentale come Word o OpenOffice. In più di un’occasione abbiamo fatto notare come la gestione dei dati dei pazienti affidati a file documentali sparsi nel disco rigido non sia la soluzione ideale, a tal proposito si faccia riferimento a quanto accaduto all’Ospedale Macedonio Melloni.

Bisogna partire dal presupposto che l’utilizzo di file documentali per la gestione dei pazienti è esposto, per l’appunto, a perdita di controllo, di integrità, di accessibilità. Un gestionale studiato per il trattamento dei dati sanitari (che sono dati particolari, è bene ricordarlo) può offrire maggiori garanzie di sicurezza riducendo di molto le problematiche afferenti l’esfiltrazione delle informazioni. I dati non sarebbero memorizzati, infatti, all’interno del disco del singolo computer ma sarebbero ottenuti da una posizione centrale maggiormente difendibile attraverso l’interrogazione di uno specifico database. Quest’ultimo potrebbe essere quindi dotato di tutte quelle contromisure logiche necessarie a tutelare il dato. Nell’elenco dei file esposti dal gruppo Ragnar Locker è presente anche un file ODT le cui proprietà sono riportate di seguito.

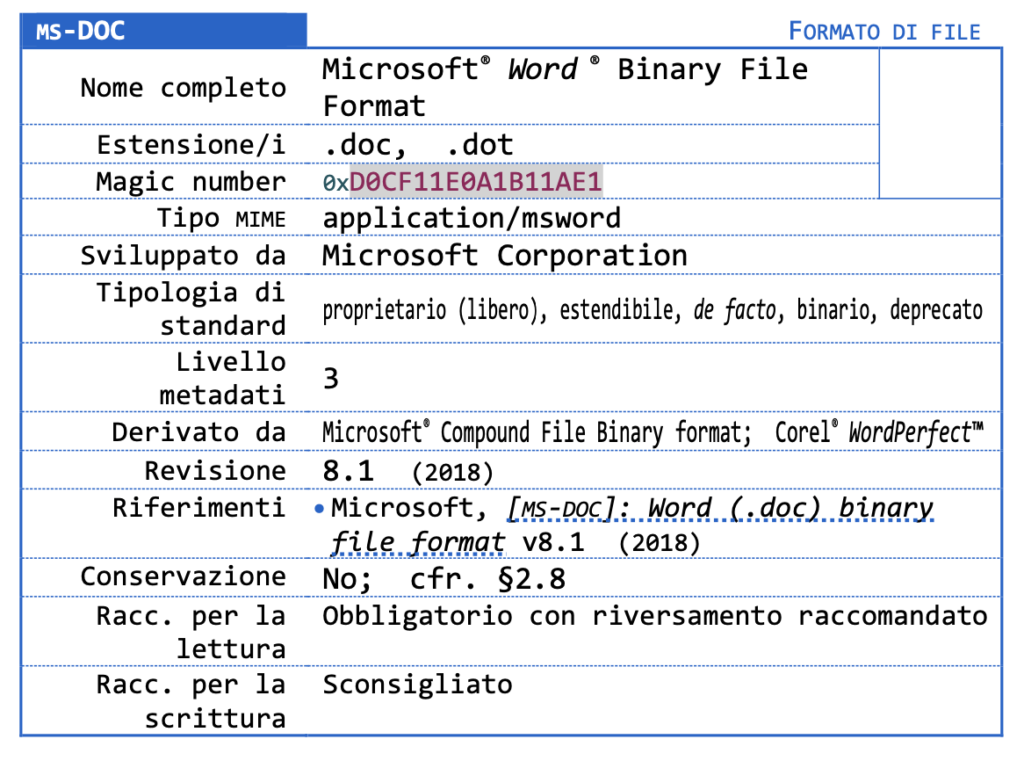

Tra i documenti esfiltrati è anche presente un file in formato .DOC che, come già ampiamente discusso in altri casi di data breach, non è formato raccomandato da AgID:

Per questa mancanza di robustezza (soprattutto in caso di documenti di dimensioni molto grandi a causa di contenuti multimediali allegati), l’azienda proprietaria del formato decide di cambiare strategia, adottando un nuovo formato per tutti i documenti della suite applicativa Office,® a partire dalla versione 2007, anche se il “formato .doc“ è pienamente supportato dalle nuove versioni. In caso di produzione di nuovi documenti impaginati tramite Word® si raccomanda l’uso del nuovo, sopra descritto formato basato su Open Office XML.

AgID “Linee Guida per la Formazione, Gestione e Archiviazione del Documento Informatico”, Allegato 2, Pag.27

Conclusioni

Anche l’AOAL si dimostra essere allineata agli altri target colpiti nel corso del 2022 dai collettivi ransomware. Si tratta di esfiltrazioni gravi che denotano, innanzitutto, un’inadeguatezza nella gestione dei dati dei pazienti: dati particolari affidati a standard documentali inadatti a gestirli dalla stessa AgID. Tuttavia il problema non è solo nella scelta del formato ma, più generalmente, nella scelta delle modalità di gestione dei documenti. Si faccia caso che nei recenti attacchi non sono state divulgate immagini diagnostiche perchè normalmente contenute all’interno di gestionali (così come dovrebbe essere per tutte le altre informazioni) e maggiormente protette.

Sarebbero auspicabili delle linee guida comuni alle strutture sanitarie create da AgID, che raccomandassero standard di sicurezza adeguati ma è altresì necessario specificare che AgID da tempo ha stabilito le misure minime di sicurezza per la P.A. (Circolare 2/2017) e anche i criteri di gestione documentale. Ci si domanda come mai queste strutture, che detengono dati di estrema delicatezza, continuino ad ignorare queste misure e continuino a trattare tali informazioni in modo inadeguato esponendole a rischi elevati.