È una domenica decisamente da dimenticare per il Partito Democratico, colpito dal collettivo Anonymous e LulzSec con un attacco informatico senza precedenti per questo partito. Facciamo il punto…

I fatti

Alle 20.05 il collettivo ha rilasciato su Twitter il comunicato con il classico link verso il loro blog.

Il testo del messaggio di rivendicazione è il seguente:

Il Partito Democratico “PD” nasce nel 2007 per le elezioni primarie italiane.

Fonte: Anonymous Blog

Un partito nuovo, giovane e dinamico, apero a nuove idee… si?

O forse un partito nato dalle indagini di “OP Mani Pulite” della procura di Milano?

la DC-Democrazia Cristiana, il PSI- Partito Socialista Italiano, il PCI-Partito Comunista Italiano, il PRI- Partito Republicano Italiano ( e gli altri) decimati da arresti e avvisi di garanzia, decidono, in piena spirito da bancarottiero italiano, di cedere attivita’, cambiare nome, e ricominciare come nulla fosse successo.

Noi ci ricordiamo quando Forza Italia non esisteva, e Berlusconi era l’amicone dei Socialisti.

Noi ci ricordiamo della Lega Lombarda, e di Bossi che c’e’ l’aveva duro, una pallottola per ogni magistrato e la Padania ai padani.

Noi ci ricordiamo quando i comunisti prendevano soldi dalla Russia (al tempo USSR) e i democristiani dalla CIA degli Stati Uniti.

Poi “la quercia, e l’Ulivo.

Ma non siamo qui per fare una lezione di storia.Ma per capire Il PD di adesso..

Chi sono? Cosa fanno in questo “non partito”? Quali abitudini e tradizioni si sono portati dietro?

“segui i soldi” e’ il mantra di ogni investigazione di base. Abbiamo trovato informazioni su PD di alcune citta’ Italiane.

Non abbiamo le risorse o conoscenze di contabilita’.lasciamo altri trarne le conclusioni.

Il testo è pubblicato, insieme ai link dei dump effettuati dagli hacker, direttamente sul loro sito ma l’esame dei dati questa volta offre uno spiraglio di speranza nonostante i danni siano notevoli.

Chi è stato colpito

Sono stati oggetto di DataBreach i seguenti siti:

- PD Empoli – http://www.pdempoli.it

- PD Reggio Emilia – http://www.pdreggioemilia.it

- PD Emilia Romagna – http://www.pder.it

- PD Piacenza – http://www.pdpiacenza.it

- PD Cesena – http://www.pdcesena.it

- PD Rimini – http://www.pdrimini.it

- PD Parma – http://www.pdparma.it

- Giovani Democratici Emilia Romagna – http://www.gder.it

Dettagli sull’attacco

Oltre a lasciare le homepage alterate, come da prassi durante un’azione di defacing, il collettivo ha catturato dati di tesserati e membri iscritti ai portali e al partito.

Ci sono però alcune considerazioni da fare in merito a questo attacco: se da una parte i dati personali catturati sono veramente numerosi e di dettaglio, dall’altro le password rivelate sono state relativamente poche. Complice l’impiego di hashing ma soprattutto l’impiego di password non troppo semplici per essere scoperte. Ma vediamo assieme alcune evidenze.

Tra i dati acquisiti dagli hacker c’è anche quella riguardanti i versamenti online fatti per il sostegno del partito. Oltre ai dati personali dell’utente e alla registrazione del contributo donato al partito, è risultata strana la riga mostrata in immagine, chiaramente non facente riferimento ad alcun utente reale. La stessa tabella, tuttavia, presenta dati non di produzione ma, in apparenza, dati non reali. Questo è deducibile dal fatto che gli importi presentati in tabella e i dati dei contribuenti sono praticamente assurdi. Ad esempio l’utente 81 avrebbe donato 100.000.000 euro al partito ma i dati anagrafici dell’utente sono chiaramente assurdi.

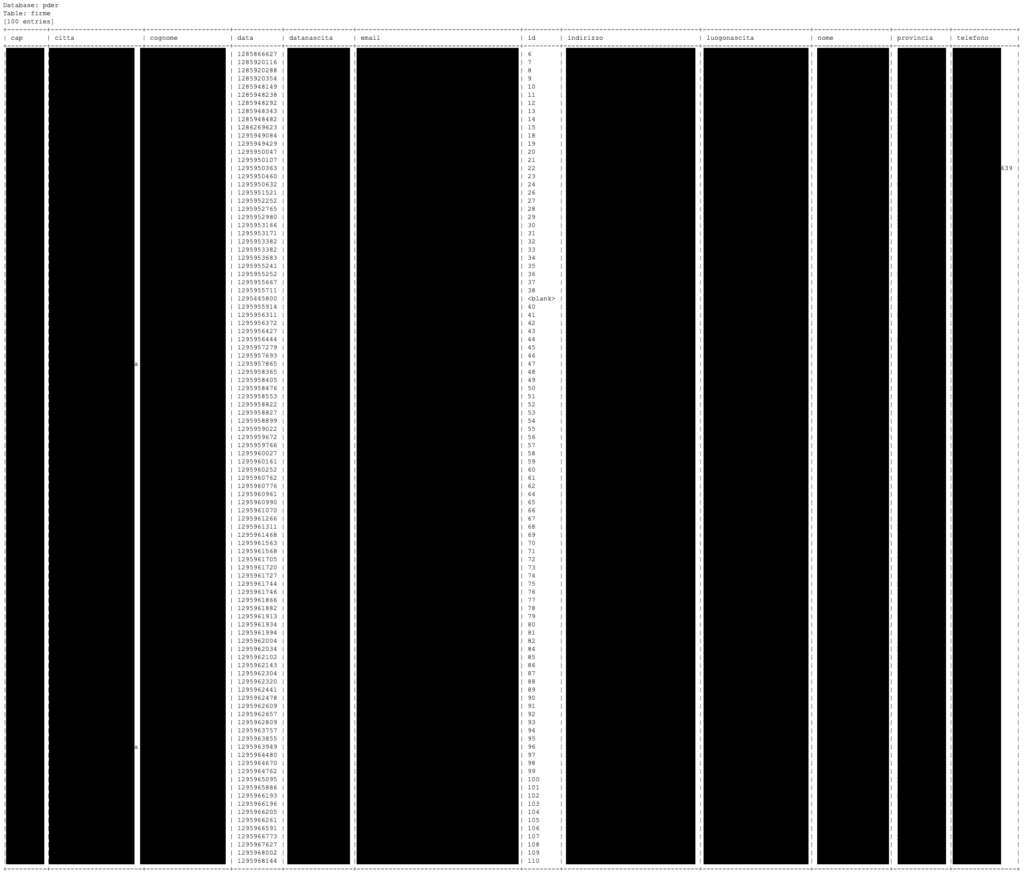

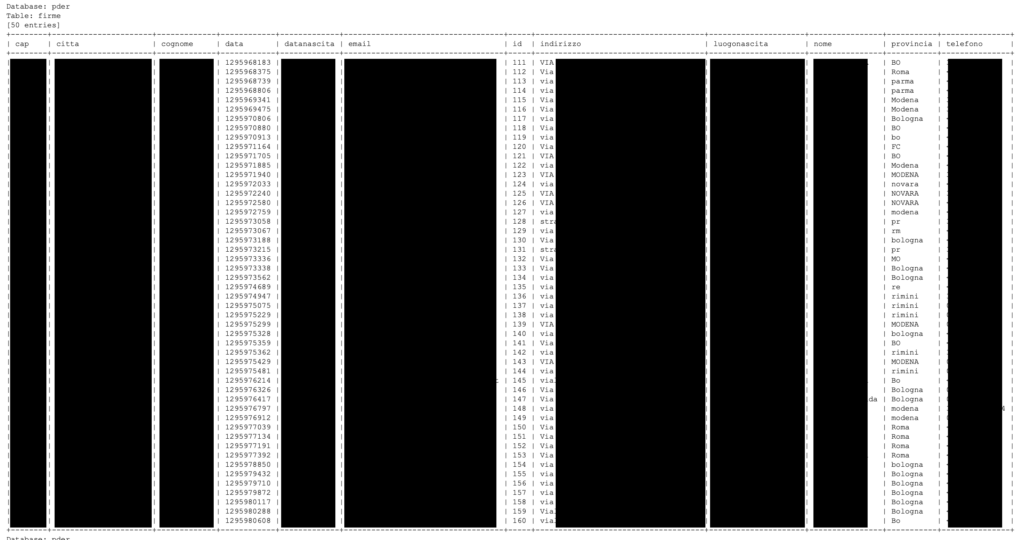

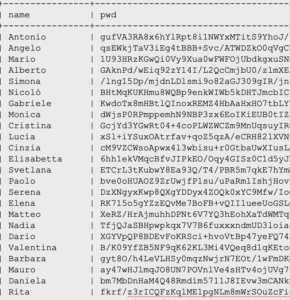

Un altro esempio particolarmente interessante è legato alla sede dell’Emilia Romagna di cui vi presento un estratto della tabella users contenente i dati e le credenziali degli utenti iscritti.

Nessuna delle password riportate in tabella è stata trovata, o per lo meno, rivelata dagli hacker come normalmente fanno quando vengono “risolte”. Questo lascerebbe intendere l’impiego di password più complesse, con significati meno immediati e meno intuibili. Da notare che nell’immagine la colonna PWD è stata opportunamente tagliata per escludere la parte finale della stringa. Va decisamente peggio alla sede PD di Empoli: la tabella jos_users (tipica di Joomla!) contiene 4 utenze di cui due sono state “trovate” dagli hacker con ruoli di Manager e Administrator.

Ulteriori informazioni sul data breach

Emilia Romagna

Tra i nominativi oggetto di acquisizione da parte degli hacker ce ne sono diversi che ricoprono anche cariche istituzionali di rilievo. Un esempio è la presenza del Consigliere Provinciale di Reggio Emilia, nonché Presidente della Commissione Speciale sulla crisi. Così si legge dal contenuto della tabella iscrizionidonne che per trasparenza, viene mostrata di seguito.

Il problema prosegue analizzando la tabella firme che riporta una grande quantità di dati personali, nessuno di questi è soggetto a cifratura ma tutti espongono gli utenti al fatto di aver rivelato un orientamento politico in un modo non proprio e di ciascun firmatario ha fornito i dati personali e di contatto principali.

Stessa sorte è toccata alle tabelle gestionecircoli e adesionecampagnaelettorale, piene di dati anagrafici.

Cesena

Il portale del PD Cesena ha avuto la sottrazione di un “semplice” elenco di indirizzi mail di cui una buona parte sono completamente falsi. La tabella di origine è nominata commenti.

Empoli

Il portale del PD Empoli ha avuto un dump abbastanza limitato. Pochi dati e tra questi anche quelli di struttura che mostrano sia il CMS utilizzato (Joomla!) sia il service provider su cui è appoggiata l’infrastruttura. Quest’ultimo si capisce dalla denominazione dei DB. Per capire la tipologia di versione utilizzata dai gestori, sono andato sulla pagina pubblica dedicata all’accesso di servizio. Il risultato è stato abbastanza deludente: il sito del PD di Empoli utilizza Joomla 1.5 come mostrato dal codice sorgente stesso, vi ricordo che la versione 1.5 fu rilasciata il Lunedì, 21 Gennaio 2008 23:55 come dimostrato dalla pagina ufficiale di Joomla (link). Lo sviluppo di questa versione è arrivata fino alla 1.5.26 rilasciata il Martedì, 27 Marzo 2012 18:00. Parliamo quindi di una versione che rischia di essere parecchio vecchia e non più supportata in termini di sicurezza.

PD Rimini

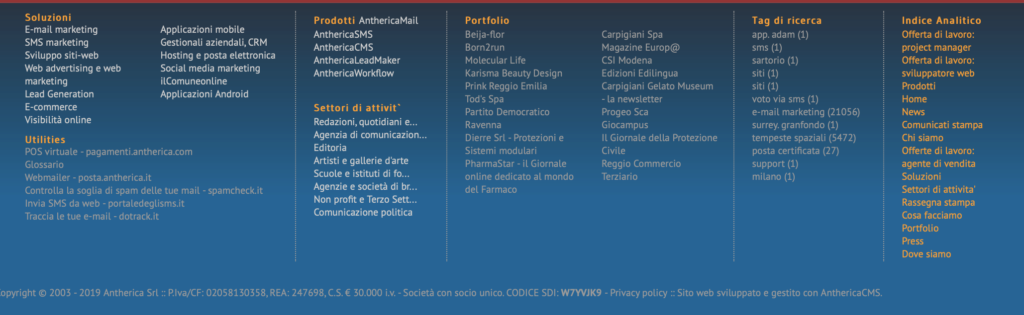

Il portale del PD Rimini ha una situazione piuttosto peculiare. Si tratta di un portale messo a disposizione dalla società Antherica (https://www.antherica.com) come si legge nel codice sorgente.

La società Antherica a messo a disposizione uno strumento orientato all’ecomrmerce a quanto è legittimo dedurre. Tale deduzione è supportata d due elementi:

- La tabella acquisita si chiama versamentionline.

- La società si presenta come sviluppatrice di una soluzione eCommerce.

Non si hanno quindi informazioni in merito al “come” gli hacker abbiamo potuto avere le informazioni che hanno pubblicato. Non si sa se il software fosse obsoleto, se ci fossero problemi nell’adozione di password deboli o problemi analoghi.

PD Parma

Il portale del PD di Parma è quello che, in teoria, ha riportato meno danni essendo le password completamente cifrate ma c’è qualcosa di strano: anche il PD di Parma è poggiato sulla struttura di Antherica.

Sarebbe quindi legittimo pensare che ci possano essere problemi a livello di gestione o comunque di piattaforma, considerando che sia Parma che Rimini sono state colpite.

Conclusioni

Senza dubbio una conclusione irrisolta riguarda le domande su Antherica e sulla piattaforma messa a disposizione Antherica CMS per capire se vi siano stati problemi di aggiornamento, o di sicurezza. In teoria potrebbe essere esposto anche il PD di Ravenna essendo nel portafoglio clienti della stessa Antherica. Tra l’altro mentre i portali del PD Parma e PD Rimini non compaiono nel portafoglio clienti di Antherica, quello di Ravenna sì. Non solo ma, potenzialmente, tutti gli altri portali potrebbero essere sposti al rischio di databreach qualora la falla di sicurezza affliggesse il CMS.

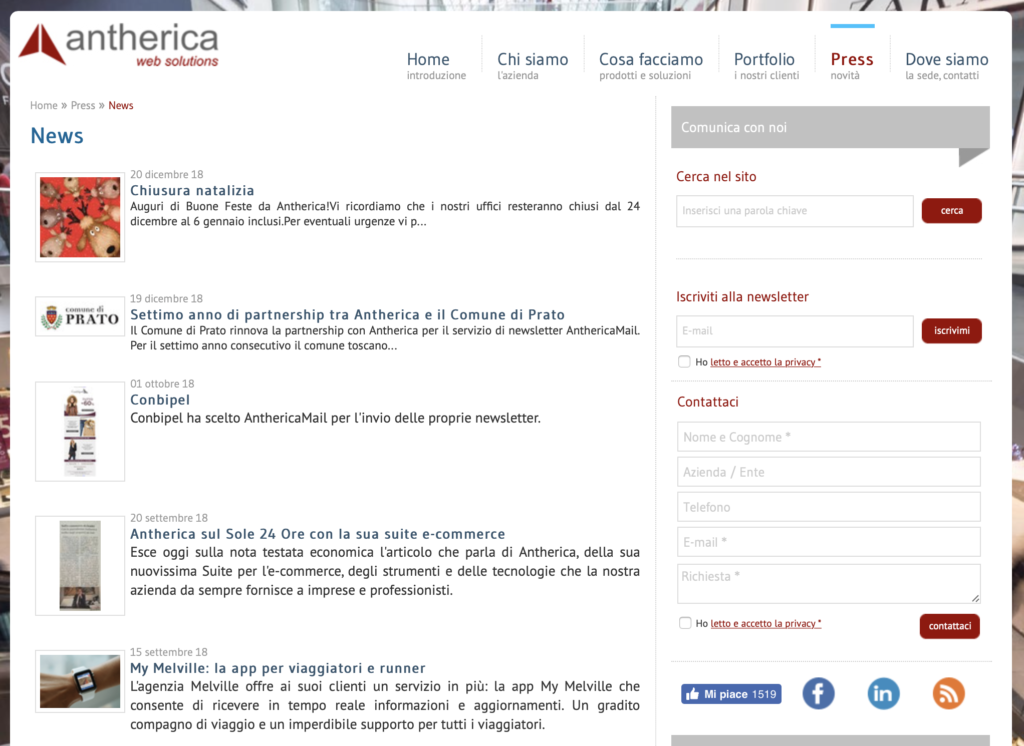

Per curiosità e spirito critico sono andato a vedere se fosse stato pubblicato qualche annuncio nella sezione PRESS del sito ufficiale di Antherica ma gli annunci sono fermi al 2018, mentre i comunicati stampa al 2017 e tra questi compare anche il portale del PD di Reggio Emilia e non solo.

Un’altra conclusione riguarda la protezione dei dati personali che, non essendo soggetti a cifratura, possono essere sottratti dalle banche dati esponendo gli interessati ad una grande numerosità di rischi. Sarebbe quindi opportuno accertarsi di adottare sistemi di protezione adeguati per la protezione di queste informazioni.

Aggiornamento del 7 ottobre 2019

Con un post pubblicato su Twitter alle ore 14:42, il collettivo Anonymous ha pubblicato le risultanze di un data breach ai danni di Antherica, la società che gestisce diversi portali web tramite il loro software Antherica CMS.

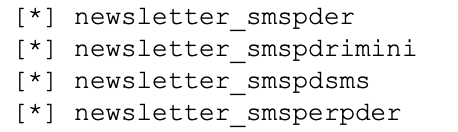

Il Tweet espone un link contenente il dump di diverse tabelle tra cui alcune riservate alle newsletter. Alcune di queste, come mostrato nell’immagine seguente, afferiscono proprio al PD.

Ma l’elenco delle tabelle mostra anche altri progetti e quindi anche altri clienti che potenzialmente potrebbero essere esposti al rischio di data breach.