Sarà senza dubbio un fatto culturale, oppure economico, quello che spinge molte aziende a non aggiornare i sistemi informatici in loro possesso. Solo che nel caso Exchange questo sta portando ad una mattanza di sistemi e, in altri casi, può portare all’hacking di una centrale nucleare.

Il caso Exchange

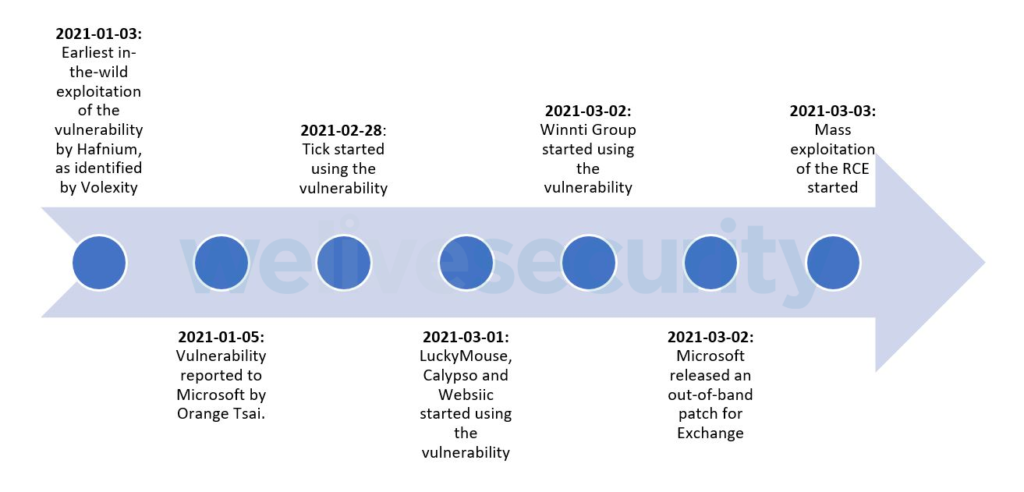

Sul caso Exchange si è scritto molto, si sono ricostruiti i fatti che hanno condotto circa dieci gruppi di hacker a tentare di sfruttare le falle del sistema Microsoft ed è un’emorragia molto grave soprattutto considerata la presunta implicazione del governo Cinese attraverso l’azienda Hafnium. Volendo ricostruire brevemente l’accaduto si riporta l’immagine prelevata dal sito We Live Security di ESET.

Gli Stati Uniti, già colpiti dal caso Solar Winds, oggi devono affrontare anche un’altra minaccia afferente uno dei sistemi di gestione della posta elettronica più diffuso al mondo. C’è anche da dire che le patch sono arrivate con molto ritardo (circa due mesi), per chiudere falle su sistemi che risalgono a Microsoft Exchange Server 2010 e quindi in funzione da oltre 10 anni.

Il caso dell’impianto nucleare

C’è poi il caso di Trustwave che ha hackerata, a scopo di analisi, i sistemi di una centrale nucleare ferma per manutenzione, acquisendo gradualmente il controllo con una serie di attacchi finalizzati alla privilege escalation, ossia all’acquisizione di sempre più diritti di amministrazione. Quando hanno domandato come fosse stato possibile, la risposta è stata semplicemente spiazzante:

In the test we will talk about today, when I gained access to the plant, posing as a malicious actor, I found out that the management software was actually Windows NT 4.0, far past the time when that would have been appropriate. […] In about one or two hours I had domain level privileged. I could have been able to gain information about how the power plant was performing. If I was involved in spy craft or actual nation state sabotage, I would have been able to see things like pressure rates, etc. In this specific case, the plant was actually shut down at the time, because it was under maintenance.

Tenete presente che Windows NT 4.0 è un sistema lanciato nel 1996 e il cui supporto è terminato nel 2004, oggi siamo nel 2021 e quindi sono passati 17 anni in cui questo sistema non è più idoneo ad essere usato. E ancora:

The reality is that, when I get in, it was just like any other corporate network, with a bunch of Windows and Linux systems, and in this case they were running Windows NT 4.0 as well. I was able to gain direct access to the network and access to some interesting things, like monitoring tools. In a related example, I tested wind turbine farm and found that it was set up the same way, with layers of networks where the actual system that was physically controlling the turbines wasn’t reachable remotely – it would have required direct physical access. So that’s something we can all be thankful for.

Comprenderete quindi che l’aggiornamento dei sistemi informativi, dal sistema operativo sino alla versione più semplice di WordPress, non è qualcosa di facoltativo o da sottovalutare. È altresì un processo aziendale che deve essere opportunamente pianificato per garantire il corretto funzionamento dei sistemi.

Conclusioni

La maggior parte degli attacchi hacker sfrutta falle appartenenti a sistemi/dispositivi non aggiornati. La logica vorrebbe che i processi di manutenzione tenessero in forte considerazione la fase di aggiornamento, eppure questo accade di rado. I clicli di aggiornamento devono essere pianificati con regolarità e ogni aggiornamento dovrebbe seguire regole ben precise tra cui:

- Deve essere effettuato un backup prima di applicare l’aggiornamento, per evitare che l’eventuale incompatibilità renda irraggiungibili i sistemi.

- Deve essere annotato in un apposito registro data, ora, e tipo di aggiornamento applicato.

- Gli aggiornamenti andrebbero applicati in fasce orarie e giorni in cui la produttività è assente o ridotta (la notte o nei festivi).

In merito al registro è opportuno specificare che questo spesso è automatico e affidato al sistema operativo, ad esempio Microsoft Windows ha un log specifico per gli aggiornamenti denominato windowsupdate.log in posizione C:\Windows\Logs\WindowsUpdate. È chiaro che tutto ciò comporta costi, ma è altresì chiaro che i danni derivanti da un’eventuale falla (ad esempio quelli reputazionali) sono assai difficili da ricostruire.

Riferimenti utili

Il caso della centrale nucleare è reperibile qui

Informazioni ulteriori sui file di log di Microsoft Windows sono reperibili qui