Sta circolando in queste ore una notizia in merito ad un potenziale data breach ai danni del Nuovo Sistema Informativo Sanitario (di seguito NSIS), facciamo il punto della situazione.

⚠️ ATTENZIONE

Questo articolo è in aggiornamento. Le informazioni che leggerete potrebbero subire modifiche nel tempo, di cui sarà tenuta traccia. Valutate quanto scritto con estrema cautela per favore.

Il 01/11/2021 alle ore 15:28, sul sito RAID FORUM (link), viene pubblicato un comunicato in merito ad un data breach ai danni del NSIS. La storia a corredo è piuttosto particolare e racconta, in sostanza, del tentativo di un consulente di cybersecurity di avvertire il Ministero della Salute in merito ad un data breach eseguito per oltre 7 giorni ai danni del NSIS. Il consulente avrebbe acquisito le prove previo pagamento di una somma ingente in criptovaluta:

I get contacted by a guy, he asks screenshots tells me that hes starting a cyber sec company and he would like to buy it (the access) to report it, i tell him to not do it because in Italy they are chimps and he is only wasting money, he ignores me and keeps asking for the access i sell him the accesses for 15k$ in monero

Fonte: RAID Forum

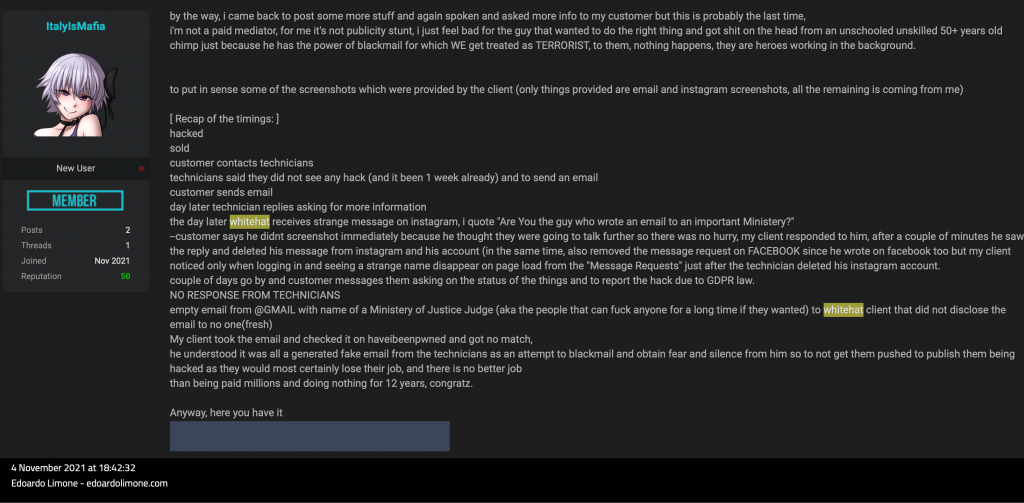

La storia, tuttavia, ad un certo punto diventa alquanto strana in quanto, secondo l’autore del post (ItalyIsMafia), il Ministero avrebbe inizialmente evitato di rispondere alla richiesta del consulente e successivamente avrebbe cercato di minacciare il consulente addirittura su Instagram.

(the technicians department of the Ministery of Healthcare people) start forging emails with Ministery of Justice Judges names people and they blackmail him

Fonte: RAID Forum

1) The technicians did not lawfully oblige to disclose breaches as per GDPR european law.

2) They blackmailed a whitehat security researcher by email with fake names,

3) They blackmailed him on instagram (WTF)

La storia è apparsa subito molto poco credibile e ha lasciato intendere che le informazioni inizialmente pubblicate potessero essere alquanto irrilevanti.

Conclusioni

Al momento la situazione è in divenire: se la storia venisse confermata, uno dei rischi più seri sarebbe la potenziale acquisizione, da parte degli hacker, delle chiavi private per emettere greenpass validi di matrice italiana. Cosa che però non è stata trovata, al momento, sulla rete. Sarebbe, ovviamente, grave l’intera situazione e sarebbe necessario che il Ministero della Salute facesse un comunicato per fare chiarezza in merito all’accaduto. Il silenzio del Ministero potrebbe, infatti, essere interpretato in tanti modi: potrebbe servire a non dare spazio ad una notizia fasulla ma si potrebbe essere indotti anche a pensare che si tratti di una tacita ammissione di colpevolezza. La comunicazione istituzionale, in casi come questo, dovrebbe essere chiara e tempestiva.

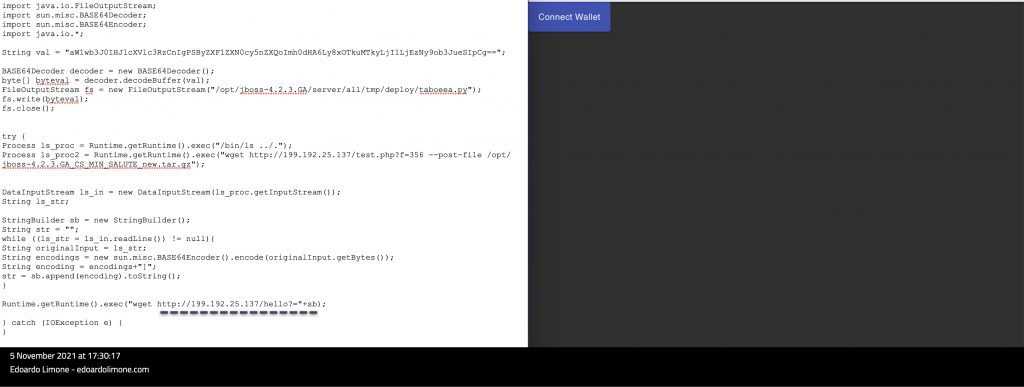

Per quanto riguarda il materiale pubblicato il discorso è complesso. Le analisi condotte sui file non confermano con certezza la storia dell’hacker: è vero che il nome NSIS compare in molti file di LOG o negli screenshot del componente JBOSS ma non è possibile determinare la piena attendibilità del materiale. Non è possibile sapere se il componente JBOSS fosse quello in produzione piuttosto che una versione temporanea senza alcun “valore” lasciata erroneamente senza protezione (e sarebbe stato comunque un errore); non vi sono prove certe in merito.

Anche gli altri screenshot presentano discrepanze tra cui, ad esempio, quella riguardante l’IP riportato all’interno di alcuni file e spiegata nell’aggiornamento del 5 novembre 2021 – 17:54.

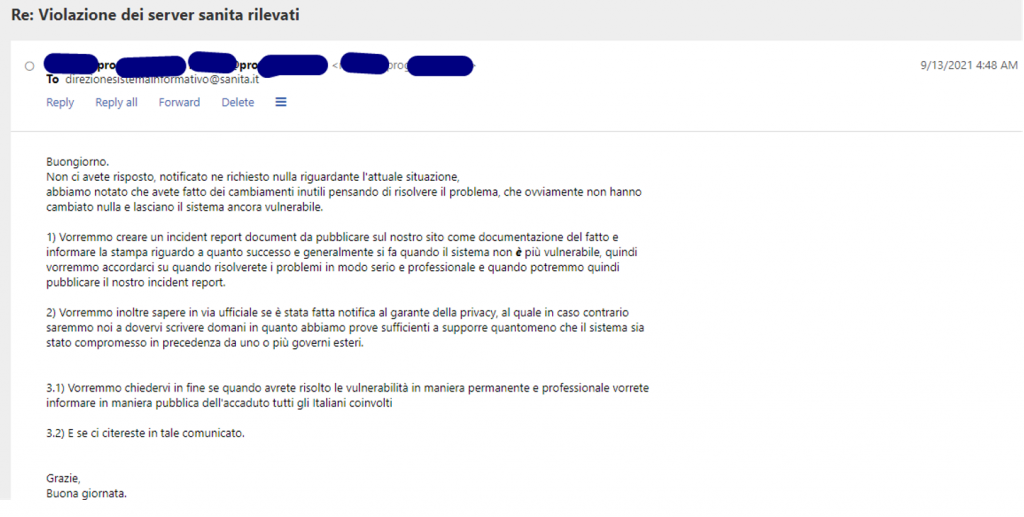

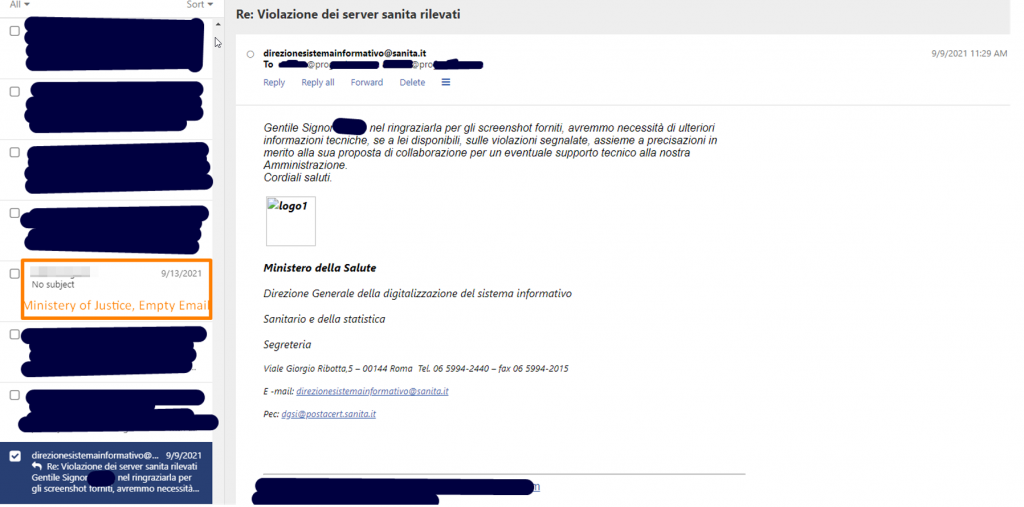

I messaggi scambiati tra l’hacker etico ed il Ministero non presentano nomi visibili, nemmeno nella mail del Ministero è presente un nome di chi scrive il messaggio. Cosa piuttosto strana per un ente istituzionale che si trova a fronteggiare una richiesta come quella inviata dall’hacker etico. Quindi ad oggi non è possibile sapere con certezza chi ha scritto a chi.

Al netto di tutto questo il comparto probatorio risulta confuso e non sempre supportato da informazioni certe.

Aggiornamenti

5 novembre 2021 – 17:54

Dall’analisi di alcuni file contenuti nel pacchetto pubblicato, è contenuto un IP che, in teoria, sarebbe dovuto appartenere al Ministero della Saluto e fare riferimento al NSIS. In realtà questo IP è ancora in funzione e punta specificamente ad un server che si presenta come segue.

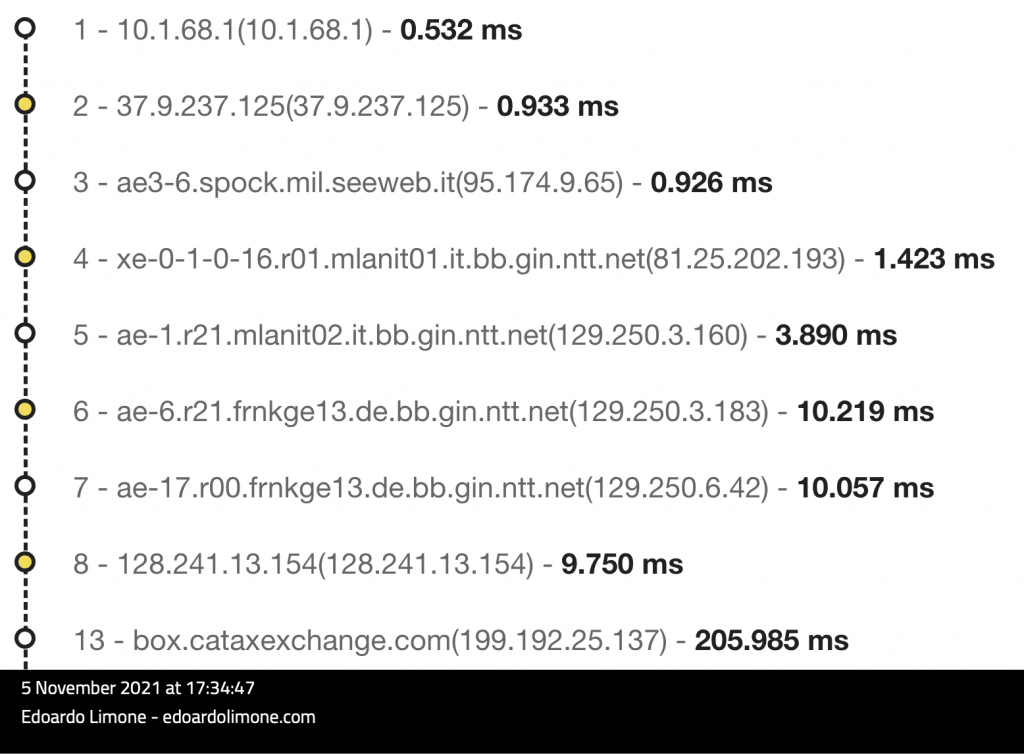

Nella parte di sinistra vedete il file di riferimento pubblicato dall’hacker, nella pagina di destra la risposta del server. Il tentativo di effettuare l’instradamento (traceroute eseguito tramite il provider Seeweb) dell’IP ha dato i seguenti valori.

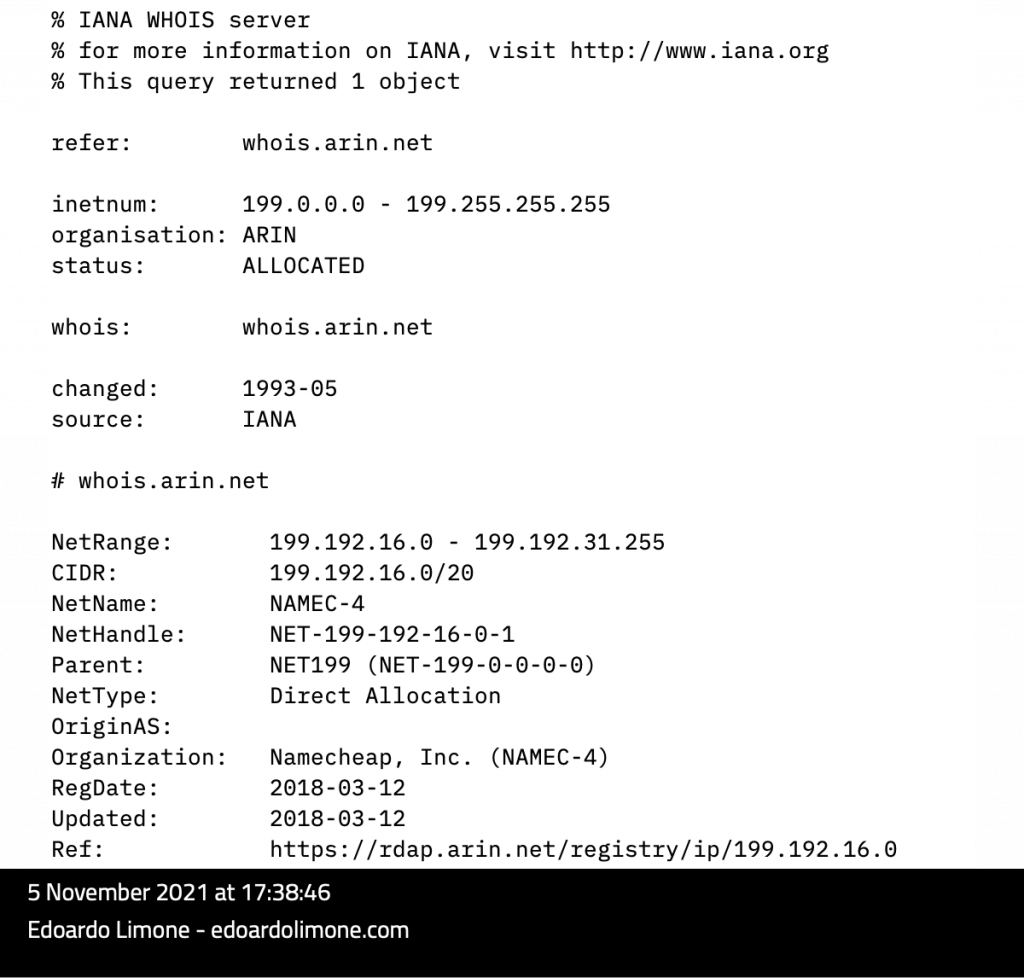

E l’IP è attualmente registrato dal provider NameCheap come mostrato dalla richiesta effettuata tramite WHOIS.

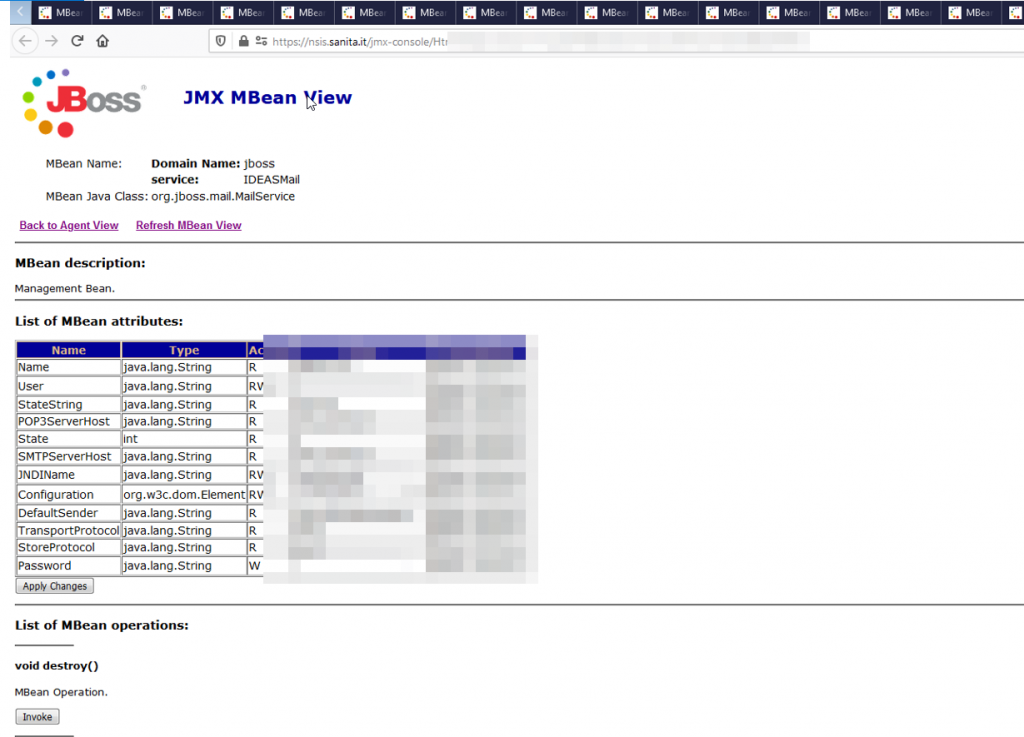

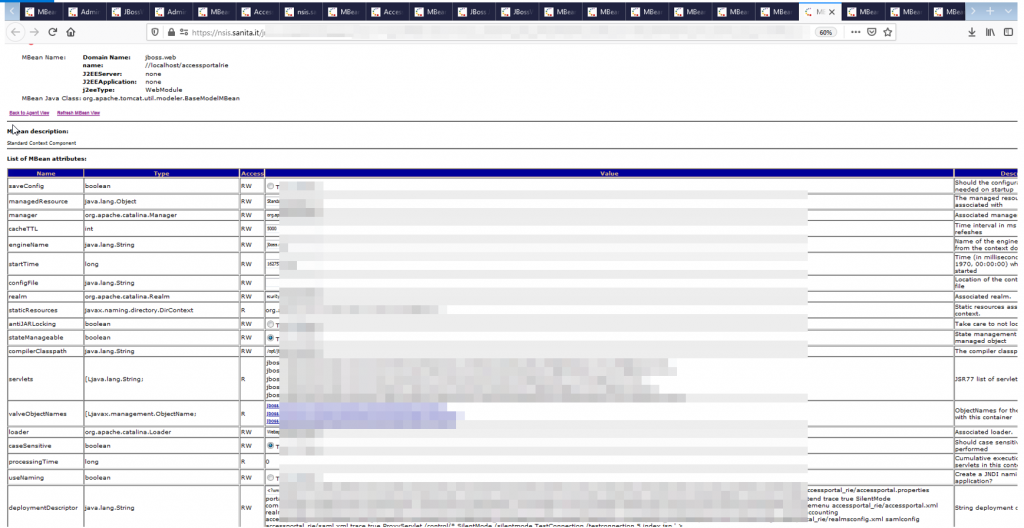

È opportuno ma anche superfluo ricordare che il NSIS è installato in un sottodominio di sanita.it e che il dominio sanita.it è attualmente ospitato dal provider italiano Aruba S.p.A. Per quanto riguarda gli screenshot di JBoss è da notare che esse appaiono autentiche (anche dall’interfaccia del browser che appare recente).

3 novembre 2021

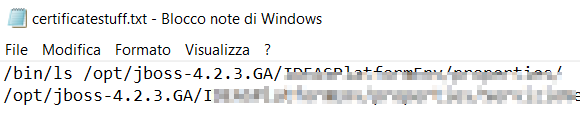

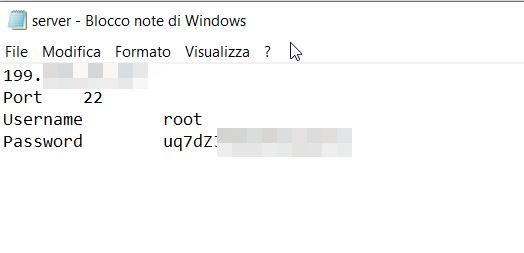

Il 3 novembre 2021 alle ore 16:46 l’autore del post scrive un altro messaggio pressato dalla comunità di lettori e pubblica alcuni file. La rivista RedHotCyber ha analizzato in modo molto valido questi dati nel tentativo di fornire maggiore chiarezza e si è effettivamente trovata davanti a del materiale interessante: si tratta di alcune “Informazioni relative alla componente JBOSS 4.2.3 (in end of life dal 18/Jul/2008) del sottodominio nsis.sanita.it , ovvero il sito che ospita la form di login che permette l’accesso alle applicazioni del Nuovo Sistema Informativo Sanitario (NSIS) e del Ministero della Salute, integrate nella piattaforma NSIS (come si legge nella pagina web)“, nonché altre informazioni in merito alle credenziali di acceso e alcuni scambi di mail tra il consulente e il Ministero. Di seguito si riportano alcune di queste evidenze che mostrano essenzialmente che il componente JBOSS 4.2.3, teoricamente in suo presso il NSIS, sarebbe stato in realtà obsoleto dal 18/07/2008 e quindi non ritenuto sicuro e potenzialmente usato come entry-point dagli hacker.

In particolare quello che è interessante analizzare è lo scambio di comunicazione tra il consulente e il Ministero di cui si riportano le immagini e che si raccomanda di leggere con attenzione.

L’analisi del materiale legato alle comunicazioni, tuttavia, sembrerebbe mostrare incongruenze di forma e di sostanza. Nella mail riportata come “Ministry of Justice Empty Mail” viene scritto il nome di un appartenente al Ministero della Giustizia (cancellato negli screenshot pubblicati): la ricerca su Google non mostra alcun risultato apprezzabile mentre un nome similare apparterrebbe effettivamente ad un giudice di un comune italiano. Per salvaguardare la privacy di questo giudice si eviterà, ovviamente, di pubblicare l’identità ma si userà un nome fittizio per far comprendere la similitudine di cui prima. È come se nella mail il mittente fosse mario rossi e invece la corrispondenza che si trova su Google indicasse un mario de rossi. Quel de identifica una differenza sostanziale che difficilmente viene scritta male da chi apre la casella di posta. Sarebbe come sbagliare a scrivere il proprio nome e cognome.

Lo scenario si può riassumere come segue:

- Il NSIS viene hackerato

- Le informazioni sugli accessi ottenuti tramite l’hacking vengono venduti al cliente

- Il cliente contatta i tecnici del Ministero della Salute che non confermano alcun data breach nonostante

- Il cliente invia altre mail

- I tecnici rispondono chiedendo più informazioni

- Il giorno dopo il cliente riceve un messaggio anonimo su Instagram ma l’autore ne cancella il contenuto subito

Le azioni che seguono sono abbastanza confuse e poco chiare, ne appaiono attribuibili all’azione ufficiale di un ministero. Nel frattempo si propagano sul RaidForum molti commenti negativi in merito alla pubblicazione.