ISMEA è l’Istituto di Servizi per il Mercato Agricolo Alimentare e, di recente, ha subito due data breach causati dal ransomware LockBit2.0. Facciamo il punto sull’accaduto.

Che cosa è ISMEA

Dal portale ufficiale si apprende che ISMEA (Istituto di Servizi per il Mercato Agricolo Alimentare) è un ente pubblico economico istituito con l’accorpamento dell’Istituto per Studi, Ricerche e Informazioni sul Mercato Agricolo (già ISMEA) e della Cassa per la Formazione della Proprietà Contadina, con decreto legislativo 29 ottobre 1999 n. 419, concernente il “riordinamento del sistema degli enti pubblici nazionali” e per ultimo con l’accorpamento dell’Istituto sviluppo agroalimentare (ISA) Spa e la Società gestione fondi per l’agroalimentare (SGFA) s.r.l. con Legge 28 dicembre 2015, n. 208.

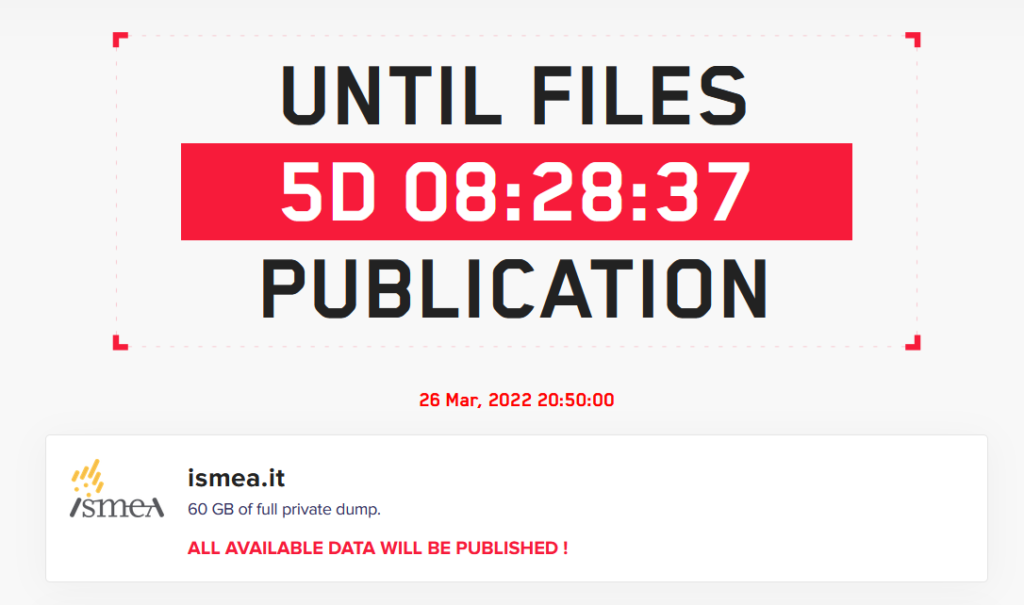

Marzo 2022: il primo attacco

Il primo attacco ad ISMEA c’è stato il giorno 19 marzo 2022, con un’esfiltrazione dichiarata dagli hacker di circa 60 Gb (circa 82.700 file). In occasione di quell’attacco era chiaro che gli hacker non avevano prelevato la quantitá totale dei file ma solo una parte; è di fatto difficile credere che ISMEA abbia un archivio documentale da cosí pochi GB.

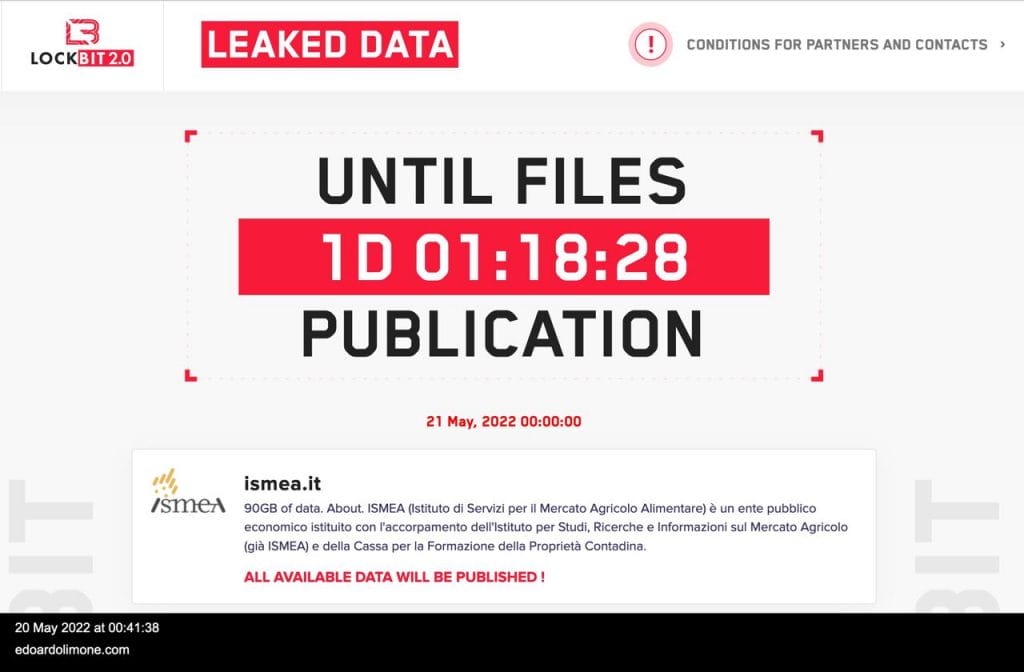

Maggio 2022: il secondo attacco

Il secondo attacco c’è stato il giorno 18 maggio 2022 con un’esfiltrazione dichiarata di 90Gb di materiale. E tra il primo ed il secondo attacco sono trascorsi due mesi precisi, con un aggravio dell’emorragia di dati esfiltrati.

Conclusioni

Non si hanno dettagli tecnici in merito a come ISMEA abbia gestito la fase successiva la prima crisi ma è logico supporre che le contromisure prese a seguito del primo attacco non si siano rivelate sufficienti contro il secondo. Non sarà sfuggito come l’intervallo temporale tra il primo attacco ed il secondo siano profondamente differenti: 7 giorni nel primo caso, 3 giorni nel secondo.

È opportuno ricordare che l’attività di contrasto ai ransomware dovrebbe, innanzitutto, tenere presente strategie precise di gestione dei flussi informativi e procedure specifiche. Spesso invece le attività condotte dopo l’attacco si traducono nell’acquisto di applicativi e hardware ritenendo che siano sufficienti ad arginare il fenomeno. Nella speranza che ISMEA si distingua rispetto ad altri enti, non si può fare a meno di notare che in sessanta giorni lo stesso ransomware è stato in grado di esfiltrare 150 Gb, una quota di dati che rischia di cominciare ad essere ragguardevole.