Dal 3 febbraio 2023 si sta diffondendo una massiccia infezione ransomware sui server VMware EXSi. Cerchiamo di fare un rapido riepilogo e analizzare la situazione.

Cosa è successo

La minaccia è stata riscontrata il 3 febbraio 2023 ed è stata denunciata attraverso Twitter da alcuni esperti, la notizia poi è stata ripresa da vari media europei ed è stata fornita con precisione non sempre adeguata. Sono stati soprattutto due i tweet segnalati:

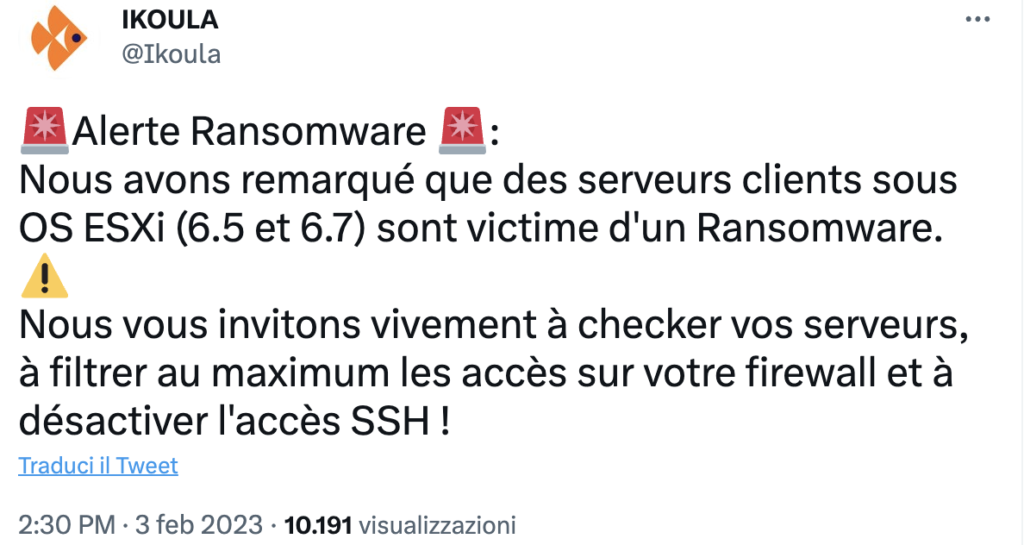

- 03/02/2023 – 02:30 PM: un tweet del provider IKOULA ha allertato sulla diffusione della minaccia.

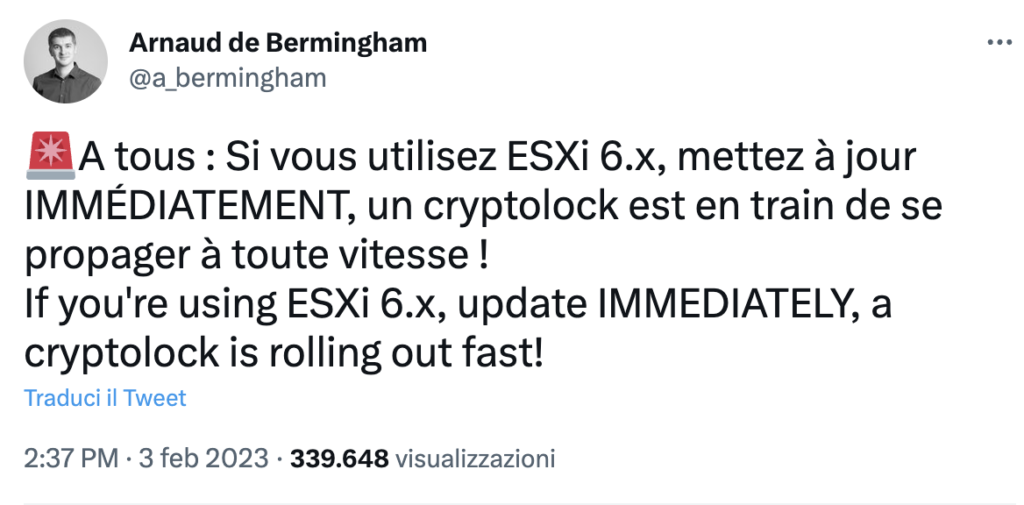

- 03/02/2023 – 02:37 PM: un tweet di Arnaud de Birmingham (fondatore di Scaleway) ha confermato la minaccia.

Al momento della scrittura del presente articolo, migliaia di server sono stati infettati e aziende di grande calibro (come il provider francese OVH) sono state oggetto d’infezione. L’amico Andrea Lisi mi ha segnalato anche l’articolo di Le Monde Informatique a cura di Jacque Cheminat (Caporedattore di LMI).

Informazioni sulla minaccia

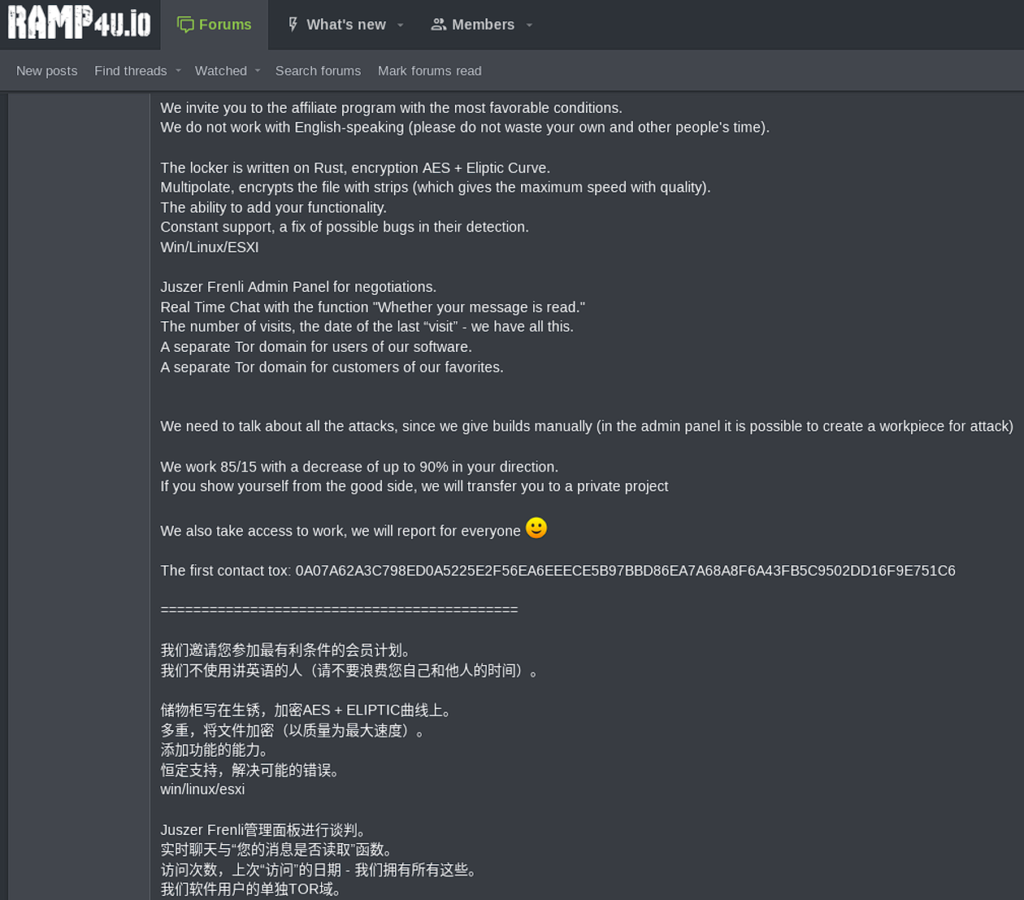

Il ransomware è denominato Nevada ed è stato creato per attaccare specifiche tecnologie tra cui la EXSi (di cui si parlerà più avanti); la data di presentazione del ransomware sembra risalire al dicembre 2022 quando fu presentato sul celebre portale RAMP. Bleeping Computer fece un lavoro davvero notevole di reportage che si può leggere cliccando qui.

Come si può notare dalla stessa dichiarazione riportata su RAMP, il ransomware è scritto in Rust e dotato di cifratura AES con l’aggiunta di crittografia ellittica (ECC) il che rende molto difficile (praticamente impossibile) arrestarne il funzionamento senza le dovute chiavi.

Il riscatto è stato fissato a 2 Bitcoin che, al momento, sono pari a € 42.413,06 ma i conti cifrati risulterebbero sempre diversi (questo sarà spiegato successivamente).

Informazioni sui target EXSi

Informazioni di base

Nevada è stato programmato per attaccare essenzialmente tre possibili famiglie di sistemi: sistemi Windows, sistemi Linux e sistemi EXSi e sono proprio questi ultimi di cui si parla molto e per i quali si forniscono alcune informazioni di base.

La tecnologia EXSi è stata inventata dalla società VMWare, specializzata in tecnologie di virtualizzazione. I server EXSi permettono di installare ambienti virtuali all’interno di macchine fisiche con un elevato controllo delle risorse da assegnare a ciascun ambiente virtuale. Questo permette un notevole risparmio e una massimizzazione nell’uso delle risorse della macchina fisica. Per maggiori informazioni su EXSi si raccomanda la lettura della documentazione ufficiale.

La vulnerabilità sfruttata

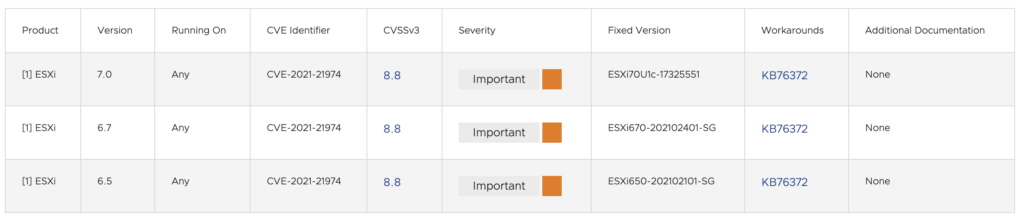

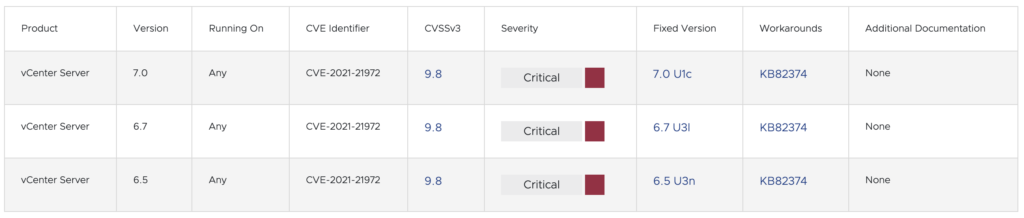

Il ransomware Nevada sfrutta una falla presente nei server EXSi 6.x e 7.0 non aggiornati fin dal 2021. La vulnerabilità è quindi nota e, nel tempo, è stata curata con appositi fix rilasciati da VMWare; la vulnerabilità è la CVE-2021-21974.

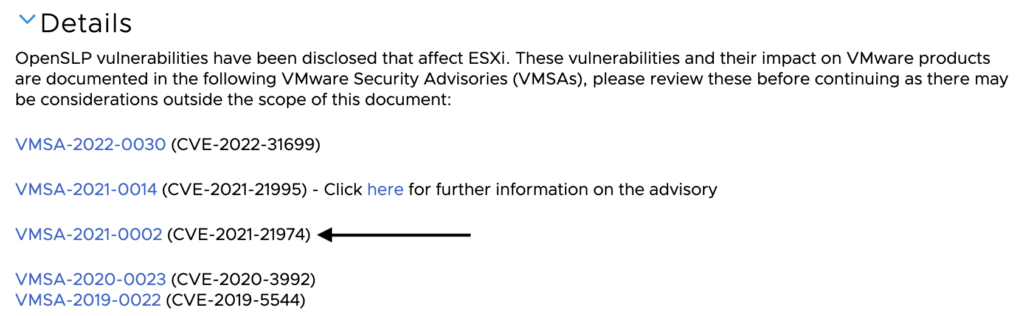

VMware era a conoscenza, fin dal 2021, di una serie di vulnerabilità che erano state individuate e censite (CVE-2021-21972, CVE-2021-21973, CVE-2021-21974) e le aveva inizialmente contenute attraverso un workaround e successivamente con un fix. Tra l’altro delle tre presentate la 21974 è quella con livello di severità “importante” a differenza della 21972 ritenuta “critica”. VMware ha censito la vulnerabilità all’interno della propria banca dati con il seguente identificativo VMSA-2021-0002 ed è del 23/02/2021.

Soluzioni alla vulnerabilità

Inizialmente VMWare aveva reso disponibile una soluzione temporanea (workaround), classificata con l’identificativo: KB76372.

In quella pagina era chiaramente specificato che:

This workaround is meant to be a temporary solution only and customers are advised to deploy the patches documented in the aforementioned VMSAs

Fonte: VMWare

Successivamente alla soluzione temporanea, VMware aveva predisposto una soluzione definitiva (un fix) che ogni utilizzatore avrebbe dovuto installare per chiudere definitivamente quella vulnerabilità.

- Per la versione 7.0 è stata predisposta la patch: ESXi70U1c-17325551

- Per la versione 6.7 è stata predisposta la patch: ESXi670-202102401-SG

- Per la versione 6.5 è stata predisposta la patch: ESXi650-202102101-SG

È interessante notare anche la data di riferimento di queste patch: ad esempio la patch ESXi670-202102401-SG è stata annunciata il 23/02/2021.

Cronistoria eventi

Di seguito viene fornito un elenco cronologico degli eventi per facilitare la comprensione dell’accaduto.

- 04/01/2021: viene inserita la vulnerabilità nel database CVE con identificativo CVE-2021-21974.

- 23/02/2021: viene rilasciata da VMWare una patch che chiude la vulnerabilità.

- 10/12/2022: viene presentato il ransomware NEVADA su RAMP.

- 03/02/2023: massiccia infezione da ransomware NEVADA.

Sono quindi passati:

- 760 giorni dall’identificazione del ransowmare.

- 710 giorni dal rilascio della patch di VMWare.

- 55 giorni dalla presentazione del ransomware NEVADA su Ramp.

Fattore “Terrorismo”

Molti quotidiani hanno provato ad effettuare un collegamento con i gruppi ransomware cinesi e/o russi valutando la presenza del fattore “terrorismo”. A questo proposito è opportuno far notare che Bleeping computer ha dichiarato che il lancio del ransomware NEVADA fosse stato orientato proprio a tali collettivi:

Nevada ransomware started to be promoted on the RAMP darknet forums on December 10, 2022, inviting Russian and Chinese-speaking cybercriminals to join it for an 85% cut from paid ransoms. […] RAMP has been previously reported as a space where Russian and Chinese hackers promote their cybercrime operations or to communicate with peers.

Fonte: Bleeping Computer

Il riferimento a cui sta facendo è in realtà un fenomeno inusuale ma noto: in alcuni forum popolati da hacker russi, si è cominciata a vedere la presenza di hacker cinesi e la nascita di “collaborazioni” tese a creare campagne di attacco (argomento che aveva introdotto il Prof. Baldoni in occasione della presentazione dell’ACN).

È un fenomeno noto da anni a dire la verità di cui lo stesso Bleeping Computer tratta in un articolo denominato “Russian ransomware gangs start collaborating with Chinese hackers” e che può essere trovato qui.

L’unione tra hacker di nazionalità diverse (che non riguarda solo la Russia, la Cina ma anche altri paesi) è probabilmente l’elemento di maggior attenzione per strutture come l’ACN che non temono tanto “la singola offensiva”, quanto “la campagna offensiva e strutturata”.