Sono stati tanti gli attacchi alla pubblica amministrazione italiana e continueranno ad essercene: l’effetto sorpresa non dovrebbe più esistere e dovrebbe lasciare il posto ad una giusta indignazione sulla mancanza di ripresa nei tempi e nei modi opportuni.

Gli attacchi hacker sono una condizione normale

Gli attacchi hacker sono una condizione normale; fanno parte della “vita su Internet”, risentono della geopolitica, dello sviluppo economico e di tantissimi altri fattori. Le offensive su internet sono paragonabili a quei guidatori che commettono un’infrazione stradale: è una condizione pericolosa ma frequente, così frequente da diventare per l’appunto normale. Questo non significa derubricare i fatti o non perseguirli giuridicamente, significa fare in modo che siano affrontati correttamente: senza clamore per l’attacco in sé ma con fermezza lì dove le norme sulla protezione dei dati non sono state osservate.

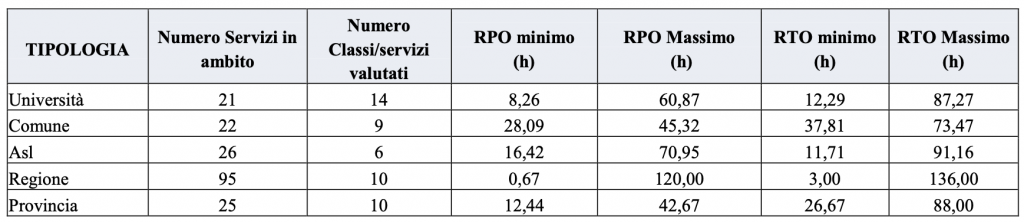

In più di un’occasione abbiamo parlato, ad esempio, del pregevole lavoro svolto da AgID nell’individuare dei livelli di servizio (SLA) che possano essere adottati dalle varie tipologie di pubblica amministrazione. In quelle occasioni è stato però constatato come raramente questi SLA vengano osservati nonostante siano passati dieci anni dalla loro pubblicazione (era il 2013).

Nel tempo si è sviluppato un comportamento comodo in relazione agli attacchi informatici (e anche molto pericoloso): attribuire la colpa all’hacker senza assumersi le responsabilità derivanti dalla mancata osservanza di norme e criteri di protezione. Eppure queste mancanze, sfruttate certamente dagli hacker, c’erano anche prima dell’attacco.

Attribuire le giuste responsabilità

Analizzando le risultanze dei data breach non si può non notare, nella maggior parte delle situazioni, una confusione nella gestione dei dati, dei servizi e dei sistemi se non addirittura un certo lassismo nello scegliere le impostazioni “più comode” e meno sicure. L’esempio più classico è l’enorme quantità di credenziali di accesso ai portali istituzionali che comuni e regioni detengono dentro normali file di testo in formato TXT. File che non sono protetti da password, e che sono completamente inadeguati a conservare quel tipo d’informazioni. Perché la P.A. non può dotarsi di portachiavi appropriati, che sono cifrati in modo robusto e rappresentano il modo corretto di gestire le credenziali?

Indubbiamente di un attacco è responsabile l’hacker e lo stesso dicasi della esfiltrazione dei dati, ma della sicurezza degli stessi è responsabile la P.A. e lo stesso dicasi delle modalità e dei tempi di ripresa. È questo che dovrebbe stupire, indignare, creare dibattito: non l’attacco in sé che, purtroppo, è cosa normale. Quando si osservano i casi studio dell’EDPB si nota come, anche in presenza di esfiltrazione dei dati, se questi sono stati opportunamente cifrati, la comunicazione al Garante non è necessaria perché l’hacker non li potrà leggere.

Ne deriva l’improbabilità che la violazione dei dati sopra descritta comporti un rischio per i diritti e le libertà degli interessati, pertanto non occorre alcuna notifica all’autorità di controllo o agli interessati. Tuttavia, anche una violazione di questo tipo deve essere documentata, a norma dell’articolo 33, paragrafo 5

Fonte: “Linee-guida 01/2021 su esempi riguardanti la notifica di una violazione dei dati personali“, EDPB (Caso 10, Pg. 22)

In sostanza l’EDPB ha compreso che l’attacco hacker è una condizione frequente che può essere gestita efficacemente solo attraverso azioni preventive. Quindi, semplificando molto, di chi è la colpa della mancata messa in sicurezza dei dati? Dell’hacker che effettua l’attacco cyber o dell’utente che, pur dovendo e potendo applicare quelle misure, stabilisce di non attuarle? Tra l’altro non parliamo di “raccomandazioni”, consigli o suggerimenti ma di vere e proprie misure stabilite tramite obblighi di legge.

La questione delle risorse economiche

La risposta più comune quando si va ad indagare la causa di un data breach è che non ci sono risorse economiche disponibili. È la spiegazione della mancanza di pianificazione delle misure di controllo, della mancata progettazione di infrastrutture adeguate, della mancata attuazione di politiche per il monitoraggio. Tutto ciò però è molto strano perché la P.A. ha l’obbligo di effettuare il piano triennale per l’informatica e quindi di prevedere risorse economiche appropriate per lo sviluppo dei servizi ICT e della sicurezza.

Il Piano Triennale per l’informatica nella Pubblica Amministrazione (Piano Triennale o Piano) è uno strumento essenziale per promuovere la trasformazione digitale del Paese e, in particolare, quella della Pubblica Amministrazione italiana, attraverso la declinazione della strategia in materia di digitalizzazione in indicazioni operative, quali obiettivi e risultati attesi, riconducibili all’azione amministrativa delle PA.

Fonte: AgID (link)

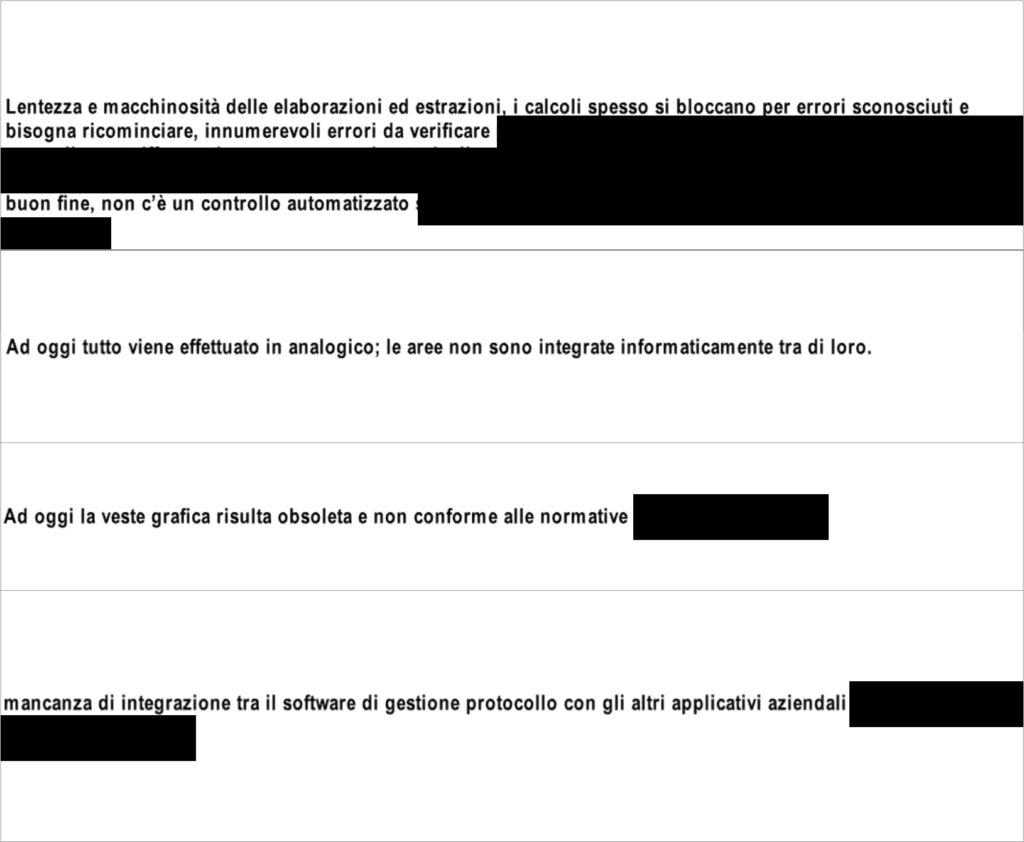

La sicurezza informatica fa parte di quella strategia di cui parla AgID ma la verità, come spesso accade, è più complessa nella sua semplicità: le risorse economiche vengono spesso stanziate senza un vero criterio progettuale, bensì affidate a fornitori differenti che cercano di accaparrarsene la quota maggiore con progetti che producono una crescita “scomposta” nell’infrastruttura informatica. Ci sono anche P.A. che affidano direttamente ai fornitori la scrittura del Piano Triennale, favorendo quindi una parzialità nei progetti e nelle strategie di sviluppo. Questo aspetto apre un secondo fronte di riflessione: la scarsa padronanza e cultura delle tematiche di sicurezza e architetturali all’interno di molti uffici IT cosa che impedisce, tra l’altro, il corretto esercizio del controllo della configurazione (per approfondimenti cliccare qui).

Il cloud ed il modello “a delega”

In Italia la sicurezza informatica del comparto pubblico ha cominciato a subire una lenta trasformazione quando, soprattutto con la fibra, si è deciso di affidare dati, servizi e applicazioni al cloud. Questo avrebbe dovuto semplificare l’attuazione delle misure di sicurezza e creare ambienti operativi più protetti. Tuttavia ha generato in molti casi una distorsione: la migrazione di banche dati e applicativi è stata effettuata in modo così tanto incontrollato da aver prodotto fenomeni di lock-in verso alcuni fornitori.

Il cloud, tra l’altro, è stato eletto come panacea di tutti i mali, cosa che, in realtà, non è assolutamente: persistono, infatti, architetture sbagliate, approcci errati alla gestione del dato, incuria nell’archiviazione di documenti ritenuti di poco conto quando in realtà sono molto rilevanti. Qualche settimana fa è stato colpito un comune italiano: tra i dati esfiltrati c’erano anche quelli dell’ufficio degli affari sociali. Per la richiesta di rinnovo di un supporto medico, è stato scansionato il diario psichiatrico di un paziente ed utilizzato per giustificare la richiesta di fondi.

Durante un convegno mi è stato domandato quale fosse il problema nell’avere questo tipo di informazioni in una cartella e, soprattutto, nell’allegarle alla richiesta di sostegno psicologico. Nell’ordine si potrebbe velocemente rispondere che:

- Queste informazioni dovrebbero essere protette mediante cifratura o comunque non accessibili agevolmente.

- Queste informazioni non sono necessarie per fare la richiesta di sostegno psicologico, basta un’attestazione del medico (come poi è avvenuto per altre occasioni nello stesso comune). A maggior ragione, trattandosi di un rinnovo, non c’è necessità di allegare documenti di questa portata.

- Le richieste di questo tipo dovrebbero presentare informazioni anonimizzate/pseudonimizzate in merito ai pazienti (come poi è avvenuto per altre occasioni nello stesso comune).

Vi è stato un po’ di silenzio e l’uditore ha replicato affermando che effettivamente erano considerazioni valide, che non sapeva si potesse applicare una protezione al singolo file e, quanto all’anonimizzazione/pseudonimizzazione, che forse il problema risiedeva a livello regionale. In effetti la Regione pretendeva un’attestazione “certa” per erogare i fondi di supporto psicologico ma questo non significa che serva far viaggiare via mail il diario clinico di un paziente con tutti i suoi dati terapeutici in chiaro.

Un problema generazionale ma anche politico

Negli anni gli studenti di master e corsi di laurea hanno sviluppato una sensibilità crescente sul tema della protezione del dato personale. Indubbiamente si arriverà ad una gestione più controllata e protetta ma il tempo è il peggior nemico in condizioni come queste; il caso degli appunti dello psicologo, riportato precedentemente, è un fulgido esempio del problema.

C’è uno scollamento considerevole tra la visione politica globale e quella locale; una visione globale così tanto lontana dalla realtà che a volte non ci si rende conto delle misure da adottare. Durante un’attività di rilevazione delle criticità all’interno di una P.A. locale, sono state riscontrate così tante anomalie di natura macroscopica che, a metà della rilevazione, il gruppo di lavoro ha indetto una riunione per parlare con la direzione.

Il direttore generale, leggendo le risultanze fin lì analizzate, concluse che la situazione non era così grave come la dipingevano i dipendenti e che sicuramente molte informazioni erano sbagliate. Sulla base di cosa la direzione arrivò a tali conclusioni non è ad oggi noto, mentre sono noti gli incidenti informatici che nei mesi successivi hanno contrassegnato l’attività di quella P.A. (a danno dei cittadini).

Conclusioni

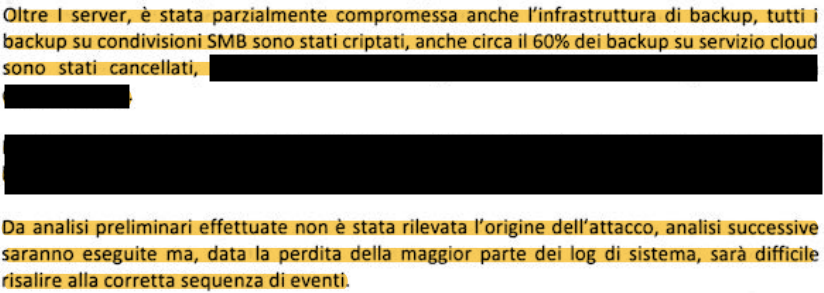

La spettacolarizzazione degli attacchi hacker non esclude la responsabilità degli amministratori locali in merito alla trascuratezza di norme e dettami. Bisogna pretendere l’osservanza dei livelli di servizio ed indignarsi quando, ad esempio, strutture sanitarie rimangono bloccate per 30 o 50 giorni. È necessario che diventi inaccettabile leggere che i backup sono andati perduti, distrutti, che sono stati cifrati.

È importante che vi sia l’attribuzione della giusta responsabilità quando informazioni delicate come diari clinici, esami medici, carte giudiziarie, dati personali di natura particolare, vengono mal tenute e non adeguatamente protette.

Il vero “scandalo” non è l’attacco in sé, ma la completa incuria con cui i dati sono spesso mantenuti dentro i sistemi informativi; di questo è necessario convincersi o si continuerà ad incolpare qualcun altro di responsabilità che in realtà non ha.