I CSC dedicato una particolare attenzione al recupero dei dati. Affrontiamo l’argomento e analizziamolo alla luce degli attuali rischi.

Controllo #11: Recupero dei Dati

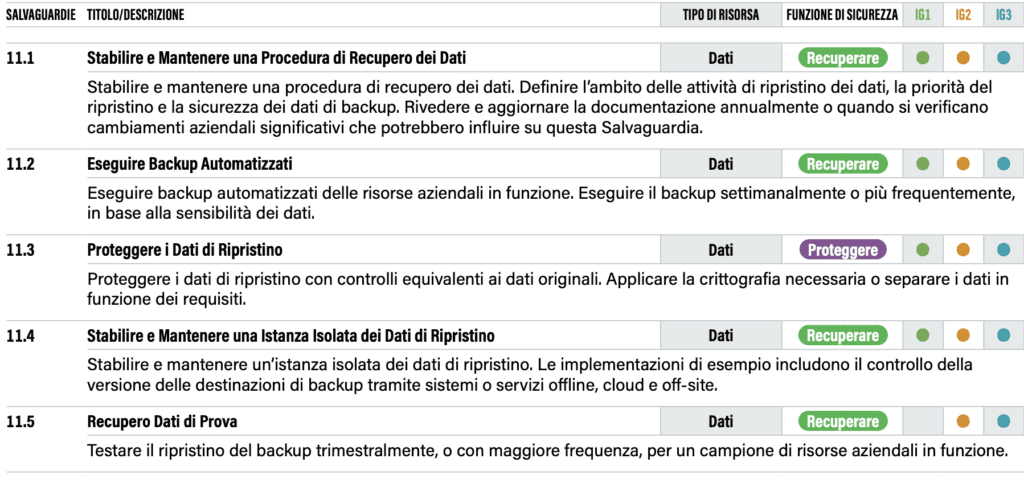

Ogni azienda, pubblica o privata, si sarà posta il problema di come gestire la perdita di controllo e possesso sui propri dati. Una volta che l’organizzazione non dispone più delle informazioni, come può rientrarne in possesso? Come può riuscire a recuperarle? La domanda non è banale perchè non vi è una soluzione unica per tutte le realtà: i file si recuperano in modo differente dai database, le piccole aziende hanno capacità di recovery differenti dalle grandi realtà, con limiti e possibilità di successo molto diverse. Bisogna quindi strutturare e comprendere bene questo discorso e la prima cosa che è opportuno fare è notare che i CSC stabiliscono 5 controlli di sicurezza fondamentali. Le aziende più piccole dovrebbero osservare almeno 4 di questi 5 controlli, il che fa capire quanto siano importanti. Le salvaguardie che i CSC 8 prevedono sono le seguenti.

Capire il backup e il ripristino

Il primo aspetto di approfondimento riguarda la comprensione “vera” della politica di backup: fin troppo spesso i backup sono copie di dati portate avanti nel tempo con poche verifiche “pre” e “post” esecuzione. Un backup, prima di essere creato, deve essere “ragionato”: bisogna capire, a seconda del tipo di file che s’intende salvare, quale meccanismo di backup istituire e quali cicli di verifica prevedere. Ad esempio: l’esecuzione di un backup incrementale, ogni quanto va consolidato? Per quella tipologia di backup sono stati selezionati i file e le cartelle adeguate? Questo varia anche a seconda del ripristino che dovrà essere eseguito. Non è quindi un caso che la salvaguardia 11.1 prevede di “rivedere e aggiornare la documentazione annualmente o quando si verificano cambiamenti aziendali significativi“.

Protezione del backup da se stessi e dagli altri

Chi conosce veramente il mondo che ruota intorno ai backup, ha ben presente che le problematiche non sono solo provenienti dall’esterno. Certamente bisogna fare in modo che la copia di backup, se trafugata, sia illeggibile (regola 11.3) ma bisognerebbe scongiurare anche l’acquisizione illecita e quindi prevedere quanto stabilito dalla salvaguardia 11.4 “Stabilire e Mantenere una stanza isolata dei Dati di Ripristino“. Chi ha dimestichezza con la Circolare 2/2017 di AgID avrà notato molte somiglianze, tra cui la più evidente, quella sulla gestione in offline dei backup.

| ABSC_ID | Livello | Descrizione |

|---|---|---|

| 3.3.1 | Minimo | Le immagini d’installazione devono essere memorizzate offline. |

| 10.3.1 | Minimo | Assicurare la riservatezza delle informazioni contenute nelle copie di sicurezza mediante adeguata protezione fisica dei supporti ovvero mediante cifratura. La codifica effettuata prima della trasmissione consente la remotizzazione del backup anche nel cloud. |

Quelle riportate sopra sono solo alcune delle regole previste dalla Circolare 2/2017 ed è possibile apprezzare il livello di dettaglio tecnico che, correttamente, differisce tra backup e immagini d’installazione. Le immagini, come i tecnici sanno bene, favoriscono i tempi di ripristino e agevolano grandemente il processo di ritorno all’operatività. Il criterio alla base della metodologia di backup, è l’osservanza della regola “3…2…1…Backup!”, già ampiamente discussa in altri articoli.

Eseguire almeno tre copie dello stesso file, su almeno due supporti di memorizzazione differenti tra loro, e mantenere almeno un dispositivo distaccato dalla rete (in offline).

La politica “3…2…1…Backup!” è importante ma merita alcuni chiarimenti: i due supporti differenti dovrebbero essere tecnicamente diversi (ad esempio un hard disk e uno spazio in cloud), questo per impedire ad una minaccia di colpirli entrambi. Si spera che la scelta di tecnologie differenti renda inutile l’azione dolosa di un potenziale agente malevolo. Un secondo aspetto di attenzione è il concetto di versionamento, particolarmente rilevante per abbreviare i tempi di backup ma soprattutto per garantire una grande flessibilità nel recovery dei file. Infine è bene concentrarsi sulla parola “almeno“, intesa come il livello minimo necessario perchè la politica “3…2…1…Backup!” abbia efficacia.

Test di ripristino e prova

Il backup, di per sé, non comprova la messa in sicurezza dei dati. È vero che al momento dell’esecuzione di un backup, in particolare al termine, vengono eseguite procedure come il controllo di coerenza ma tali attività non forniscono tutte le certezze necessarie. Il controllo di coerenza su un “pacchetto di backup” attesta che questo sia stato creato e chiuso correttamente, certamente fornisce una garanzia di leggibilità, ma non fornisce alcuna indicazione in merito al fatto che i file siano tutti presenti dentro al pacchetto. Dipende da come il backup è stato configurato e nel corso dei mesi, come spiegato dagli stessi CSC, è possibile che la configurazione sia cambiata parecchio (salvaguardia 11.1). È fondamentale, ciclicamente, verificare il contenuto dei backup ma è anche necessario attestarne l’esito.Non esiste alcuna traccia di test di ripristino senza un verbale e durante le ispezioni, affermare che le verifiche di backup vengano fatte senza mostrare i verbali è come pretendere che l’ispettore lavori sulla fiducia. Ogni verifica deve essere corredata, pertanto, da un sintetico verbale che ne certifica l’esito e le principali informazioni. Tra l’altro è opportuno notare che standard come la ISO/IEC 27001:2022 prevedono regole compatibili con tali salvaguardie: si faccia riferimento, nello specifico, alla misura 8.13 contenuta nell’Annex1 dello standard e di seguito riportata integralmente.

| ID | Titolo | Descrizione |

|---|---|---|

| 8.13 | Information Backup | Backup copies of information, software, and systems shall be maintained and regularly tested in accordance with the agreed topic-specific policy on backup. Copie di backup di informazioni, software, e sistemi dovrebbero essere mantenute e regolarmente testate in accordo con le politiche di backup adottate sullo specifico argomento. |

Conclusioni

L’istituzione del processo di backup non è quindi legata esclusivamente al software che lo esegue, né tantomeno al controllo automatico eseguito al termine del processo. Il backup è un’attività complessa che deve prevedere metodi di salvataggio e recupero differenziate a seconda della tipologia di dato trattato. La revisione periodica non è solo finalizzata ad un controllo formale del processo e del pacchetto di dati, ma ha lo scopo di capire se sia possibile apportare ulteriori ottimizzazioni tanto alla fase di salvataggio, quanto alla fase di ripristino. La tempistica di ripristino incide, ad esempio, sui livelli di servizio che l’organizzazione ha contrattualizzato gli utenti. Avere adeguati tempi di ripristino, significa avere la tranquillità di non dover gestire conseguenze anche sul piano legale oltre che reputazionale.