Ieri sera, intorno alle ore 22, il gruppo hacker LulzSec_ITA – già noto per svariati attacchi ad aziende ed istituzioni – ha pubblicato un data breach particolarmente grave ai danni di CSA Med.

CSAMed, come si legge su internet, è:

un team di persone che da 15 anni è presente nel mercato dell’approvvigionamento online.

Fonte: https://www.net4market.com

Ed ha sviluppato una piattaforma denominata Net4Market definita su Twitter

La soluzione per la gestione elettronica dei processi di acquisto e di fatturazione

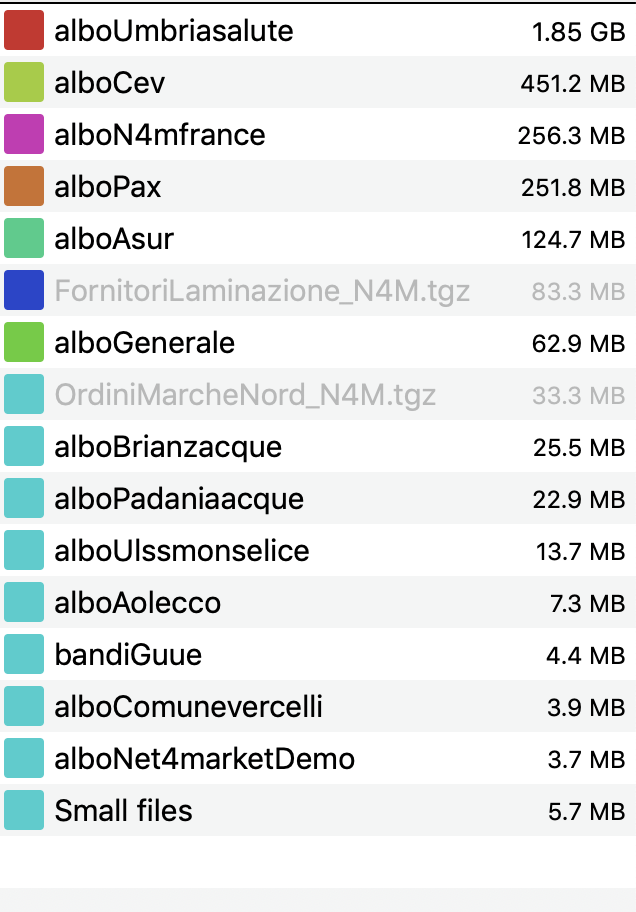

Il dump del database è molto ampio e include diverse tabelle in formato sql. Per l’esattezza si tratta di un archivio composto da molti file SQL ma anche CSV e XLS; una dimensione totale da 5.79 Gb.

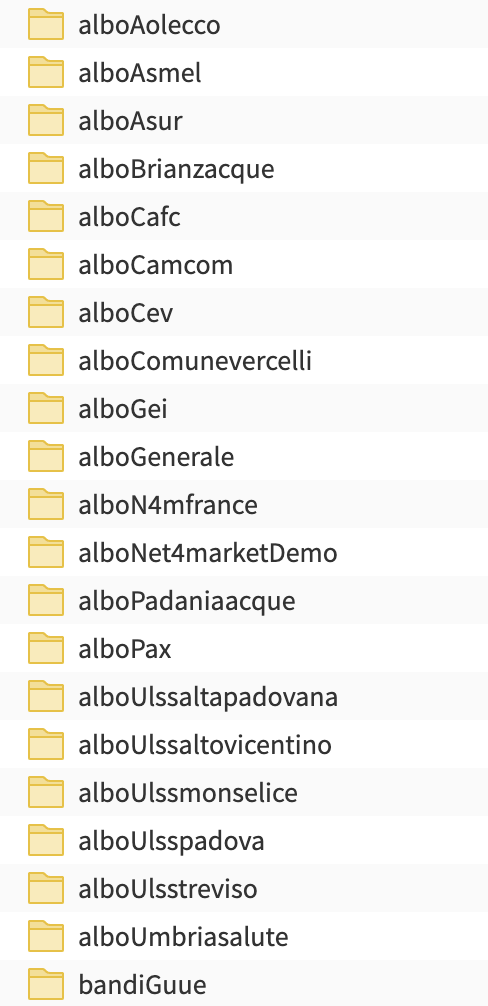

La quantità di dati è veramente notevole ed è molto difficile riuscire a tirare delle conclusioni essendo solo all’inizio. Nella root della cartella ci sono anche altri file tra cui:

- TelefoniInterniUfficio.pdf

- configuration.csv: file di configurazione con stringhe di connessione ad altri sistemi con password in chiaro.

- n4mpayments.csv: elenco dati di fatturazione dei clienti

- users.csv: 6.093 utenze con password cifrata (alcune sono state trovate chiaramente)

- telemat.xlsx: un elenco dei servizi nei bandi

- phpmyadm.png: foto del software PHPmyAdmin come prova del breach

Ho esaminato la distribuzione dei file dell’archivio e il file che spicca sopra tutti è l’albo fornitori dell’azienda ospedaliera Niguarda con un peso di 251 Mb.

Ovviamente il file configuration.csv è quello che ha destato maggiormente il mio interesse nella prima fase di analisi. Anche perchè i sistemi rappresentati all’interno sono di tutto rispetto e hanno le password in chiaro.

Oltre al documentale Alfresco, le stringhe di autenticazione ad altri sistemi sembrerebbero molte e tra queste sembrerebbe esserci anche la piattaforma DAFNE per la conservazione documentale (https://www.consorziodafne.com).

Per il momento, analizzando il file SQL del Niguarda, ciò che è venuto fuori è letteralmente un mondo: fatturato, enti connessi, tabella utenti, procedure di bando. Un mondo di dati che richiederà tempo ed attenzione per essere analizzato.

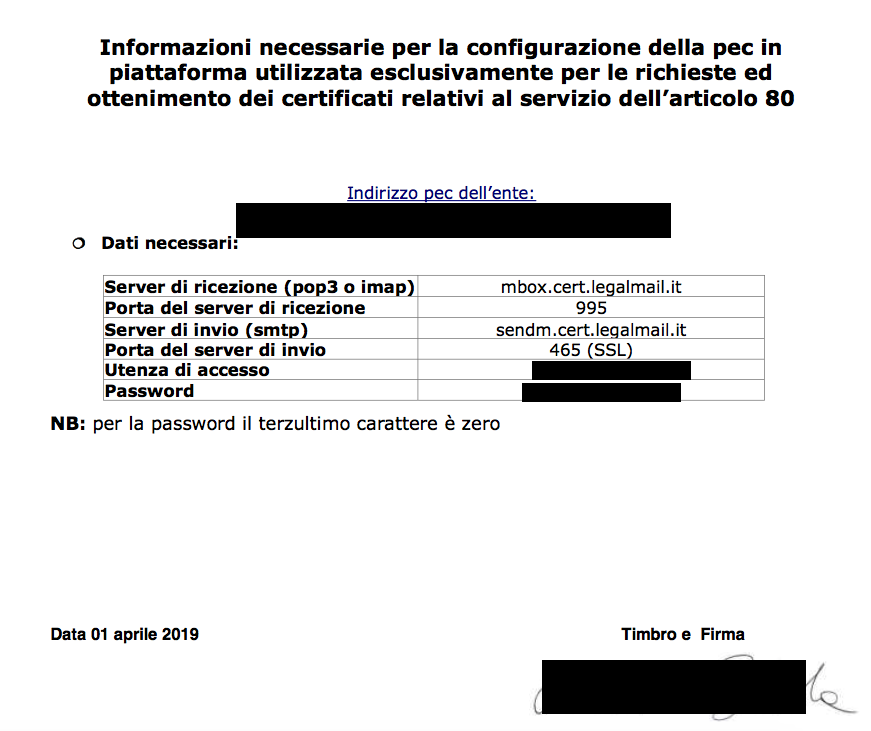

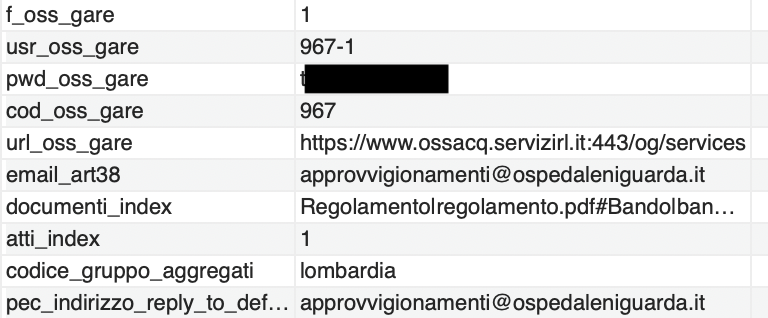

Dentro il DB del Niguarda spicca una tabella denominata config che presenta alcuni parametri la cui password è in chiaro (e opportunamente occultata su questo sito).

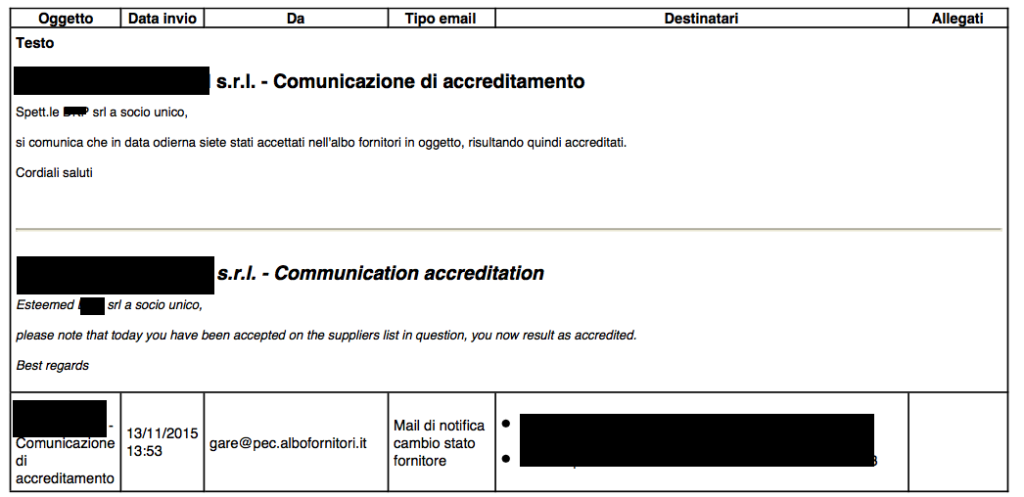

Ed infine all’interno dell’archivio, oltre le trattative e tutte le altre informazioni sulla gestione della gara, sono state inclusi i dati delle PEC che il sistema, evidentemente, ha immagazzinato in termini di mittente, destinatario, oggetto e allegato.

È un archivio veramente molto grande che lascia poco spazio alle ipotesi e richiede di essere approfondito e analizzato con cura. Perchè come il Niguarda, ci sono altre aziende ospedaliere coinvolte e altre società.

Aggiornamento del 01/06/2019

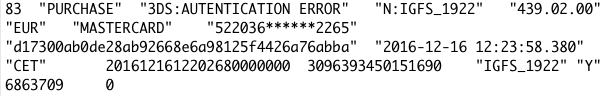

Affiorano dall’interno del dump l’elenco delle transazioni bancarie su carte di credito (con numeri oscurati). Come affiorano dall’interno anche numerosi file CSV come, ad esempio, l’elenco accessi.

Impressionante è il corposo compendio di messaggi di posta elettronica contenuti nelle cartelle e sottocartelle.

Aggiornamento del 03/06/2019

Da un’ulteriore verifica sull’elenco dei fornitori gestiti da Net4Med risultano i seguenti dati:

- Numero totale fornitori: 85.694

- Numero delle aziende censite: 63.341

- Numero dei professionisti censiti: 22.353

- Stato della iscrizione “Accreditato”: 8.756

- Stato della iscrizione “Preiscrizione”: 76.900

- Stato della iscrizione “Storico”: 38

Per quanto riguarda la categoria di iscrizione, ecco le statistiche:

- Beni e Servizi, Lavori, Professionisti Tecnici: 1198

- Beni e Servizi, Lavori: 8496

- Beni e servizi, Professionisti tecnici: 2898

- Beni e servizi: 35018

- Lavori, Professionisti tecnici: 201

- Lavori: 18760

- Professionisti tecnici: 19123

Conclusioni

La ricerca iniziale e gli aggiornamenti successivi, hanno mostrato essenzialmente 3 tipologie di evidenze:

- Il dump dei dati è stato eseguito in modo “molto pulito” e questo è dimostrato dalla dimensione dei file e dalla loro tipologia (non ci sono solo file .sql);

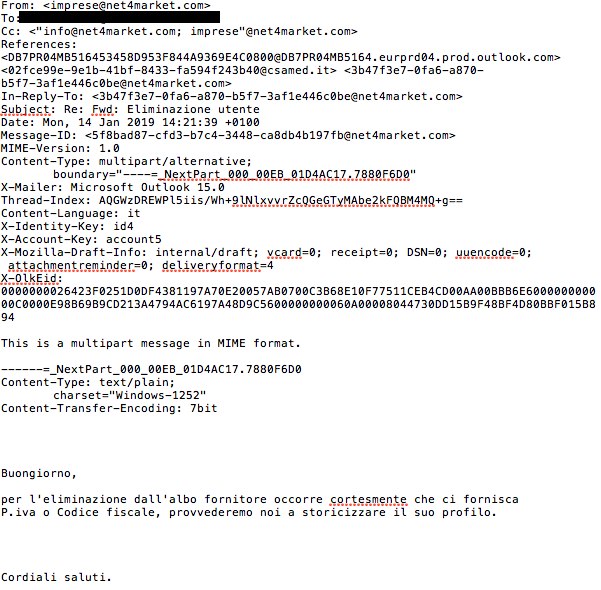

- Sono veramente numerose le occorrenze di password “in chiaro”, assolutamente fuori da ogni regola di sicurezza;

- Messaggi di posta elettronica (certificata e non) sono stati salvati in vari formati alla mercé di tutti coloro che hanno scaricato il dump.

É importante capire che non è più accettabile avere password banali (e per lo più non cifrate) per piattaforme come questa.

Tra l’altro quella che vedete qui sopra è la password del sistema tomcat: come potete notare lo username non è stata cambiata mentre la password è così composta: 7 caratteri di cui 4 caratteri alfabetici senza maiuscole né simboli, 3 numeri.

Quando capiremo, sarà troppo tardi.

Aggiornamento del 20/06/2019

LulzSec_ITA in un tweet denuncia la mancanza di segnalazione al Garante della Privacy del breach subito nei giorni scorsi e pubblica altri dati .

Riporto il testo integrale con l’esclusione dei dati di autenticazione al DB.

Buonasera, oggi vogliamo rivolgerci a CSAmed, e di preciso vorremmo occuparci di GDPR e Privacy, visto che proprio in questo momento si sta tenendo un incontro per parlare di questi due temi.

I dati che custodiva, e che custodisce tutt’ora questa azienda, insieme a Net4Market (software di e-procurement per gestire telematicamente le fasi di approvvigionamento. Include servizi dedicati ai fornitori) e AlboFornitori (un punto d’incontro tra domanda e offerta negli acquisti on-line della Pubblica Amministrazione), sono stati resi pubblici da noi nel mese passato, e per quel che sappiamo, nonostante la violazione, CSAmed non ha comunicato nulla a nessuno, riguardante il breach.

Quanto accaduto, in termini di legge e di GDPR si sarebbe dovuto comunicare al Garante della Privacy, e avvisare tutti i loro utenti invitandoli a cambiare password per quanto successo.

Cose ovviamente, come già detto, che CSAmed non ha assolutamente fatto, dal momento che noi, siamo qui, ANCORA! La loro preoccupazione maggiore è stata quella di bloccarci su twitter, e di far cancellare il downloads dei file.

Abbiamo navigato per settimane nei loro server, abbiamo visionato e scaricato tutti i loro documenti, abbiamo potuto vedere le spese di tutti i loro clienti/fornitori.

Detto ciò, visto che noi teniamo veramente alla Privacy, oggi decidiamo di dimostrare a tutti, quanto siete ridicoli e incapaci. Facendovi questo regalo, vi lasciamo, augurandoci che l’incontro per parlare di GDPR e Privacy a Cremona, oggi 20 Giugno 2019, possa tornarvi utile.

-Lulz

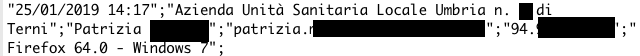

È altresì opportuno far notare che all’interno degli archivi sono presenti dati personali ma anche riferimenti a documenti di identità caricati all’interno dei sistemi, come dimostrato da un estratto di una tabella oggetto di dump.

Ovviamente, oltre al riferimento testuale contenuto nelle estrazioni SQL, c’è stato modo di trovare anche i PDF di cui si fa una pubblicazione opportunamente censurata.