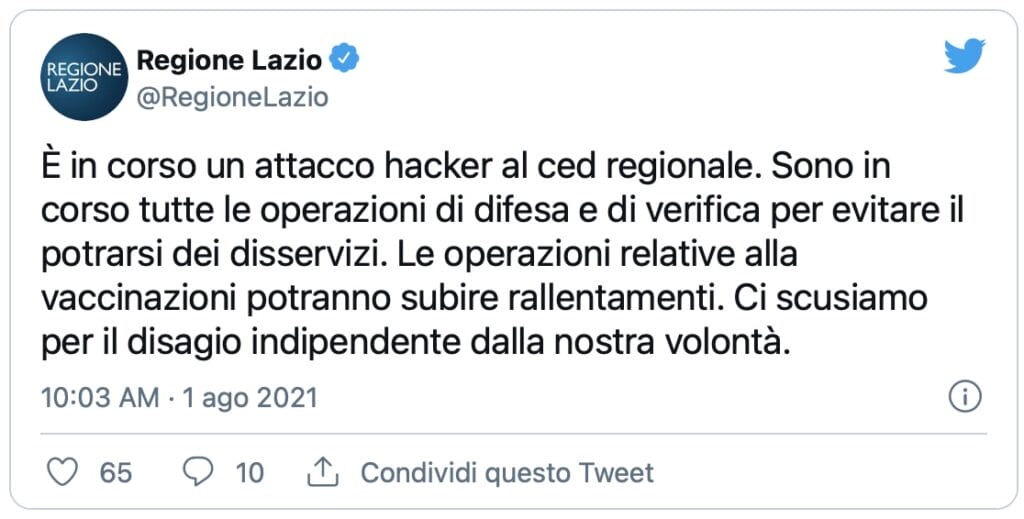

In data 1 agosto 2021, alle ore 10:03, la Regione Lazio ha informato di un potente attacco hacker che avrebbe messo in crisi i sistemi informatici dedicati all’erogazione dei servizi ai cittadini. Tra questi servizi ci sono anche quelli dedicati alla rete vaccinale COVID-19.

Cronologia eventi

- 1 agosto 2021: la Regione Lazio subisce l’attacco ransomware. Il portale web della Regione Lazio risulta indisponibile.

- 2 agosto 2021: gli organi di stampa si informano e danno alcune prime notizie sull’accaduto. Il portale web della Regione Lazio risulta ancora indisponibile.

- 3 agosto 2021: gli organi di stampa continuano a riportare informazioni e dichiarazioni non sempre precise in merito all’accaduto. Il portale web della Regione Lazio risulta ancora indisponibile.

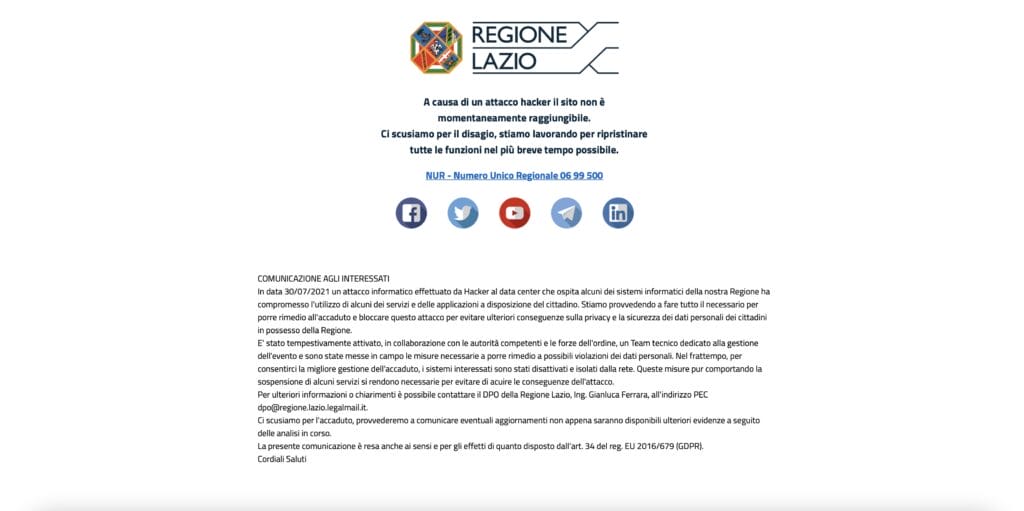

- 6 agosto 2021: la Regione Lazio predispone una pagina web sostitutiva contenente un comunicato che informa su quanto accaduto.

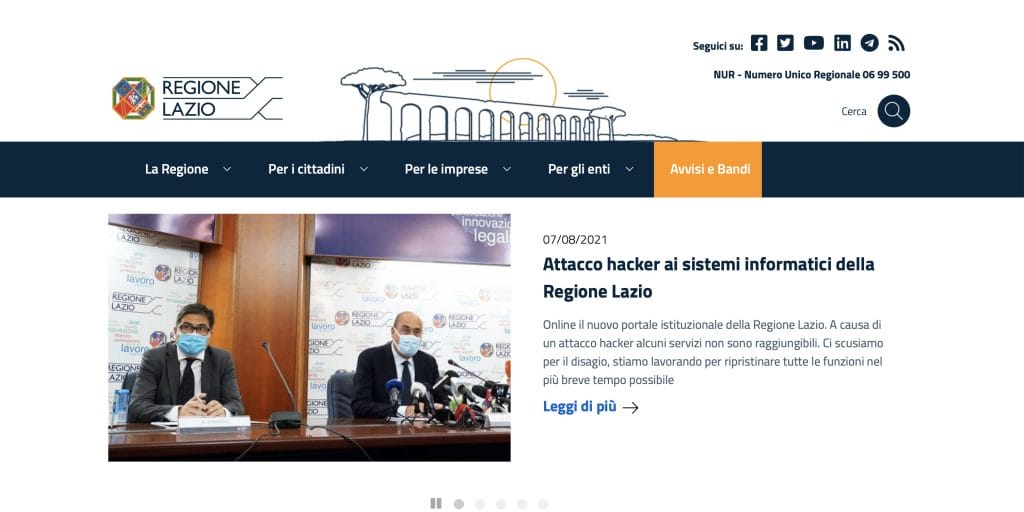

- 11 agosto 2021: la Regione Lazio modifica ulteriormente sostituisce la pagina web con un portale web in versione BETA.

Cosa è successo

Quadro di sintesi della minaccia

Autore: RansomEXX (nel 2018 conosciuti come Defray che vuol dire letteralmente “risarcire”)

Minaccia: RansomEXX

Tipo: Ransomware

L’attacco alla Regione Lazio, avvenuto il 30/07/2021, sembrava essere “annunciato” per certi versi, poiché qualche giorno prima (esattamente il 26 luglio), CorCom pubblicò un articolo interessante “Covid, gli effetti “correlati” sulla Sanità italiana: è la più bersagliata dagli hacker”. Nell’articolo si esaminavano alcuni dati forniti dalla società TrendMicro, dai quali si evinceva che il settore della sanità era stato preso di mira dagli attacchi hacker.

Nel 2020 sono 20.777 i malware unici e 2.063 i ransomware unici che hanno colpito le strutture sanitarie italiane.

Articolo CorCom

La faccenda non dovrebbe stupire: è dall’inizio della pandemia che l’ambito sanitario è oggetto di attacchi in tutto il mondo, ma di questo parleremo più avanti.

Alcune considerazioni

Molti commenti su Twitter (anche da parte di tecnici) si sono mostrati scettici nei confronti della spiegazione “attacco hacker”, anche a seguito di precedenti episodi come quello INPS. Nello scetticismo generale però vi è obiettivamente una considerazione da fare: la Regione Lazio ed i servizi pubblici ad essa associati, sarebbero dovuti essere configurati secondo quanto previsto dalla Circolare AgID 2/2017 che sanciscono le misure minime di sicurezza per la P.A. e sono obbligatorie dal 31/12/2017.

Le misure minime di sicurezza ICT emanate dall’AgID, sono un riferimento pratico per valutare e migliorare il livello di sicurezza informatica delle amministrazioni, al fine di contrastare le minacce informatiche più frequenti.Le misure consistono in controlli di natura tecnologica, organizzativa e procedurale e utili alle Amministrazioni per valutare il proprio livello di sicurezza informatica. A seconda della complessità del sistema informativo a cui si riferiscono e della realtà organizzativa dell’Amministrazione, le misure minime possono essere implementate in modo graduale seguendo tre livelli di attuazione.

Fonte: AgID

Se gli hacker avessero trovato il modo di violare i sistemi protetti da queste misure minime (adottate dalla Regione Lazio ma anche dalle altre regioni) tutte le altre P.A. potrebbero essere potenzialmente a rischio. Ciò chiaramente ammettendo che le misure minime siano state adottate perchè in caso contrario significherebbe che i sistemi della Regione Lazio sono stati esposti all’attacco hacker per via di configurazioni non solide e non conformi alla Circolare.

Ricordo che le misure minime di sicurezza si basano sull’insieme di controlli noto come SANS 20, pubblicato dal Center for Internet Security come CCSC «CIS Critical Security Controls for Effective Cyber Defense» nella versione 6.0. Sono controlli largamente diffusi su scala mondiale, ritenuti sicuri purché opportunamente implementati.

Nel frattempo sul quotidiano Repubblica viene pubblicato un commento da parte dell’assessore regionale alla Sanità Alessio D’Amato:

È un attacco hacker molto potente, molto grave. È tutto out. È sotto attacco tutto il ced regionale. È un attacco senza precedenti per il sistema informatico della Regione. Le procedure di registrazione possono subire rallentamenti. Sto andando a fare un sopralluogo per verificare la situazione.

Una situazione annunciata da altri paesi

La situazione italiana però non dovrebbe stupire se venisse accostata a quella internazionale: paesi come Irlanda, Olanda, Germania, hanno già subito attacchi hacker che hanno bloccato la catena dei servizi della sanità pubblica. Vi ricordo l’articolo “Il servizio sanitario irlandese colpito da ransomware“, ma potremmo citare anche “Ireland joins EU Covid travel pass system after ransomware attack delay“, oppure l’articolo “Germany logs rise in cybercrime as pandemic provides ‘attack potential” nel quale si legge chiaramente:

The COVID pandemic added “additional, broad-based attack potential” for criminals, the report said. Opportunities to commit such crimes rose significantly as more and more individuals were forced to work or study from home.

Carsten Meywirth, who heads the BKA’s cybercrimes division

L’attacco va quindi inquadrato in una tendenza (crescente) orientata ad acquisire dati e bloccare sistemi nevralgici per la comunità. In tal senso la rete informatica dedicata alla gestione delle vaccinazioni e, più genericamente, del COVID-19, è da sempre un obiettivo sensibile e di massima criticità. Mai come in questo momento è necessario che l’Agenzia per la cyber security ed il perimetro cibernetico europeo siano operativi e forniscano il supporto per contrastare e mitigare fenomeni offensivi di questa tipologia.

Ma soprattutto sarebbe interessante conoscere lo stato di applicazione delle misure minime di sicurezza implementate dalla P.A. attraverso un controllo di AgID che, ricordo, ha anche funzione di sorveglianza e quindi la capacità di elevare multe per le realtà inadempienti.

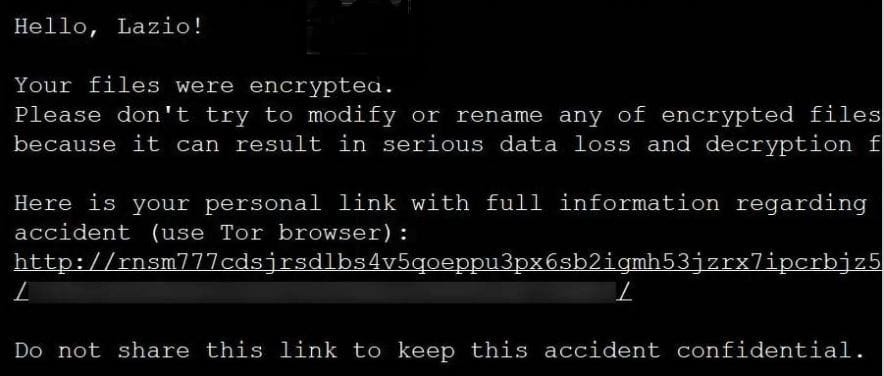

Il “potente attacco”

In termini informatici definire la minaccia ransomware come “potente attacco” è incorretto. La minaccia ransomware, concretizzatasi in un attacco, ha semplicemente avuto il decorso che ha avuto in molte altre realtà del globo. Non vi è stata alcuna rivendicazione particolare derivante dai NO-VAX o da Anonymous (che per stile non avrebbe fatto questo tanto per chiarire). Concordo con chi sostiene che i dati sono stati compromessi, come poi hanno dimostrato i fatti emersi successivamente: è la caratteristica principale dei ransomware quella di rendere indisponibili i dati.

L’Italia ha subito un attacco ransomware come quello subito da molti altri paesi. La gravità delle conseguenze dell’attacco sono da ricercarsi anche (e soprattutto) dal livello di adozione delle misure minime di sicurezza. Nessun “potente attacco”, altrimenti rischieremmo di dover parlare di “debole difesa”.

Conclusioni

Il giorno 1 agosto la Regione Lazio ha subito l’attacco, il giorno 5 agosto i tecnici della Regione Lazio hanno recuperato un backup cancellato dagli hacker. Una crisi gestita in 5 giorni che ha trovato un esito favorevole e molti spunti di riflessione.

Il primo riguarda la comunicazione che, a parer di chi scrive, è stata pessima da parte della Regione Lazio. 5 giorni per far apparire un minimo di messaggio sul sito web ed un silenzio pressoché assordante (ad eccezione di qualche sparuta dichiarazione) che ha accentuato il proliferare di supposizioni, congetture e argomentazioni dubbie se non addirittura ridicole. Il tutto a spese dei cittadini che, chiaramente, si sono sentiti disorientati se non preoccupati. Bisogna migliorare molto la comunicazione di crisi per ciò che riguarda gli incidenti informatici: ne avevamo parlato anche qui.

Il secondo spunto di riflessione riguarda l’acredine con la quale la massa si è scagliata contro la Regione Lazio: è normale subire attacchi hacker. Si potrebbe sfidare chiunque a sostenere che in informatica esista l’infallibilità: chiunque lo ammetta sarebbe alla stregua di un cialtrone. La Regione Lazio è stata investita da una crisi informatica al pari di quelle avvenute in altri paesi. Non sono giustificabili commenti approssimativi da parte di personale che si definisce tecnicamente esperto. Supposizioni, ipotesi e deduzioni sono rischiose e, se non opportunamente fatte, rischiano di aumentare l’entropia della situazione; è un comportamento inaccettabile, irresponsabile oltre che, francamente, poco professionale.

Il terzo spunto di riflessione è quello che, a parer di chi scrive, andrebbe approfondito: la Regione Lazio era conforme alle misure minime di sicurezza di cui alla Circolare 2/2017 di AgID? Se la risposta fosse “sì”, allora occorrerebbe una revisione di quelle regole perchè inadeguate a sostenere un attacco come quello contro la Regione tanto più che quelle regole sono in vigore per tutte le pubbliche amministrazioni. Se la risposta fosse “no”, sarebbe necessario che AgID (che ha funzione di vigilanza) faccia le opportune azioni e valutazioni del caso.

C’è infine da dire che gli esperti del settore non concordano sul paese di origine dell’attacco e sugli autori. Per Raoul Chiesa l’attacco non è partito dalla Germania, bensì dalla Russia e le gang di cyber criminali sarebbero state tre: la prima ha rubato le credenziali a LazioCrea, la seconda ha acquistato le credenziali e rivendute ad una terza gang che avrebbe portato a segno l’attacco (fonte: https://www.quotidiano.net/cronaca/assalto-informatico-fbi-in-campo-lex-hacker-sono-stati-i-russi-1.6663400).

Aggiornamenti

11 agosto 2021

Il portale della Regione Lazio viene nuovamente reso disponibile senza la scritta VERSIONE BETA, annunciando che alcuni servizi sono ancora in riattivazione. L’interfaccia grafica è la seguente.

10 agosto 2021

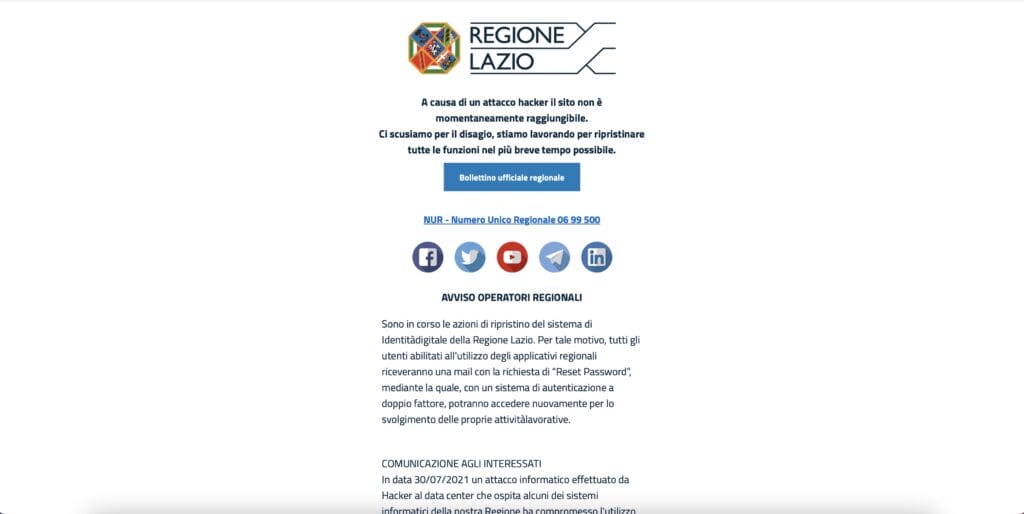

La pagina del portale della Regione Lazio è stata ulteriormente modificata per accogliere il bollettino ufficiale regionale come mostrato dall’immagine seguente.

In tarda serata l’aspettò del portale cambia nuovamente e risulta più vicino all’originale. Una scritta ben visibile conferma che si tratta di una versione BETA, ossia non definitiva.

06 agosto 2021

Ore 21:20

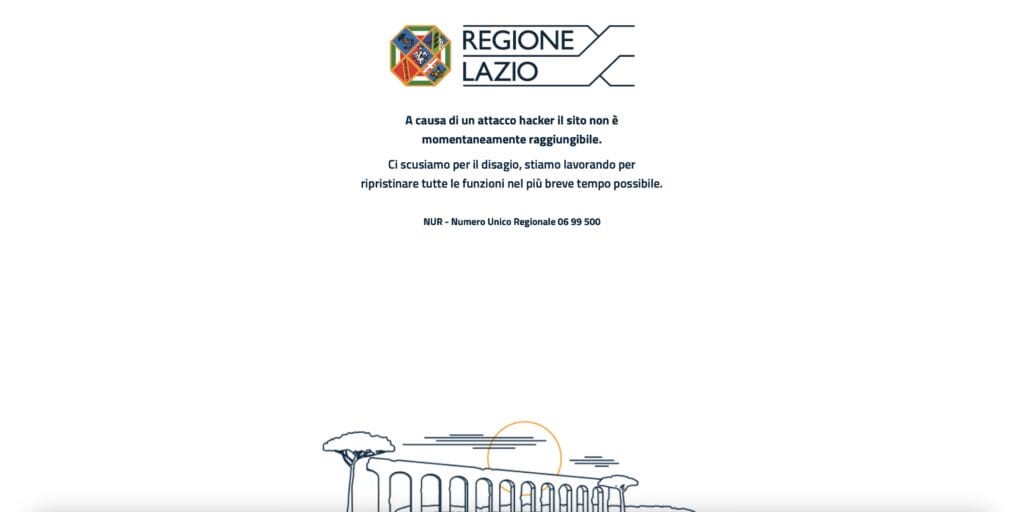

Il portale della Regione Lazio appare leggermente modificato rispetto alle precedenti modifiche e riporta un breve avviso.

Ore 12:00

La Regione Lazio ha presentato una home page sostitutiva nella quale annuncia di aver ricevuto un attacco hacker e di star lavorando per il ripristino del portale. Mette a disposizione il NUR Numero Unico Regionale per fornire supporto agli utenti che ne avessero necessità. Per capire meglio le dinamiche della minaccia ransomware LockBit 2.0 si raccomanda di consultare l’articolo pubblicato su Il Software.it che si considera ben scritto e in ottimo rapporto tra chiarezza e informazione tecnica. Per praticità se ne riporta uno stralcio.

Una delle caratteristiche più pericolose e allo stesso tempo più avanzate di LockBit 2.0 consiste nella possibilità per il malware di diffondersi attraverso un dominio Windows senza necessità di usare alcuno script. Una volta in esecuzione, infatti, il ransomware crea una serie di nuove policy di gruppo sul controller di dominio che vengono successivamente distribuite a tutti i client collegati.

Fonte: Il Software.it

In attesa che il ripristino del backup trovato nel pomeriggio del 5 agosto venga effettuato, è interessante esaminare alcuni punti. Il backup è stato ritrovato perchè cancellato durante l’attacco ma non cifrato. La cancellazione è avvenuta mediante sovrascrittura ma, fortunatamente, con un singolo passaggio, cosa che ha reso possibile effettuare un recupero.

Confermo. Cancellati con molta perizia, ma l'infrastruttura sottostante be ha consentito il recupero.

— Corrado Giustozzi 🇮🇹🇪🇺 (@cgiustozzi) August 5, 2021

Il recupero dati effettuato a basso livello su una Virtual Tape Library, un dispositivo hardware utilizzato per effettuare backup di alta affidabilità, ha avuto quindi successo.

È una Virtual Tape Library, ossia un'entità autonoma che emula un sistema robotizzato di backup su nastro. Ancora più disaccoppiata dell'hardware.

— Corrado Giustozzi 🇮🇹🇪🇺 (@cgiustozzi) August 5, 2021

Sembrerebbe (confermato anche da Corrado Giustozzi) che non vi sia stata un’esfiltrazione dei dati ma occorrono ancora certezze analitiche in merito.

Al momento non si può dire se c'è stata anche esfiltrazione di dati o no. Sembrerebbe di no, ma servono analisi più complete per accertarlo.

— Corrado Giustozzi 🇮🇹🇪🇺 (@cgiustozzi) August 5, 2021

In un’interessante articolo pubblicato da CyberSecurity Italia il commento di Giustozzi in merito alla gestione dell’emergenza da parte della Regione Lazio dal punto di vista della comunicazione.

La Regione invece ha purtroppo gestito la crisi nel peggiore dei modi: dapprima non dando affatto informazioni, e poi fornendo notizie frammentarie, imprecise e spesso anche contraddittorie, il che ha contribuito a far montare un clima di incertezza e anche di sospetto sulla vicenda. Nei primi giorni la comunicazione è stata proprio assente: i cittadini che cercavano di andare sui siti regionali per ricevere servizi si trovavano semplicemente davanti al timeout del browser, il quale dichiarava laconicamente che il sito richiesto era irraggiungibile: nessun messaggio di spiegazione o altro, nemmeno un avviso di “lavori in corso”.

5 agosto 2021

Il portale della Regione Lazio continua a non essere raggiungibile. Da un articolo del Corriere della Sera si legge molto bene una sintesi della situazione attuale.

Si teme che in questo modo si possano perdere definitivamente tutti i dati cifrati dagli incursori, anche quelli dell’unico backup di rete fatto dalla Regione Lazio che si è trovata in pratica senza copie dell’enorme database violato dopo aver clonato le credenziali di un amministratore di sistema residente a Frosinone che stava utilizzando il pc aziendale in smart working per scopi privati.

Si parla di unico backup e di amministratore di rete con pc aziendale per scopi privati. Solo queste due dichiarazioni denotano la totale assenza di adesione ai principi sui quali si basano i controlli della circolare 2/2017 di AgID. Denotano, altresì, una leggerezza intollerabile da parte di chi gestisce dati pubblici (a maggior ragione in una fase di pandemia).

Nel pomeriggio Nicola Zingaretti ha affermato che la Regione è tornata in possesso di un backup fermo al 30 luglio 2021. Il backup è stato recuperato nonostante gli hacker avessero provato a cancellarlo mediante riscrittura.

4 agosto 2021

Da un articolo pubblicato dall’AGI si apprende che l’assessore D’Amato ha chiarito quale è stato l’entry-point dell’infezione.

dalla violazione dell’utenza di un dipendente in smartworking” e la vulnerabilità ha consentito agli attaccanti di “criptare anche il backup dei dati […] hanno colpito in un momento particolare, quando il livello di attenzione si abbassa[…] Sono state cambiate le chiavi della porta che fa accedere al Ced, il sistema che gestisce i dati sanitari, le pratiche edilizie e molti servizi al cittadino. E’ una situazione che crea profondo disagio

Si auspica che le chiavi di accesso al CED di cui parla l’assessore siano quelle magnetiche in grado di registrare in modo puntuale e diversificato l’entrata da parte dei dipendenti, e non quelle metalliche classiche. Sarebbe quindi interessante fare una riflessione in merito alla corretta attribuzione dei privilegi di accesso utenti/ruoli/sistemi in modo da comprendere se vi sia l’opportuno isolamento tra una normale utenza di servizio e i servizi di backup.

Aggiornamento delle 19:25

Dal sito Cyberthreat.id si apprende che il gruppo che sarebbe dietro l’attacco dovrebbe chiamarsi RansomEXX.

RansomEXX ha una storia di attacchi di alto profilo, tra cui la rete del governo brasiliano, il Dipartimento dei trasporti del Texas (TxDOT), Konica Minolta, IPG Photonics e CNT dell’Ecuador. […] Questi cyber banditi hanno inizialmente lanciato la loro operazione sotto il nome di “Defray” nel 2018. Tuttavia, nel giugno 2020, l’operazione è stata ribattezzata “RansomEXX”, che ha iniziato a prendere di mira le grandi aziende in modo più attivo.

Si è arrivati a riconoscere l’autore (con quasi totale certezza) dal conto su cui far pervenire il riscatto che era già stato usato in passato dal gruppo di hacker.

3 agosto 2021

In un’intervista rilasciata a SkyTG24 e richiamata dall’ANSA, l’assessore regionale alla sanità Alessio D’Amato ha chiarito che i servizi web ritorneranno disponibili entro 72 ore.

Entro 72 ore verranno ripristinate le funzionalità per le nuove prenotazioni di vaccino, con le medesime modalità di prima. È in corso una trasmigrazione e la deadline è quella delle 72 ore

Nel frattempo la Procura di Roma indaga e

viene contestata anche l’aggravante delle finalità di terrorismo. Tra le fattispecie ipotizzate dai pm, coordinati dal procuratore Michele Prestipino, anche danneggiamento a sistema informatici. In base a quanto accertato al momento dagli inquirenti, l’attacco sarebbe partito dall’estero con rimbalzo in Germania. Chi indaga vuole accettare anche la matrice del blitz informatico.

2 agosto 2021

Il portale della Regione Lazio ancora non ha ripreso a funzionare ma un articolo molto dettagliato a cura del Corriere della Sera conferma quanto supposto: si tratta di un attacco ransomware che ha avuto un effetto molto esteso andando a cifrare sistemi e backup. Si scioglie quindi il nodo della “cattiva configurazione” dei servizi che lo stesso giornalista del Corriere conferma.

hanno approfittato di un’evidente falla del sistema informatico della regione dove peraltro si trova la Capitale d’Italia. Perché non solo il crypto locker utilizzato ha reso inutilizzabili i dati di milioni di persone, ma lo stesso è stato fatto anche con quelli presenti nel backup effettuato in automatico al momento dell’attacco, al punto che non si esclude che il virus si trovi proprio all’interno delle copie di sicurezza del sistema.

Fonte: Corriere della Sera

Ricordo che la Circolare AgID 2/2017 prevede, tra molti, alcuni controlli specifici quali:

| ID CONTROLLO | CONTROLLO |

| 10.1.3 | Effettuare backup multipli con strumenti diversi per contrastare possibili malfunzionamenti nella fase di restore. |

| 10.4.1 | Assicurarsi che i supporti contenenti almeno una delle copie non siano permanentemente accessibili dal sistema onde evitare che attacchi su questo possano coinvolgere anche tutte le sue copie di sicurezza. |

| 13.3.1 | Utilizzare sul perimetro della rete strumenti automatici per bloccare, limitare ovvero monitorare in maniera puntuale, sul traffico uscente dalla propria rete, l’impiego di crittografia non autorizzata o l’accesso a siti che consentano lo scambio e la potenziale esfiltrazione di informazioni |

Soprattutto il 10.4.1 permetterebbe, se adottato, di garantire un ripristino proprio perchè ci si rende conto che in condizioni di attacco possa capitare di perdere il controllo su alcuni backup. La domanda, a parer di chi scrive, continua ad essere la seguente: “La Regione Lazio è conforme alle misure minime di sicurezza che le avrebbero permesso di mitigare le conseguenze di un attacco di questo tipo e facilitare le eventuali operazioni di ripristino?”

Nel frattempo si segnala che il Garante della Privacy ha pubblicato un comunicato nel quale conferma di aver ricevuto la comunicazione preliminare del databreach.

Il Garante per la protezione dei dati personali segue da ieri con particolare attenzione, non appena si è diffusa la notizia, gli sviluppi dell’attacco informatico subito dalla Regione Lazio, con la quale ha preso subito contatti per tutto quanto attiene agli aspetti di protezione dei dati personali degli interessati coinvolti nel data breach. La Regione ha fatto pervenire una prima notifica preliminare di violazione dei dati all’Autorità, la quale si riserva di valutare a pieno la situazione una volta ricevuti ulteriori elementi anche all’esito delle analisi che la Regione sta compiendo.

Garante della Privacy – DocWeb 9688697