Qualche giorno fa, su Telegram, il gruppo NoName057 (noto in Italia e nel mondo per gli attacchi DDoS) ha pubblicato un messaggio riguardo alla biometria che merita di essere analizzato.

La biometria secondo NoName057

Il 15/03/2023 alle ore 18:00:40 CET il gruppo hacker NoName057 ha pubblicato un post che merita una riflessione e che riguarda l’impiego della biometria come mezzo di sicurezza per accedere a portali, sistemi, servizi, etc… Si riporta il messaggio in lingua originale e, di seguito, la traduzione italiana eseguita con Google Translate.

La biometria è stata recentemente utilizzata nelle transazioni finanziarie come ulteriore modo per proteggere i dati e una banale misura di sicurezza. Tuttavia, niente è perfetto. E le imperfezioni di questa tecnologia hanno naturalmente attirato l’attenzione degli aggressori. I truffatori cercano foto, video e registrazioni audio delle loro vittime per ingannare i sistemi biometrici con il loro aiuto. Nella maggior parte dei casi, i dati necessari per la truffa vengono rubati dai truffatori tramite chiamate (in cui i malintenzionati vogliono ottenere registrazioni chiare di una serie di frasi di cui hanno bisogno) e attraverso il furto di foto dalle pagine dei tuoi social network. Come evitarlo? È categoricamente impossibile utilizzare la biometria come metodo principale per identificarsi. Al massimo, fai ciò che è già stato detto molte volte prima: non disperdere le tue foto, registrazioni audio e altri materiali utili ai criminali.

Fonte: NoName057

Che cosa è la biometria

La biometria è la “disciplina che studia le grandezze biofisiche allo scopo di identificarne i meccanismi di funzionamento, di misurarne il valore e di indurre un comportamento desiderato in specifici sistemi tecnologici“. In modo più esemplificato bisogna considerare che il nostro corpo presenta caratteristiche individuali, uniche rispetto a quelle di tutti gli altri esseri umani sul pianeta. Alcune di queste caratteristiche sono:

- L’impronta digitale

- La conformazione del cranio

- La conformazione venosa

- La voce (timbro e tonalità)

Nel caso della voce, ad esempio, a rendere timbro e tonalità uniche è la conformazione dei nostri organi interni che permettono all’aria di far vibrare le corde vocali e alle cavità orali e nasali di far uscire il suono in modo unico. Il problema è che alcuni elementi biometrici sono, ad oggi, di dominio pubblico e potrebbero essere usati per forzare sistemi di sicurezza che utilizzano questi parametri. Bisogna quindi domandarsi quanto sia vera l’affermazione di NoName057.

Al massimo, fai ciò che è già stato detto molte volte prima: non disperdere le tue foto, registrazioni audio e altri materiali utili ai criminali.

Il concetto di sicurezza

La frase di NoName057 è fondamentalmente corretta. Occorre riflettere su un concetto importante: una password complessa, di per sé, è sicura solo se viene mantenuta in un contesto di riservatezza. Se una password, per quanto complessa, venisse resa pubblica e divulgata, la sua integrità sarebbe compromessa. Se la password fosse la voce, si avrebbe la necessità di proteggerla da una condivisione senza controllo. È molto interessante una frase contenuta all’interno dell’articolo intitolato “Biometric Recognition: Challenges and Opportunities” pubblicato dalla National Library of Medicine:

I sistemi biometrici presuppongono e richiedono un’intima relazione tra le persone e le tecnologie che raccolgono e registrano le caratteristiche biologiche e comportamentali dei loro corpi.

Fonte: Biometric Recognition: Challenges and Opportunities

È interessante la scelta del termine “intimo” che per l’appunto rappresenta qualcosa di particolarmente riservato e personale. Certamente i sistemi di biometria si basano su elaborazioni estremamente complesse: non dovrebbe essere possibile sbloccare un riconoscimento facciale inquadrando una foto stampata ma sono molti i casi di preoccupazione verso un impiego illecito della biometria. È opportuno a questo punto ricordare l’intervento dell’ICO sulle impronte digitali acquisite da foto.

For example, it is possible to use high resolution cameras to capture fingerprints remotely.

Fonte: “Biometric Insight”, ICO, 2022, Pg. 6

Impronte digitali e falsi

L’esempio più lampante di quanto appena riportato è l’esperimento compiuto dal ricercatore di sicurezza Jan Krissler che, partendo da una foto dell’impronta della Presidente Ursula von der Leyen, è riuscito a ricostruire l’intera impronta digitale. C’è un interessante articolo sul The Guardian:

Un relatore al Chaos Communication Congress, un incontro annuale di hacker in Germania, ha dimostrato il suo metodo per falsificare le impronte digitali utilizzando solo alcune fotografie ad alta definizione del suo obiettivo, il ministro della Difesa tedesco Ursula von der Leyen […] ha utilizzato un software commerciale chiamato VeriFinger e diverse foto a distanza ravvicinata di von der Leyen, tra cui una raccolta da un comunicato stampa rilasciato dal suo stesso ufficio e un’altra scattata da lui stesso a tre metri di distanza, per invertire-progettare l’impronta digitale.

Fonte: The Guardian

Di seguito viene presentato un’animazione che spiega, a grandi linee, come avviene il riconoscimento dell’impronta digitale.

Partendo da una scansione del dito, l’immagine viene ridotta in scala di grigi e gli infrarossi individuano le cavità caratteristiche delle vene. Viene quindi creata una mappa dello scheletro della “rete venosa” e vengono individuate le minuzie come elementi di caratterizzazione della rete.

La questione della conservazione dei dati biometrici

In primo luogo, i dati biometrici vengono spesso archiviati da fornitori di terze parti. Il punto qui è che una terza parte è, in effetti, un individuo o una società incaricata di fornire servizi ai consumatori per conto di un’altra organizzazione. Ciò significa che i dati biometrici possono essere archiviati da molte organizzazioni diverse e, in alcuni casi, la loro sicurezza può presentare un punto debole che è un invito per gli hacker.

Fonte: ElectroPages

Alcune di queste terze parti, tra l’altro, potrebbero essere in possesso di alcuni dati biometrici senza trattarli come tali.

La questione dell’immutabilità della sicurezza

ElectroPages fa una riflessione nota ma importante: quando si ritiene che una password sia compromessa, la prima cosa che viene fatta è cambiarla con una versione nuova e più complessa. Nella biometria questo in talune situazioni risulta impossibile. Prendiamo il caso dell’occhio umano e dell’impronta digitale: l’iride ha 250 punti unici di riconoscimento, contro i 45 dell’impronta digitale. Ciò nonostante, se venisse compromessa, non sarebbe possibile cambiare tale mappatura perché sarebbe impensabile modificare la conformazione dell’occhio. Questo dovrebbe far riflettere sul concetto di conservazione di un’informazione così importante.

Riconoscimento della voce e falsi

La biometria offre indubbi vantaggi rispetto ad altri meccanismi di sicurezza: in molti casi costi ridotti e migliori livelli di protezione. Il riconoscimento biometrico vocale non è esente da problemi benchè abbia un’affidabilità molto elevata: in un articolo di Paul Korzeniowski intitolato “Voice Biometrics Are Not 100 Percent Foolproof, but Steadily Improving” è riportata una citazione di Brett Beranek, vice presidente e direttore generale di Nuance Communications. La Nuance Communications da anni è tra i leader nel settore del riconoscimento vocale ed è stata una delle prime aziende a confrontarsi con i più comuni problemi della procedura di identificazione della voce.

Se una persona ha la laringite, il sistema biometrico vocale avrà problemi a far corrispondere l’impronta vocale.

Fonte: Brett Beranek

Ovviamente si parla di problemi che con il tempo saranno affinati fino quasi a sparire, riducendo i falsi negativi e fornendo risposte sempre più precise ma con l’evoluzione delle tecnologie di precisione aumenteranno anche quelle mirate alla corruzione dell’informazione.

Progetto OCTAVE

Nel 2015 partì un progetto, nell’ambito dei progetti europei Horizon 2020, avente come titolo “Objective Control of TAlker VErification” da cui l’acronimo O.C.TA.VE. La durata del progetto era di circa 26 mesi e tra i documenti prodotti ce ne fu uno di particolare interesse, ossia il D54 “Suitability of existing voice biometric engines”. Il documento è scaricabile direttamente dal sito europeo cliccando qui.

Nell’ambito di quel progetto vennero presi in esame molti elementi di corruzione/alterazione dell’impronta vocale, incluso l’invecchiamento (aging). Il fenomeno è interessante perché è fisiologico ed è inarrestabile: l’invecchiamento, infatti, cambia radicalmente la conformazione del corpo, degli organi, e quindi incide costantemente sull’impronta vocale. Con l’aumentare dell’età del soggetto, si riduce la frequenza vocale fondamentale.

Falsi audio e intelligenza artificiale

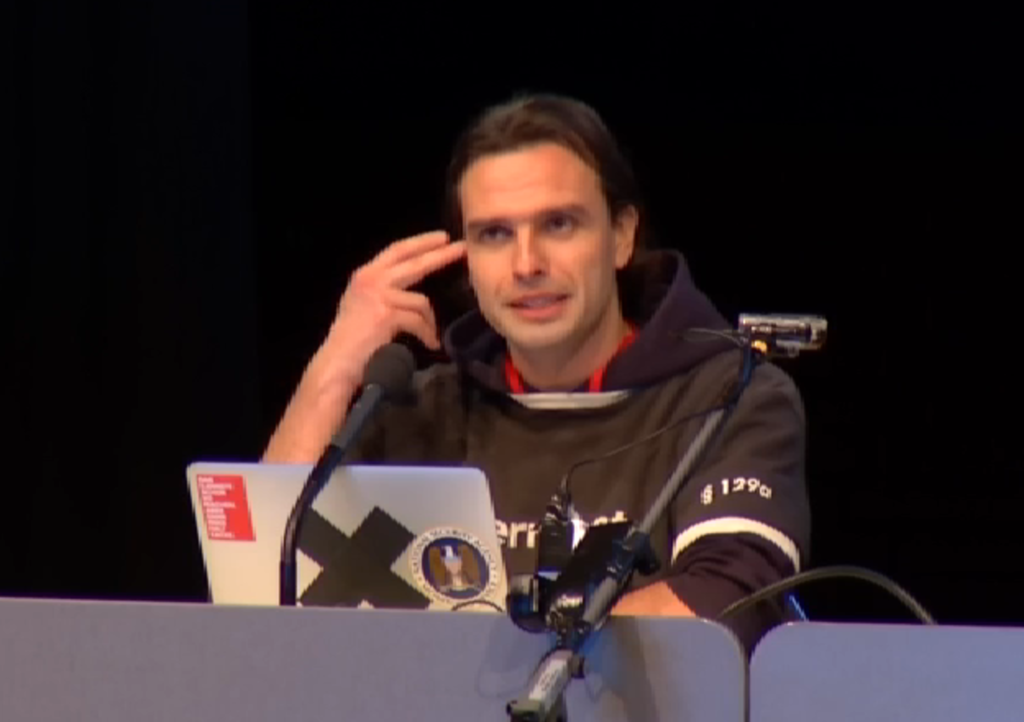

Il caso più discusso è, chiaramente, quello dei deepfake audio. Si tratta di messaggi audio prodotti mediante l’impiego dell’intelligenza artificiale e di file audio originali del soggetto. L’intelligenza artificiale è in grado di acquisire le caratteristiche della voce dai file audio e ricampionare tale voce in modo che il soggetto possa dire concetti che in realtà non ha mai espresso. I deepfake audio sono particolarmente affidabili ma non infallibili e la loro scoperta dipende molto dall’affidabilità del sistema di riconoscimento vocale. Nel campionamento vocale, infatti, esiste un processo denominato “analisi del tratto vocale” che è in grado di restituire informazioni essenziali come la forma delle corde vocali e della bocca. Per tratto vocale s’intende quella parte del nostro apparato che include la gola a partire dalla laringe (dove si genera il suono), il naso e la bocca (dove il suono prende forma e si amplifica). Si tratta di un processo particolarmente complesso che fa uso di microfoni di altissima qualità, unitamente a software specialistici. Sono proprio questi software a fornire le caratteristiche fisiche più rilevanti come, ad esempio, la lunghezza e la forma delle corde vocali, la posizione e la forma della lingua e la forma della bocca. Ad esempio, se un individuo ha una lingua più grande, ci possono essere variazioni nella pronuncia di certe parole che il software di riconoscimento vocale può rilevare.

Si raccomanda, per approfondire, questo argomento anche tecniche affini come quella riportata dalla Cambridge University e intitolata “Advances in real-time magnetic resonance imaging of the vocal tract for speech science and technology research“. Non è quindi così semplice effettuare dei falsi audio a patto che il sistema di riconoscimento vocale abbia una qualità tale da garantire la giusta affidabilità. In rete esistono molti software (ad uso commerciale ma anche gratuito) per effettuare il riconoscimento del tratto vocale:

- Praat: è un software gratuito e open-source per l’analisi acustica del suono, inclusa l’analisi del tratto vocale. È stato realizzato da Paul Boersma e David Weenink.

- Wavesurfer: un altro software gratuito e open-source per l’analisi del suono che include funzionalità di analisi del tratto vocale.

- Vocalize.ai: un software commerciale per l’analisi della voce che utilizza l’analisi del tratto vocale per creare modelli di riconoscimento vocale.

Iride e sistema sanguigno: l’approccio multimodale

In molti casi di studio, gli aspetti biometrici vengono adottati seguendo un approccio multimodale: è il caso, ad esempio, dell’iride, accompagnato dalla scansione delle vene del dito o del palmo della mano. Bisogna a questo punto fare una precisazione importante: nel corpo umano, la posizione delle vene è nota ma non è identica in tutti gli esseri viventi. La rete venosa segue un macro-percorso ma si estende in modo apparentemente casuale da individuo a individuo, seguendo la morfologia dei tessuti e creando una “mappa” unica.

L’approccio multimodale consiste nell’unire due sistemi di riconoscimento biometrico ad alta affidabilità quali iride e palmo della mano, entrambi basati su una complessità. C’è un interessante articolo nel giornale “International Journal of Intelligent Computing and Information Science” nel quale è riportata la seguente frase che può chiarire molto bene questo fenomeno:

Finger veins are subcutaneous structures that randomly develop into a network and spread a long a

finger.

L’approccio multimodale è necessario per ridurre drasticamente i falsi-positivi senza venir meno a quella complessità analitica richiesta e voluta dai sistemi di biometria. Inoltre l’utilizzo del sistema venoso di mani o dita è considerato un mezzo ottimale di verifica perché poco invasivo e ancor meno falsificabile. Bisogna tenere presente che il palmo della mano ha uno spessore limitato e quando gli infrarossi attraversano la superficie della pelle, non incontrano grandi masse ossee o muscolari a disturbare il segnale. La mappa risulterà quindi nitida e adeguatamente complessa.

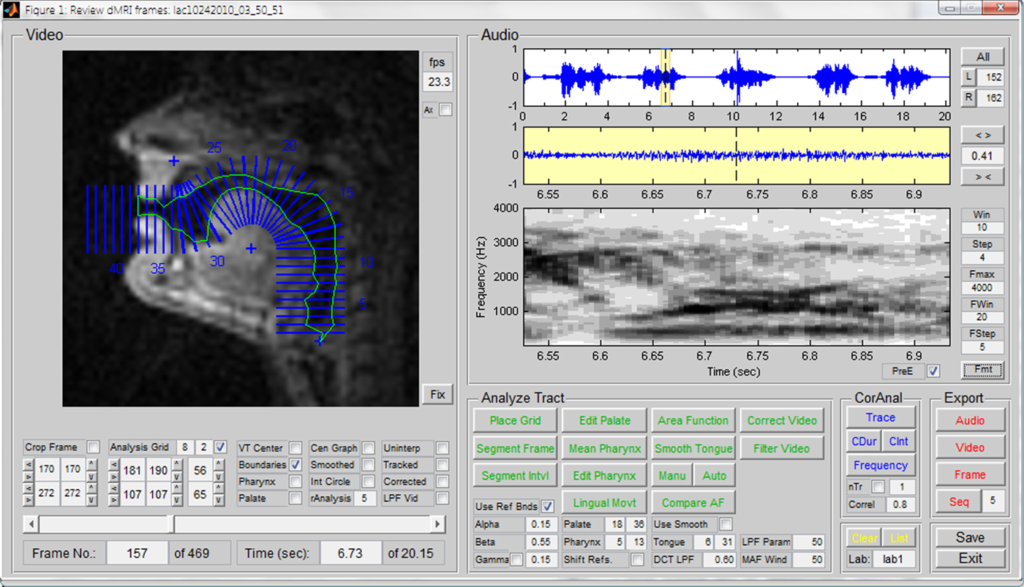

Per quanto riguarda l’iride, invece, il modello proposto all’interno dell’articolo sopra citato, presenta quattro fasi basilari:

a) individuazione della pupilla, dello stato di dilatazione e dell’iride.

b) normalizzazione dell’immagine da acquisire.

c) aumento del contrasto dell’immagine acquisita per far risaltare il modello venoso.

d) confronto tra l’immagine acquisita e quella registrata in principio.

Conclusioni

Partendo dalla frase pubblicata dal gruppo hacker NoName057 si è cercato di dimostrare come la condivisione di informazioni legate alla biometria possa influire sull’affidabilità della stessa. Sono stati portati esempi e riferimenti a testi accademici che possono aiutare il lettore a comprendere meglio vantaggi e svantaggi della biometria. Resta ben inteso, tuttavia, un concetto essenziale: tutto ciò che riguarda la sicurezza dovrebbe avere una condivisione molto limitata. Questo proprio per evitare un fenomeno paradossale per cui la chiave necessaria a sbloccare le informazioni sia in realtà disponibile a tutti. Nell’epoca della condivisione di massa questo potrebbe rappresentare uno dei più seri problemi all’adozione di tali sistemi ed è in primis un problema di origine sia culturale che tecnologico.