Il viaggio nell’esame dei Critical Security Control, iniziato con la presentazione, prosegue con uno degli argomenti più interessanti: la difesa dalle minacce della rete.

Controllo #09: Protezione della posta elettronica e del Browser Web

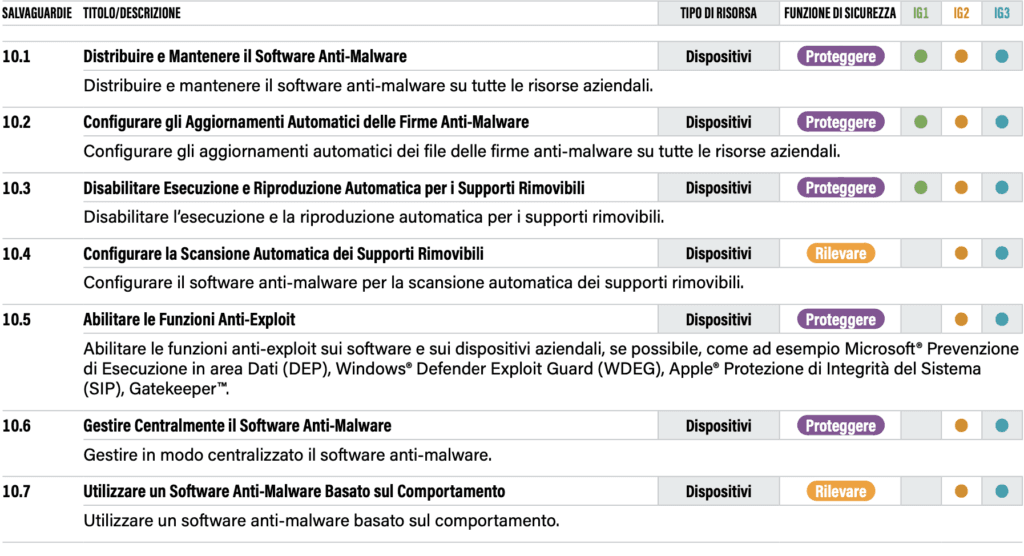

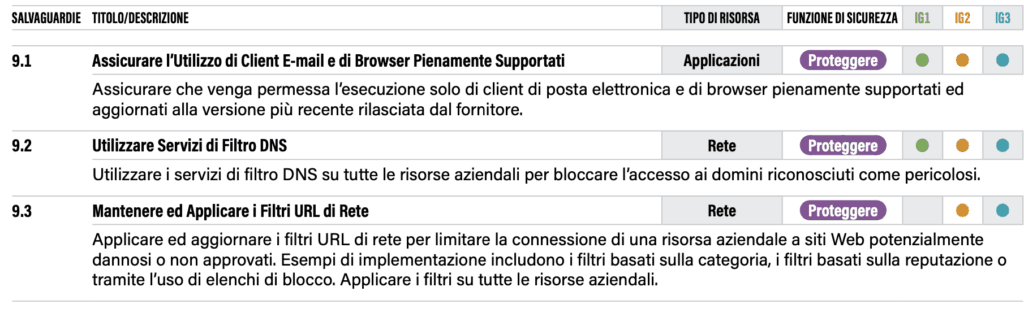

I CSC affrontano la problematica delle minacce in rete occupandosi di email e navigazione web. Sono previste 7 misure di sicurezza per i controlli di categoria 9 ma prima di esaminarli è necessario capire qual è il ragionamento alla base.

Considerando che e-mail e Web sono i mezzi principali con cui gli utenti interagiscono con persone ed ambienti esterni non attendibili, diventano obiettivi primari sia per il codice dannoso sia per il social engineering. Inoltre, le aziende preferendo la posta elettronica basata sul Web o all’accesso all’e-mail mobile, indirizzano gli utenti verso l’abbandono dei più i tradizionali client completi di posta elettronica, che forniscono controlli di sicurezza incorporati come la crittografia della connessione, l’autenticazione avanzata e i pulsanti di segnalazione del phishing.

Non si può fare a meno di notare il riferimento all’ingegneria sociale e ai problemi derivanti da attacchi multi-stadio che possono partire da un sms (smishing), ad esempio, amplificarsi con una finta telefonata (vishing) e chiudersi con una truffa portata a termine su un portale web artefatto. Le misure previste per la protezione di email e di navigazione web sono riportate di seguito.

Qui è necessario fare una notazione tecnica non indifferente: a differenza delle Misure Minime di Sicurezza di cui alla Circolare AgID 2/2017, non vi è alcun riferimento all’apertura automatica delle mail nella Circolare AgID infatti vi era una regola apposita.

| ABSC_ID | Livello | Descrizione |

|---|---|---|

| 8.7.3 | Minimo | Disattivare l’apertura automatica dei messaggi di posta elettronica. |

Chi ha provato ad implementare questa regola all’interno di organizzazioni e pubbliche amministrazioni di media complessità, si sarà reso conto della difficoltà di adozione. Il personale ha quasi sempre il riquadro di anteprima automatica attivo ed il personale non vi vuole rinunciare in alcun modo, soprattutto quando l’elenco delle mail è fitto ed è necessario scorrere tra mail dallo stesso oggetto. La misura AgID ha un senso molto logico: è noto che l’apertura automatica di un messaggio di posta elettronica potrebbe innescare l’attivazione di codice malevolo. Eppure i CSC sembrano ignorare questa eventualità; in realtà ciò che i CSC fanno è puntare sulla collaborazione di più livelli di sicurezza (tra cui quelli espressi di seguito nel capitolo “Difesa dai Malware”) e nel garantire un corretto utilizzo del client di posta elettronica.

Su questo ultimo punto i più tecnici si diranno contrariati: certamente il client di posta elettronica rappresenta di per sé un fronte di vulnerabilità potenziale più che di sicurezza. Tuttavia è necessario sempre tenere a mente che i client di posta sono spesso oggetto di integrazione con applicativi quali gestionali o componenti di terze parti che difficilmente si potrebbero attuare via web. Inoltre il client di posta elettronica risulta ancora il mezzo maggiormente preferito dai dipendenti di aziende e P.A. che, spesso, non riescono a trovarsi a proprio agio con le risorse messe a disposizione dalle web mail.

Controllo #10: Difesa dai Malware

La “Difesa dal Malware” è la decima famiglia di controlli critici di sicurezza e ricopre un ruolo di grande interesse, soprattutto in un periodo nel quale diventa molto difficile trovare una valida protezione da parte di antivirus e anti-malware. La prima cosa interessante dei CSC 8 è che vi è perfetta consapevolezza di questo stato di vulnerabilità.

Il malware moderno è progettato per evitare, ingannare o disabilitare le difese. Le difese antimalware devono essere in grado di agire in questo ambiente dinamico per mezzo dell’automazione, l’aggiornamento costante e rapido ed integrandosi con altri processi come la gestione delle vulnerabilità e la risposta agli incidenti. Devono essere implementate in tutti i possibili punti di ingresso e risorse aziendali per rilevare, prevenire la diffusione o controllare l’esecuzione di software o

codice dannoso.

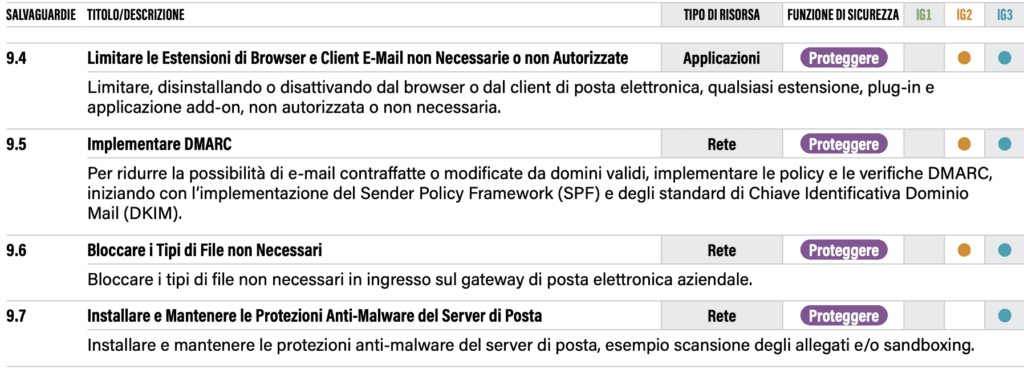

L’aspetto interessante della definizione sopra riportata è, in modo particolare, l’interconnessione con altri processi dedicati alla gestione delle vulnerabilità e la risposta agli incidenti. La posizione dei CSC è quindi molto consapevole e prevede essenzialmente sette controlli di contrasto alla minaccia malware.

Tra le salvaguardie previste dai CSC 8 non è possibile fare a meno di notare la 10.7 ossia “Utilizzare un software anti-malware basato sul comportamento”. Si tratta di una disposizione fondamentale che si ritrova anche nelle attuali Misure Minime di Sicurezza (la ABSC_ID 8.10.1).

| ABSC_ID | Livello | Descrizione |

|---|---|---|

| 8.10.1 | Standard | Utilizzare strumenti anti-malware che sfruttino, oltre alle firme, tecniche di rilevazione basate sulle anomalie di comportamento. |

Il passaggio da sistemi basati su firme a sistemi di protezione basate sul riconoscimento di comportamenti minacciosi è fondamentale, così come la gestione centralizzata del software anti-malware.

Per alcuni le misure previste dai CSC possono apparire banali ma è opportuno considerare due aspetti: il primo è che molte realtà piccole e medie sono tutt’ora sprovviste di anti-malware centralizzati, o di quelli basati sull’analisi comportamentale della minaccia. Non è scontato avere strutture correttamente “attrezzate” sotto questo punto di vista.

Il secondo aspetto riguarda l’approccio alla difesa. I malware più recenti non possono essere affrontati esclusivamente con un software ma è necessario affiancare infrastrutture tecniche, procedure organizzative e verifiche di varia natura. È necessario creare una struttura basata sull’eterogeneità e quindi particolarmente efficace ad affrontare una minaccia in costante evoluzione.

Conclusioni

Rispetto alle Misure Minime di Sicurezza AgID, i CSC risultano essere molto meno stringenti in merito a posta elettronica, navigazione web e protezione contro i malware. Bisogna però considerare che l’approccio è differente, così come il target finale. È però importante notare la tendenza a creare un ecosistema cooperante e non semplicemente delle verticalizzazioni tematiche di cybersecurity.