A valle degli attacchi portati a segno da Anonymous Italia, anche il Collettivo LulzSec_ITA ha voluto dare il suo contributo pubblicando un archivio di dati di proprietà dell’operatore LycaMobile. Ecco le risultanze...

Tutto è iniziato con un Tweet pubblicato alle ore 16:08 e che riporto di seguito.

Parliamo di un DUMP in formato ZIP contenente svariati tipi di file. Il peso complessivo dell’archivio è di 2,45 Gb e all’interno sono contenuti una moltitudine di file. È molto difficile riuscire a dare un quadro chiaro della situazione, diciamo che il contenuto può essere raggruppato come segue:

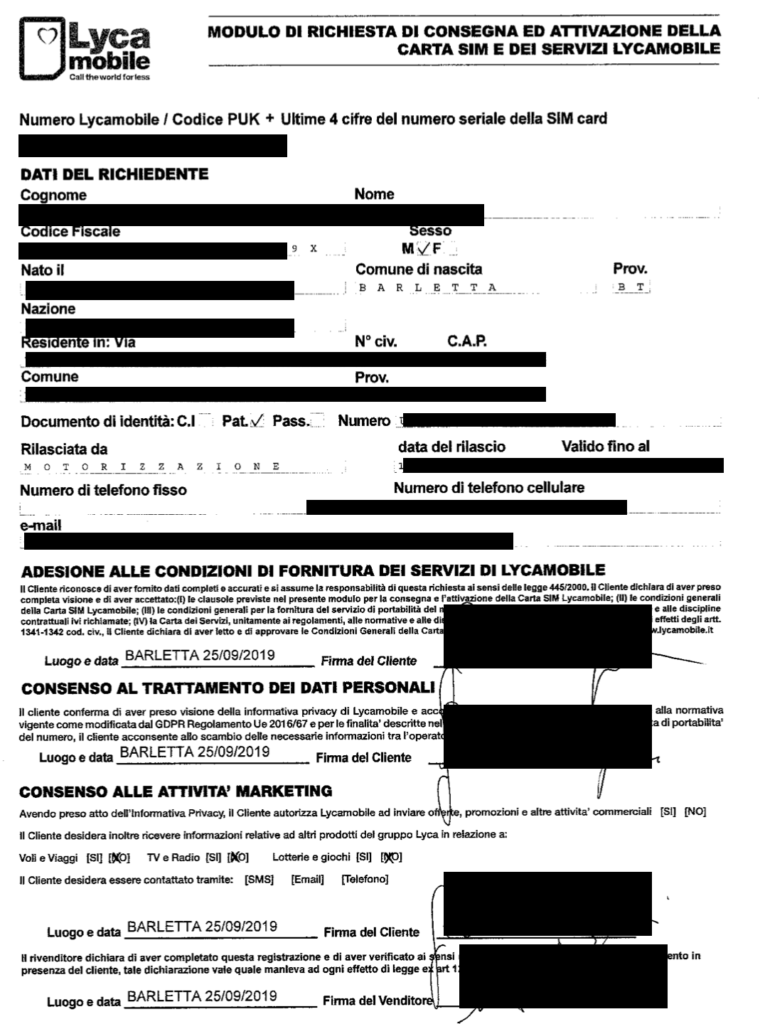

- Fotocopie di documenti di identità

- Fotocopie di modulistiche di sottoscrizione contratti riportanti dati personali completi di indirizzi

- Informazioni di dettaglio sulle numerazioni richieste

- Credenziali e password che si suppone appartengano agli agenti della LycaMobile

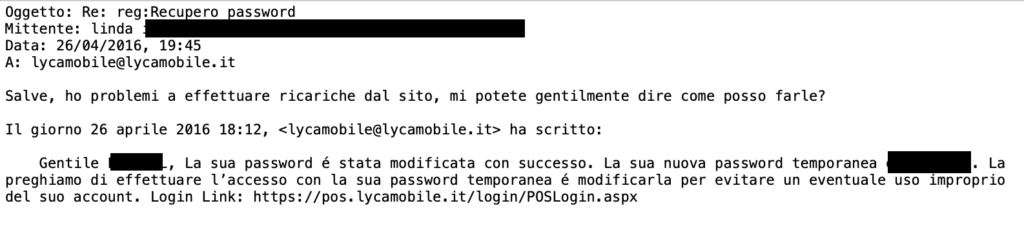

- Comunicazioni e mail private tra i proprietari delle SIM e la Lyca Mobile

Per coerenza si riportano alcuni esempi opportunamente censurati.

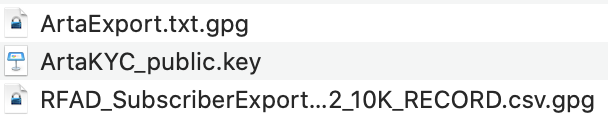

Preoccupa chiaramente anche la presenza di alcune chiavi PGP e la preoccupazione aumenta ulteriormente per ciò che riguarda un tweet della LulzSec.

Solo la cartella denominata documenti ha 6.729 file tra carte di identità, tessere sanitarie, documenti per i cittadini stranieri, passaporti, il breach è veramente esteso. Il data breach è veramente molto esteso e riportare i dati sarebbe tanto impossibile quanto assurdamente inutile. Vi è un file denominato “tbl_IngenicoTransactionLog.csv” (data creazione 21/10/2019 ore 22:58) che sembrerebbe riportare lo stato delle transazioni effettuate con carta di credito.

Il numero delle carte di credito non è in chiaro come è possibile notare dall’immagine caricata. In compenso, dalla colonna “CreatedDate” risulta che la:

data più vecchia è: 09/09/2019 – 09:29:48 AM

data più recente è: 13/10/2019 – 05:06:22 PM

Sembrerebbe quindi che le transazioni avvenute sul circuito di Ingenico siano relativamente recenti stando ai dati riportati in tabella.

Alcuni utenti hanno dichiarato che, nell’archivio sono presenti anche alcuni trojan probabilmente derivanti dall’interscambio di posta elettronica con allegati e alla presenza di programmi che, come è stato detto dalla LulzSec, hanno lo scopo di permettere alla LycaMobile di svolgere le sue attività.

I dettagli sulle SIM sono un altro aspetto preoccupante poiché, ovviamente, sono riportati moltissimi dati che afferiscono le schede e non solo i dati dei loro acquirenti. Servirà tempo per poter prendere confidenza con questi dati e dargli il giusto valore. In un messaggio privato la LulzSec ha confermato che la porzione di dati pubblicata è una minima parte di un set decisamente più esteso che si aggira intorno a diversi milioni di utenti. Scaricare l’intero patrimonio informativo dovrebbe essere praticamente impossibile ma già dai dati riportati la situazione è considerabile molto seria.

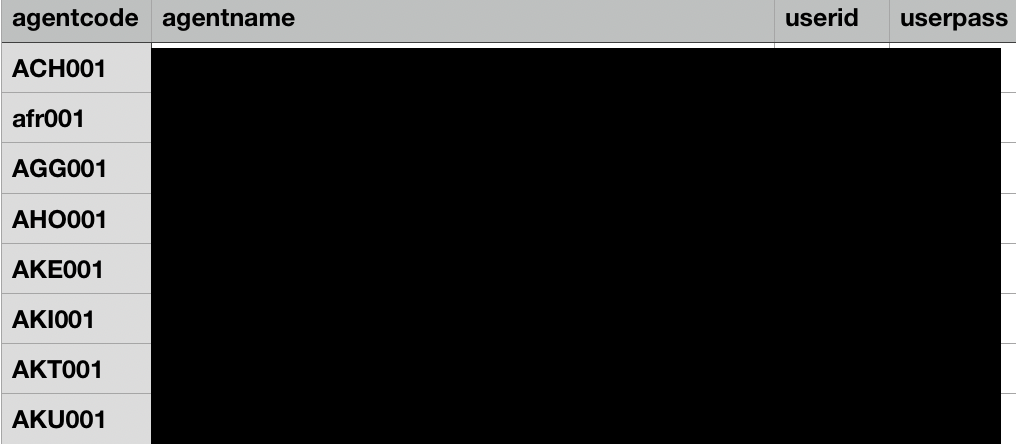

In merito alle credenziali degli agenti LycaMobile è presente un file chiamato “agentire.csv” (data creazione 19/10/2019 ore 19:06) che sembrerebbe mostrare le credenziali di circa 251 nominativi.

Le password, opportunamente oscurate, sembrano avere tutti lunghezza di 6 caratteri e composte da lettere e numeri. È opportuno ricordare che password di 6 caratteri senza alcun simbolo, seppur con caratteri casuali, non sono conformi ai requisiti minimi di sicurezza. Queste password, dalla loro conformazione, non sono scelte dall’utente ma generate automaticamente dal sistema: si comprende dal formato assolutamente omogeneo che emerge osservandole nel loro complesso. Hanno tutte lo stesso criterio di composizione, cosa impossibile se fossero generate da 251 persone differenti, nel complesso si può supporre che difficilmente le stesse password possono essere state utilizzate per altri servizi diversi da Lycamobile.

Le password degli utenti finali sono reperibili molte comunicazioni inviate per posta elettronica e di cui vi è traccia nella cartella messaggi. Qui lo scenario mostra essenzialmente due situazioni: il sistema genera password temporanee quando l’utente richiede il recupero della password perchè magari non la ricorda. Mentre alla prima attivazione viene fornita una password semplicemente contrassegnata come “password” che non sembra quindi avere alcuna forma di limitazione temporale (ad esempio l’obbligo a cambiarla dopo il primo accesso). Per far capire la complessità delle password si riportano due esempi di fantasia che ricalcano fedelmente la complessità e la forma delle stesse.

Esempio di password utente: AjnuSrK

Esempio di password agente: 5jh9b4

L’analisi dei dati ha inoltre chiaramente mostrato che non si tratta di dati provenienti da un portale, bensì da un sistema, ciò è dimostrato dalla presenza di file “di sistema (librerie, file di configurazione, etc…)” e di “applicativi eseguibili” utilizzati dall’operatore mobile per lo svolgimento delle sue attività. L’attività di analisi ha altresì dimostrato che questo tipo di attacco, con buona probabilità, potrebbe esser stato eseguito in più giorni e questo significherebbe l’impiego di protocolli di trasmissione dati più vicini al SSH, FTP, TELNET. Non ci sono tuttavia evidenze che possano supportare oggettivamente questa ipotesi benché essa è ritenuta altamente probabile. Se l’ipotesi fosse vera, significherebbe la presenza di una falla nel sistema di comunicazione e controllo dell’operatore.

Le cartelle pubblicate all’interno del dump mostrano, inoltre, la presenza di fatture e note di credito che l’operatore ha emesso nei confronti di altre compagnie telefoniche del mondo. Alcuni esempi sono rappresentati da “AFRICA TELECOM SAYIED AHM ED ALI MUDEY”, oppure da “ALANYA MATSENTER BILAL MOHAMMED GHANI” o la “WORLD NET TELECOM” di Oslo. Sono state opportunamente censurati i dati relativi ai numeri d’ordine, al numero di fattura e alle note di credito.

Altra considerazione riguarda i numerosi file ZIP presenti all’interno del breach. Il più vecchio risulta avere come data 17/07/2019 ore 09:55 ed è nominato “agentdata_GER.zip” mentre il più recente ha data 21/10/2019 e ha data 22:45 con il nome “ITALY_1.zip”. È difficile stabilire se questi zip siano stati formati dal collettivo per compattare la dimensione dell’archivio e rendere più semplice il caricamento sul web, o siano stati generati dal personale dell’operatore mobile.

Alcuni indizi sulla macchina da cui provengono questi file potrebbero essere reperiti dal file “console.txt” (data di creazione sabato 19 ottobre 2019 20:17) che contiene alcuni output legati all’installazione del DELL Powervalut Modular Disk Storage Manager di cui si riporta uno screenshot di seguito.

Il Powervault Modular Disk Storage Manager è un applicativo per la gestione dello spazio disco su server DELL. Per correttezza è opportuno far notare che non vi è alcuna certezza che i dati provengano dalla macchina che ha generato il file di testo appena descritto.

Si riporta inoltre la presenza di numerosi file asp necessari al colloquio tra una web application e alcuni database, tra essi è riportato un file che contiene le password di apertura ad alcuni DB e connessione ad altri DB: il file in questione ha data di creazione 04/05/2006. La password permette di accedere a diverse tabelle di cui una è l’elenco degli agenti già menzionato in precedenza e l’altra tabella ha il nome sysuser e include, si suppone dal nome, le credenziali degli utenti di sistema. Dei due database basati su SQL Server non sembra esservi traccia all’interno del dump.

Aggiornamento del 17 novembre 2019

Alcuni LOG riportati all’interno della cartella sembrerebbero mettere in relazione gli utenti che hanno sottoscritto il contratto (sotto la forma di file PDF), con le caratteristiche delle SIM (ad esempio sembrerebbe esser riportato in chiaro il codice PUK). Il log quindi è in grado di associare il file PDF ai principali dati dell’utente. Tuttavia una delle informazioni più rilevanti a parer di chi scrive è la presenza di credenziali per la connessione FTP al server che funge da repository del file.

Una caratteristica deducibile con una buona percentuale di confidenza fa supporre che le credenziali in questione riguardino solo l’Italia. Ciò è dovuto al fatto che lo username include la sigla del paese, in questo caso IT. Il server, presenta delle limitazioni atte ad evitare il caricamento di file non autorizzati: sono, ad esempio, concessi i più comuni formati d’immagine, il PDF, per una dimensione non superiore ai 20 MB. Anche la porta di collegamento non è quella standard per questo tipo di collegamenti. La password FTP utilizzata è in lunghezza inferiore ai canonici 15 caratteri ma presenta la robustezza che si dovrebbe aspettare (maiuscole, minuscole, numeri, simboli, in forma casuale).La presenza delle credenziali riportate in chiaro però espone l’operatore a data breach particolarmente frequenti se non a connessioni mantenute costantemente aperte.

Aggiornamento del 13 novembre 2019

Da un Tweet pubblicato dal giornalista Arturo di Corinto si evince che il Garante della Privacy ha opportunamente aperto un’istruttoria su quanto accaduto alla LycaMobile. Per correttezza si riporta il link citato.

L’operatore LycaMobile pubblica un avviso di segnalazione del databreach che, per correttezza, viene riportato per intero.

Ringraziamenti

Sapete che sono solito ringraziare quelli di voi che contribuiscono alla rettifica degli articoli. Grazie a:

- @dd3my – per l’importante contributo teso a rendere più solido l’articolo. Grazie!