L’applicazione di algoritmi d’intelligenza artificiale a prodotti di cybersecurity non è una novità; nel 2017, ad esempio, un’importante società di backup aveva implementato un algoritmo per la protezione contro i ransomware.

Alcune informazioni preliminari

Nell’ultimo periodo si sta giocando una battaglia importante tra fornitori di tecnologie per la difesa dei dati. Una delle periferiche su cui si sta continuando a sperimentare tanto è il firewall: inserire l’intelligenza artificiale all’interno del dispositivo d’individuazione minacce è fondamentale e alcuni test hanno dato nel tempo risultati apprezzabili.

The AI firewall leverages the intelligent malicious-file detection algorithm to extract file features, instead of using the traditional static rule database to detect malicious files, greatly improving the detection rate.

Fonte: Huawei (LINK)

Huawei nel suo sito spiega che l’impiego dell’intelligenza artificiale all’interno di firewall consente di individuare efficacemente le minacce con minor tempo e maggior precisione. Velocità di individuazione e accuratezza nel trattamento sono caratteristiche essenziali per un sistema di sicurezza e possono effettivamente fare la differenza nella diffusione della minaccia.

L’I.A. nelle attività di difesa

Cosa può fare l’intelligenza artificiale quando viene inserita all’interno di un dispositivo di difesa? A quali compiti può essere assegnata e con quali risultati? Queste sono le domande che vengono rivolte più spesso agli esperti di cybersecurity e fornire una risposta adeguata potrebbe non esser semplice, perché l’argomento è complesso. Provando a stilare una lista di benefici si potrebbe dire che la I.A. può essere impiegata per vari scopi, tra i quali:

- Rilevazione delle minacce: La I.A. può essere addestrata per riconoscere modelli e comportamenti tipici delle minacce informatiche, come malware, attacchi DDoS o intrusioni. Utilizzando tecniche di machine learning, l’I.A. può analizzare i dati di rete in tempo reale e identificare attività sospette o anomale che potrebbero rappresentare una minaccia per la sicurezza. Questo, ad esempio, aiuta a migliorare la capacità del firewall di individuare e bloccare attacchi informatici. Soprattutto avviene con una velocità e una precisione nettamente superiore rispetto ad un sistema tradizionale.

- Filtraggio del traffico: L’I.A. può essere utilizzata per classificare il traffico di rete in base alle sue caratteristiche e alla sua provenienza. Ad esempio, può essere addestrata per distinguere tra traffico legittimo e traffico dannoso, consentendo al firewall di bloccarlo o di limitare l’accesso a risorse critiche solo a utenti autorizzati. Questo processo attualmente segue meccaniche semi automatiche se non del tutto manuali; inoltre, l’I.A. può adattarsi dinamicamente ai nuovi modelli di traffico e alle nuove minacce, consentendo un filtraggio più accurato e reattivo.

- Analisi dei log e del comportamento: L’I.A. può essere utilizzata per analizzare i log di rete e identificare pattern o anomalie nel comportamento del traffico. Può individuare attività sospette, come tentativi di accesso non autorizzati o anomalie nel flusso di dati, e segnalare tali eventi al personale responsabile della sicurezza. Questo consente una risposta tempestiva agli incidenti di sicurezza e un miglioramento delle politiche di sicurezza. Permette altresì di migliorare il comportamento della I.A. a seconda delle attività correttive messe in atto dal responsabile della sicurezza.

- Automazione delle risposte: L’I.A. può essere integrata con i firewall o altri dispositivi di difesa, per automatizzare le risposte alle minacce. Ad esempio, se viene rilevata un’attività sospetta, l’I.A. può attivare automaticamente contromisure (come il blocco dell’IP responsabile o l’aggiornamento delle regole di sicurezza); ciò consente di ridurre il tempo di risposta agli attacchi e allevia il carico di lavoro degli amministratori di sicurezza.

- Apprendimento continuo: Gli algoritmi di I.A. possono apprendere continuamente dalle nuove minacce e dagli incidenti di sicurezza. Possono adattarsi e migliorarsi nel tempo, acquisendo conoscenze sempre più precise sui modelli di attacco e sui comportamenti anomali. Ciò consente di rafforzare costantemente la capacità del firewall di proteggere la rete da nuove e complesse minacce.

L’uso della I.A. a protezione dei dati personali

Uno scenario di efficace utilizzo della I.A. è proprio quello orientato alla protezione dei dati personali. Sappiamo dal GDPR che la crittografia è una tecnologia efficace di occultamento dei dati (Reg. UE 679/2016, art. 32, c. 1 punto a)). L’impiego della cifratura, tuttavia, è soggetto a numerosi vincoli: da una parte la necessità di avere prestazioni di sistema adeguate, dall’altra una gestione manuale non sempre facile e pratica. L’intelligenza artificiale può intervenire efficacemente su questi due limiti attraverso, ad esempio, l’utilizzo della computazione sicura.

Che cos’è la “computazione sicura”

La computazione sicura è una tecnica con la quale si può lavorare su file e informazioni protette da cifratura, ottenendo informazioni utili, senza comprometterne la sicurezza. Si tratta quindi del giusto connubio tra sicurezza e versatilità. La computazione sicura prende anche il nome di “computazione su dati crittografati”, che chiarisce meglio lo scopo della tecnica in oggetto. Grazie alla computazione sicura, ad esempio, più istituti sanitari possono collaborare per analizzare dati clinici senza la necessità di dover condividere direttamente in chiaro le informazioni. Questo consente di mantenere la privacy dei pazienti, rispettando le normative sulla protezione dei dati. Ci sono sperimentazioni anche nel campo delle criptovalute. Ovviamente questa tecnologia si è sviluppata con il tempo e si è declinata essenzialmente in due modi:

- Crittografia omomorfica: consente di eseguire operazioni su dati crittografati senza doverli decrittografare. Ciò significa che è possibile eseguire calcoli matematico/logici e ottenere un risultato crittografato che corrisponde al risultato dell’operazione sui dati in chiaro corrispondenti.

- Crittografia multiparte: consente a più soggetti di collaborare per eseguire calcoli su dati crittografati senza dover condividere i dati in chiaro tra di loro. In questo approccio, i dati vengono divisi tra le diverse entità, che li elaborano in modo collaborativo senza rivelare il contenuto dei dati originali. Per chi volesse approfondire la crittografia multiparte, è utile consultare il progetto “Secure Multiparty Computation in the von Neumann Architecture” di cui si parla sul sito CORDIS dell’Unione Europea.

Interazioni con l’I.A.

La I.A. può velocizzare e rendere più accessibile la gestione dei dati crittografati e quindi offrire un maggiore supporto alle tecnologie di computazione sicura. Chiaramente l’impiego si presta bene anche al contrasto di minacce come i ransomware, in particolare per la crittografia omomorfica l’uso è assolutamente da tenere in considerazione. La tecnologia di crittografia omomorfica fu teorizzata nel 2009 da Craig Gentry (profilo LinkedIn) con lo scopo di effettuare un’analisi dei dati cifrati, deducendone informazioni essenziali come se fossero in chiaro, ma senza avere la chiave segreta necessaria alla decrittazione. IBM (Gentry è stato ricercatore per IBM) e Microsoft lavorano, da anni, all’impiego della crittografia omomorfica in ambito enterprise. Ci sono molti articoli di Gentry che possono essere trovati a questo indirizzo.

L’I.A. nelle attività di attacco

L’utilizzo dell’intelligenza artificiale a scopi offensivi è forse uno dei timori più sentiti da parte di chi gestisce infrastrutture ICT. Ci sono numerosi impieghi offensivi in cui la I.A. può fornire un efficace supporto.

L’uso dell’I.A. in ingegneria sociale

L’ingegneria sociale è, ad oggi, uno degli attacchi più difficili da contrastare quando ben realizzato: il caso del data breach di Twitter è uno dei molti esempi. L’intelligenza artificiale in relazione all’ingegneria sociale può avere molti utilizzi di cui i principali sono senza dubbio:

- Analisi e profilazione delle vittime: gli algoritmi di I.A. potrebbero essere utilizzati per analizzare i dati delle vittime e creare profili dettagliati che consentono agli aggressori di personalizzare gli attacchi. Questo potrebbe includere l’analisi di dati sui social media, informazioni personali o comportamenti online per aumentare l’efficacia dell’inganno. Il tutto sarebbe fatto con precisione, estensione della superficie di analisi ed estrema velocità.

- Creazione di messaggi personalizzati: sulla base dell’analisi svolta all’inizio la IA potrebbe essere utilizzata per generare messaggi di phishing o truffe più convincenti e personalizzati. I modelli di intelligenza artificiale potrebbero analizzare dati pubblici o sociali per creare messaggi mirati che sembrano più credibili e ingannevoli per le vittime. Vi sarebbe quindi più credibilità e più “profondità” nei messaggi inviati agli utenti.

- Simulazione di interazioni umane: gli attaccanti potrebbero utilizzare chatbot o agenti virtuali basati su IA per simulare conversazioni umane durante gli attacchi di ingegneria sociale; questo potrebbe rendere gli attacchi più convincenti e difficili da identificare come truffe.

L’uso dell’I.A. nei ransomware e altri malware

Negli ultimi 12 mesi alcuni gruppi di sviluppatori di ransomware hanno fatto annunci per il reclutamento di esperti in I.A. L’impiego dell’intelligenza artificiale all’interno di un ransomware rappresenta per molti un vero incubo. Quali sono gli aspetti che la I.A. può incrementare nell’utilizzo malevolo?

- Analisi dei dati più efficace: esattamente come per l’ingegneria sociale, il virus può essere istruito per cercare dati più rilevanti di altri creando un’infezione più veloce ma anche più efficace e dannosa.

- Sviluppo di algoritmi di cifratura più robusti: l’IA può essere utilizzata per sviluppare nuovi algoritmi di cifratura che sono più resistenti agli attacchi crittografici. Gli algoritmi di apprendimento automatico possono analizzare grandi quantità di dati e modelli per identificare pattern e vulnerabilità nei sistemi di cifratura esistenti, consentendo la creazione di algoritmi più sicuri.

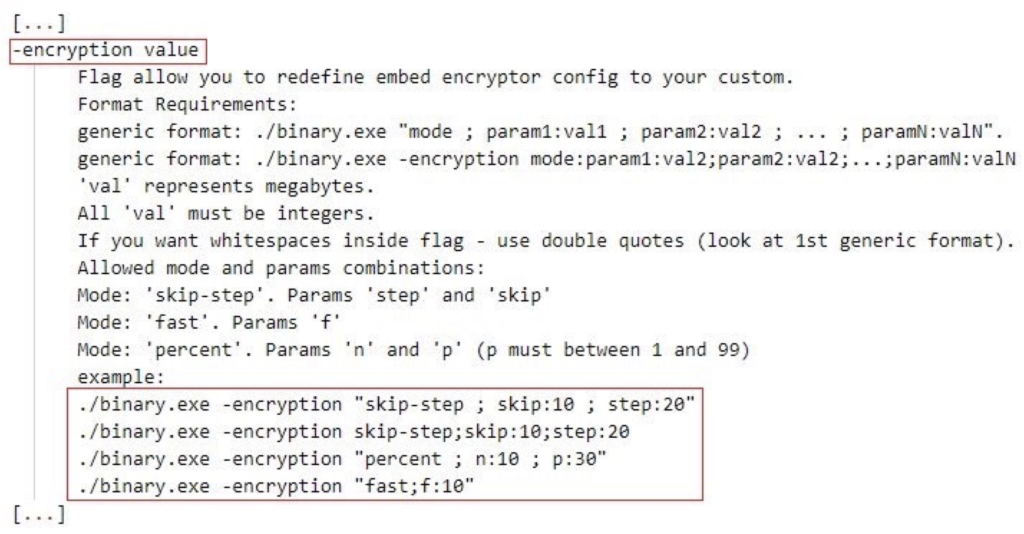

- Miglioramento della cifratura intermittente: sappiamo che la maggior parte dei ransomware che non riescono a cifrare il contenuto dei server, possono procedere con la cancellazione ricorsiva (il caso della Regione Lazio ne è un esempio). Tuttavia esiste anche la cifratura intermittente che può essere modulata in modo molto efficace e produce effetti devastanti. Le varianti oggi note della cifratura intermittente sono cinque e sono:

- HeadOnly(N): caratterizzata dalla sola crittografia dei primi N byte del file.

- DotPattern(N, Y): dove vengono crittografati N byte del file con ogni Y byte.

- SmartPattern(N,P): inizialmente crittografati i primi N byte del file, il resto del file viene diviso in blocchi di dimensioni uguali in modo che ogni blocco abbia una dimensione pari al 10% del resto del file, e poi viene cifrato il P % dei byte di ogni blocco.

- AdvancedSmartPattern(N,P,B): anche qui crittografati i primi N byte del file, il resto del file viene diviso in B blocchi di dimensioni uguali, e poi viene cifrato il P% dei byte di ogni blocco.

- Crittografia Combinata: il file viene crittografato secondo una delle modalità di crittografia Full, DotPattern e AdvancedSmartPattern in base all’estensione del file ed alla sua dimensione.

In particolare per la cifratura intermittente l’utilizzo della I.A. potrebbe rivelarsi particolarmente utile: per maggiori informazioni su questa metodologia di attacco, si invitano i lettori a consultare le seguenti fonti che possono tornare utili per approfondire l’argomento.

- Aleksandar Milenkoski & Jim Walter, “Crimeware Trends | Ransomware Developers Turn to Intermittent Encryption to Evade Detection“, 8 settembre 2022 [LINK]

- Luca Mella “Crittografia intermittente, l’evoluzione del ransomware: cos’è e come funziona“, 21 settembre 2022 [LINK]

I.A. una scelta obbligata

Nel momento in cui le prime offensive a diffusione di massa cominceranno ad essere dotate di tecnologie facenti uso d’intelligenza artificiale, sarà obbligatorio dotarsi di dispositivi difensivi di medesima efficacia. Sono già diversi anni che i principali fornitori lavorano per far accettare la tecnologia ai tecnici, mitigando perplessità e paure intrinseche all’adozione dell’intelligenza artificiale. Nel 2020 IBM ha pubblicato il documento “Beyond the Hype: AI in your SOC“, lo scopo del documento era quello di presentare la I.A. come ausilio nell’individuazione delle minacce. A pagina 2 campeggia una domanda alla quale è opportuno dare attenzione “Will AI replace my team? Will this solution threaten their livelihood?” la cui traduzione è “L’intelligenza artificiale sostituirà il mio team? Questa soluzione minaccerà il loro impiego?”

A questa domanda IBM chiarisce che la I.A. va a supporto dell’attività umana e non in sua sostituzione ma è chiaro che la problematica è nota e rappresenta un argomento di discussione inevitabile.

Conclusioni

L’attività svolta dall’intelligenza artificiale nelle strategie difensive diverrà essenziale, quantomeno a livello di aziende medio-grandi. La componente software affiancherà l’hardware in un contesto di sempre maggiore integrazione tra applicativi e I.A. I prossimi anni saranno cruciali per stendere difese adeguate prima che la massificazione della I.A. colpisca il mercato dei consumatori finali.