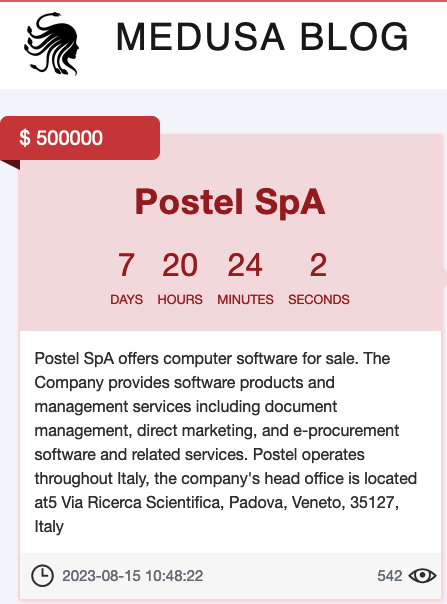

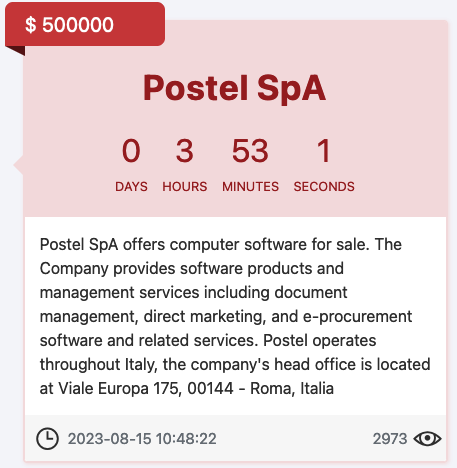

Il 15 agosto 2023 il gruppo Medusa ha pubblicato sul suo sito l’avviso di riscatto ai danni di Postel SpA chiedendo il pagamento di 500.000 dollari per non pubblicare i dati. Al momento della scrittura di questo articolo la situazione è in divenire.

Chi è Postel S.p.A.

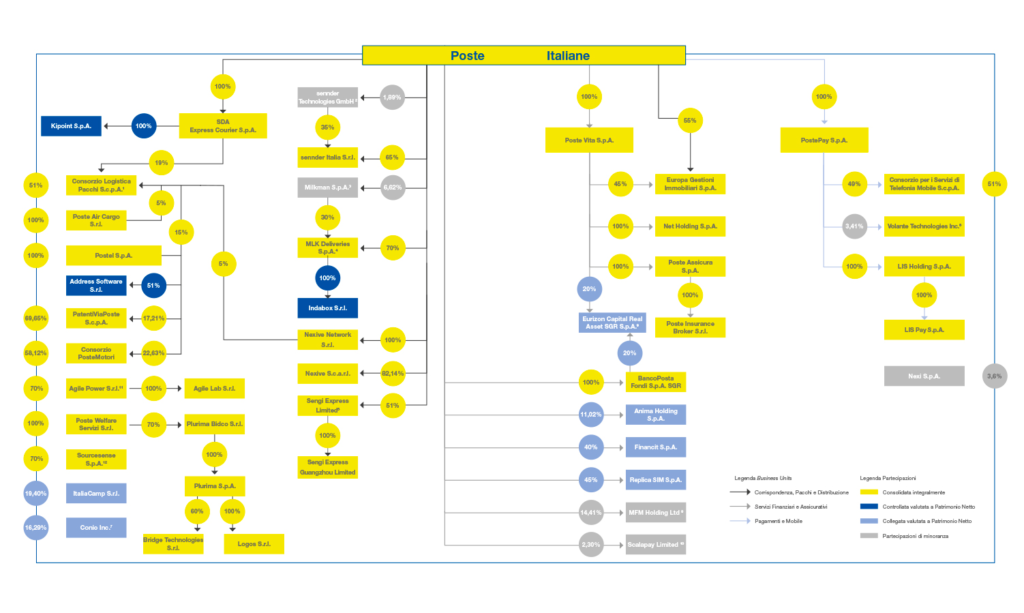

Postel S.p.A. è l’azienda che fa parte del Gruppo Poste Italiane specializzata nei servizi di stampa, gestione documentale e comunicazioni di marketing data-driven per le Imprese e la Pubblica Amministrazione. Al momento della scrittura di questo articolo le cariche principali sono occupati dai seguenti nominativi:

Presidente: Giovanni Ialongo

AD: Giovanni Fantasia

Consiglieri: Maria Elena Bisogni; Enrica Fabrizio; Guido Crozzoli

Lo statuto di Postel S.p.A. è reperibile cliccando sul file seguente.

Cosa sarebbe accaduto e le incongruenze

La Postel SpA sarebbe stata oggetto di data breach a seguito di un’infezione da ransomware da parte del gruppo Medusa; questo è essenzialmente quello che si riesce a dedurre dall’annuncio pubblicato ufficialmente sul portale del collettivo degli hacker. Tuttavia ci sono delle incongruenze tra il materiale pubblicato dalla gang Medusa e le informazioni riportate.

L’incongruenza legata alla sede

Nell’annuncio ufficiale del gruppo Medusa si afferma di aver colpito Postel SpA avente sede a Padova ma questo non può essere vero: la società Postel SpA ha sede in Roma mentre all’indirizzo di Via Ricerca Scientifica 5, Padova corrisponde una sede di Poste Italiane.

Per completezza è meglio precisare che il gruppo Postel SpA ha due sedi:

- Sede Legale: Viale Europa, 175 – 00144 Roma (RM)

- Sede Secondaria: Via Pionieri ed Aviatori d’Italia, 111-16154 Genova

L’incongruenza nella sede è importante per capire bene chi è stato realmente colpito dal data breach.

Indisponibilità del portale ma nessun annuncio ufficiale

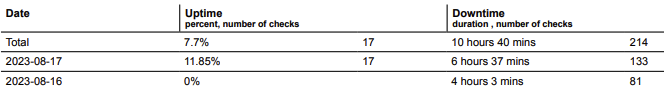

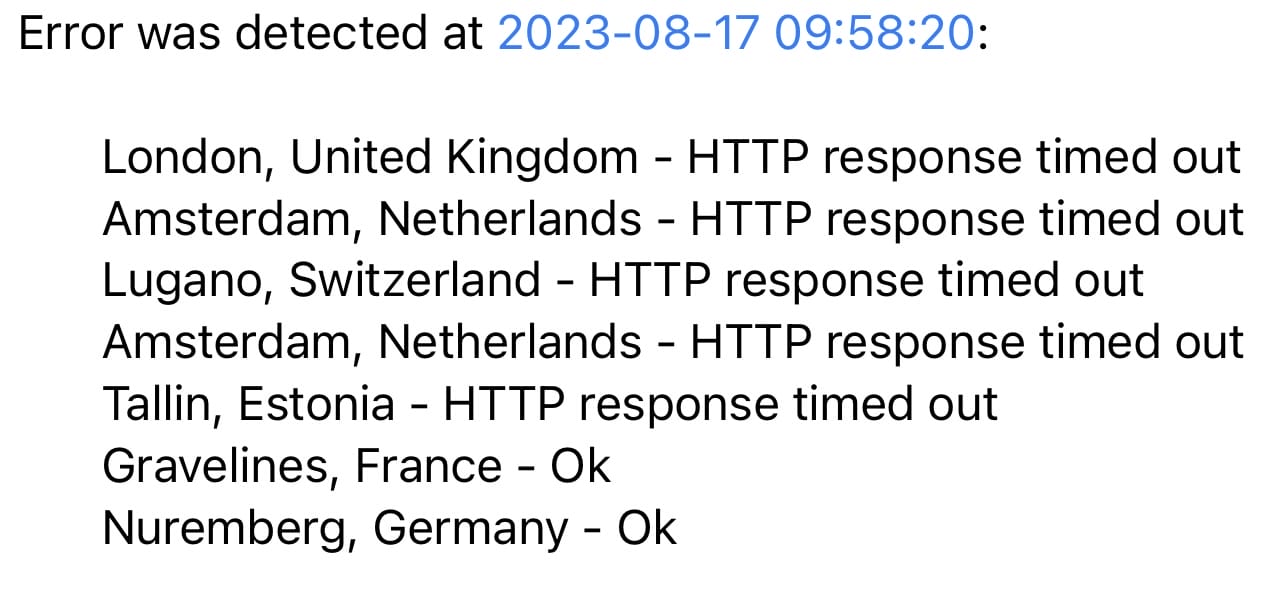

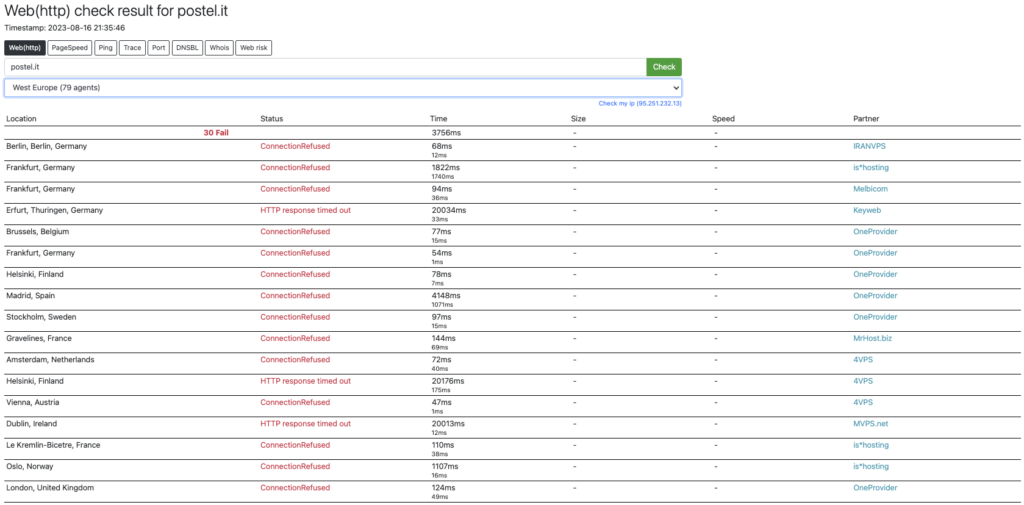

Il giorno 15 agosto il portale Postel SpA non è risultato raggiungibile per alcune ore e molti utenti su Twitter lo hanno segnalato. Il portale Red Hot Cyber ha pubblicato un articolo (a cura di Chiara Nardini) che si raccomanda di leggere. La Nardini ha effettuato un controllo sulla disponibilità del sito postel.it che sarebbe risultato effettivamente irraggiungibile.

Nel momento mentre scriviamo, il sito di Postel – come riportavamo all’inizio dell’articolo – risulta irraggiungibile, come riportato dall’analisi svolta tramite checkhost alle ore 22:45 del 15/08/2023.

Fonte: Red Hot Cyber

Il portale è tornato disponibile il giorno 16 agosto 2023 intorno alle ore 15:00 ma senza alcun avviso ufficiale sull’eventuale attacco hacker.

La conferma di AgID

Alcuni utenti hanno twittato la notizia e tra questi anche il ricercatore di sicurezza Claudio Sono che ha ottenuto da AgID una riposta al suo tweet.

La risposta di AgID è importante e fornisce un conferma ulteriore in merito all’evento tuttavia il blog ufficiale di Postel, alla data attuale (16 agosto 2023 ore 17:30) non riporta alcuna informazione in merito.

Documenti trafugati

Nel il materiale trafugato si può rinvenire:

- documenti di identità (carte d’identità, passaporti),

- attestati di idoneità,

- ricevute di acquisto,

- email con comunicazioni interne,

- documenti su contenziosi legali,

- file contenenti password di PEC e portali,

- attestazioni d’invalidità necessarie all’assunzione di dipendenti diversamente abili,

- carte di circolazione di motoveicoli,

- certificati medici e molto altro,

- denunce (per mobbing, per infortunio, etc…),

- materiale formativo (tra cui anche materiale sulla cybersecurity).

C’è anche la possibilità di farsi un’idea di alcuni clienti del gruppo e delle offerte commerciali che hanno ricevuto.

In alcuni casi sono stati archiviati dati personali dei dipendenti che potrebbero interessare persone esterne a Postel: c’è ad esempio un certificato di nascita e residenza oltre che esami istologici e documenti legati alla dichiarazione dei redditi. I documenti personali spesso riguardano i familiari dei dipendenti. Di seguito c’è un esempio dei file opportunamente cambiati per mantenere l’anonimato degli interessati:

\Personale\Documenti Digitali\Documenti di identita\Mamma\CF Mamma fronte.jpg \Personale\Documenti Digitali\Documenti di identita\Mamma\CF Mamma retro.jpg \Personale\Documenti Digitali\Tasse\Contabile pagamento acconto IMU.pdf \Personale\Documenti Digitali\Tasse\Copia F24.pdf \Personale\Documenti Digitali\Visite mediche\Dimissioni e Istologico.pdf

In merito alla presenza di dati personali sui sistemi aziendali è opportuno spiegare che essa è pressoché fisiologica. Negli uffici si lavora normalmente 8 ore diurne nelle quali è scontato dover risolvere anche qualche problematica personale. Per questa ragione non c’è da meravigliarsi se i dipendenti hanno lasciato sui sistemi di Postel SpA documenti di carattere non lavorativo. Tra l’altro spesso si ha la percezione che i sistemi informatici dei luoghi di lavoro siano più sicuri di quelli domestici.

Considerazioni sull’origine dei file

Molti documenti provengono da archivi di dipendenti della Postel, ad esempio un dipendente dell’area Affari legali della sede di Genova, ma anche un impiegato della Gestione Servizi e-procurement sempre della sede di Genova, ma anche archivi di utenti “dismessi” come risulta dall’elenco dei file sottratti.

Il percorso dei file riportato all’interno dell’elenco merita una riflessione. Generalmente un databreach che affligge uno o più utenti ha, come percorso, nomeutente/cartella/… ad esempio il percorso potrebbe essere:

Users\nome.cognome\Download\2022\nomedelfile.docx

Tuttavia la struttura di questo elenco file è leggermente differente, il che fa sorgere la domanda su quale sistema sia stato oggetto di attacco e, di conseguenza, quali fossero le credenziali di accesso della persona che è stata vittima del ransomware. La struttura è la seguente:

Main_Group\Finanza\sottocartelle\... Main_Group\Fiscale\sottocartelle\... Main_Users\Users\nome.cognome\sottocartelle\...

Tuttavia nella lista ad un certo punto compare il seguente percorso

Main_Users\Utenti dismessi\nome.cognome\sottocartelle\...

Il fatto che si abbia avuto accesso a tutte le cartelle potrebbe indicare (ma si è nel campo delle ipotesi) che non vi fosse una segmentazione degli accessi per gli utenti che accedevano al repository dati: ciò significa che, chiunque accedeva al repository, poteva andare indistintamente nella parte Main_Group, così come nella parte Main_Users e leggere i file di tutti. Ciò normalmente non dovrebbe essere possibile.

Un altra possibilità (ma si ripete il fatto che si è nel campo delle ipotesi) è che l’infezione sia stata trasmessa da un client a dominio ad un server domain controllore non opportunamente configurato e protetto, e che questo abbia permesso l’esfiltrazione delle informazioni dai sistemi.

Conclusioni

Il caso Postel in apparenza è l’ennesimo data breach andato a buon fine ma classificarlo in questo modo significherebbe trascurare alcuni aspetti che invece meritano una riflessione e, per questa ragione, è importante (e giusto) dettagliare un po’ di più queste conclusioni. Il data breach a Postel è una storia di insuccesso nella comunicazione esterna e interna: ci sono stati dei ritardi, delle inesattezze, delle approssimazioni che non sarebbero dovute esserci.

Il data breach a Postel è una storia di parziale successo, perchè i dati trafugati sono stati resi inaccessibili ma sono stati anche ripristinati e questo significa che il danno non è stato completamente devastante. Bisogna oggettivamente riconoscere che sarebbe potuta andare ancora peggio e, se non è andata in questa maniera, è perchè “qualcuno” ha progettato “qualcosa” che ha funzionato anche se non del tutto. Il data breach a Postel è una storia di dipendenti di cui si è parlato poco e forse male: con approssimazione. Qualcuno si è limitato a scrivere che non dovevano tenere file personali sui sistemi aziendali come se quello fosse il problema.

Certamente c’è stato un problema di comunicazione interno ed esterno: la comunicazione è essenziale. Bisogna essere chiari, non drammatizzare o esagerare. Non fare terrorismo psicologico nei comunicati ma questo non vale solo per Postel, vale per tutti e vale soprattuto per gli editoriali scritti con lo scopo di avere clic e vendere pubblicità. Articoli dai titoli sensazionalistici scritti in modo irresponsabile senza pensare alle conseguenze che avrebbero potuto avere su clienti e dipendenti. La comunicazione è importante: scegliere le fonti di comunicazione corretta è fondamentale ed è una responsabilità di noi professionisti esterni evitare di cedere alla polemica o alla drammatizzazione dei fatti.

Vi è poi un problema con i social divenuti un concentrato di tutto e niente: dove un perfetto sconosciuto, che fa altro nella vita, passa dall’essere il massimo esperto di calcio, all’essere il massimo esperto di sicurezza informatica. Scrivendo tweet senza senso su tecniche di attacco che non stanno nè in cielo nè in terra e mentre gli esperti lo ignorano, altri meno esperti si convincono che possa anche avere ragione.

In questa vicenda ci sono più conclusioni che si possono trarre:

- Le organizzazioni devono imparare a comunicare davvero sia all’interno che all’esterno. Capendo che i dipendenti sono la forza dell’azienda e meritano il giusto rispetto con una comunicazione completa e realmente trasparente.

- Le fonti di informazione vanno scelte con cura, trascurando i titoli sensazionalistici e scegliendo quelle più asettiche e corrette. La comunicazione è essenziale nel momento di crisi, può fare la differenza tra una buona reazione e una scomposta e negativa.

- L’infallibilità nella vita non esiste, figuriamoci in informatica: è importante imparare ad agire tempestivamente ed in modo organizzato, perché le conseguenze potrebbero sfuggire al controllo. La formazione del personale è essenziale.

A Postel S.p.A. l’augurio di rialzarsi il prima possibile da questa situazione, imparando dai propri errori. A noi esterni l’augurio di continuare a fare il nostro lavoro sempre meglio e in modo sempre più puntuale e rispettoso ricordando una frase di Henry Ford: solo chi non osa, non sbaglia.

Aggiornamenti

16/08/2023-Portale irraggiungibile

Alle ore 21:35 il sito www.postel.it non risulta raggiungibile nè dall’Italia, nè da altri paesi.

17/08/2023-Portale nuovamente raggiungibile

Alle 08:40 il portale postel.it torna raggiungibile dopo oltre 10 ore di indisponibilità, per quanto non per tutti i paesi. Tuttavia, nonostante la ripresa del servizio, si sono susseguiti numerosi momenti di irraggiungibilità del portale.

Sul portale ancora non risultano informazioni in merito all’attacco hacker, nè sull’home page, nè all’interno del blog e nemmeno su Twitter.

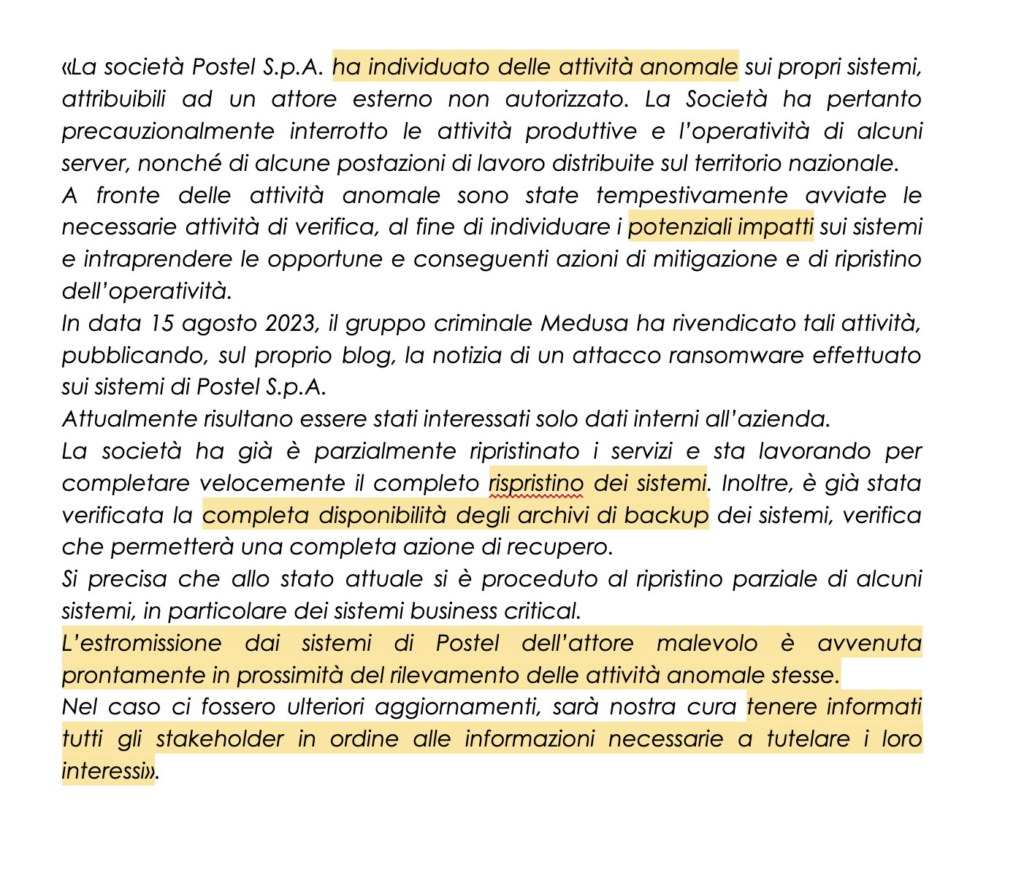

18/08/2023-Il comunicato di Postel S.p.A.

In data odierna il gruppo Postel S.p.A. ha pubblicato un comunicato molto discusso su internet. Il testo viene riportato integralmente di seguito.

La società Postel S.p.A. ha individuato delle attività anomale sui propri sistemi, attribuibili ad un attore esterno non autorizzato. La Società ha pertanto precauzionalmente interrotto le attività produttive e l’operatività di alcuni server, nonché di alcune postazioni di lavoro distribuite sul territorio nazionale. A fronte delle attività anomale sono state tempestivamente avviate le necessarie attività di verifica, al fine di individuare i potenziali impatti sui sistemi e intraprendere le opportune e conseguenti azioni di mitigazione e di ripristino dell’operatività. In data 15 agosto 2023, il gruppo criminale Medusa ha rivendicato tali attività, pubblicando, sul proprio blog, la notizia di un attacco ransomware effettuato sui sistemi di Postel S.p.A. Attualmente risultano essere stati interessati solo dati interni all’azienda. La società ha già parzialmente ripristinato i servizi e sta lavorando per completare velocemente il completo ripristino dei sistemi. Inoltre, è già stata verificata la completa disponibilità degli archivi di backup dei sistemi, verifica che permetterà una completa azione di recupero. Si precisa che allo stato attuale si è proceduto al ripristino parziale di alcuni sistemi, in particolare dei sistemi business critical. L’estromissione dai sistemi di Postel dell’attore malevolo è avvenuta prontamente in prossimità del rilevamento delle attività anomale stesse. Nel caso ci fossero ulteriori aggiornamenti, sarà nostra cura tenere informati tutti gli stakeholder in ordine alle informazioni necessarie a tutelare i loro interessi.

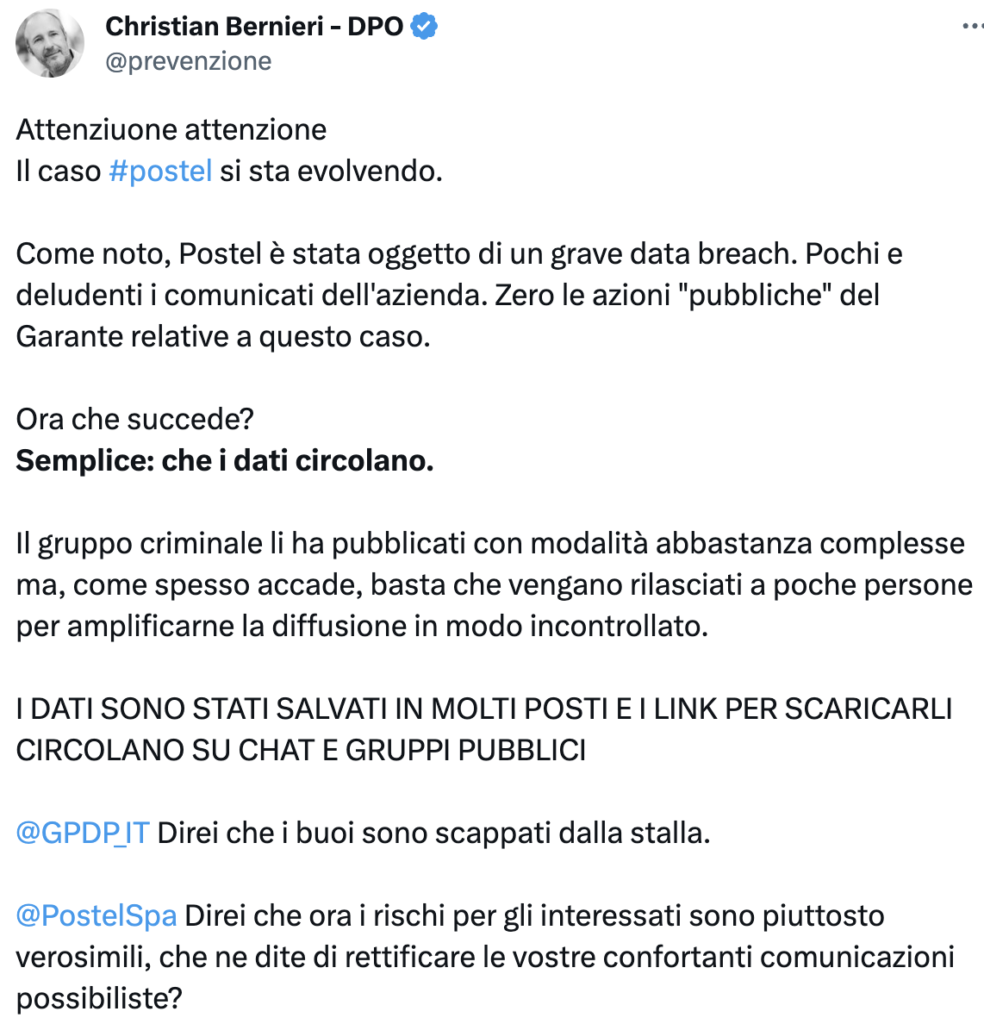

Il comunicato è stato oggetto di molte critiche, tra le più interessanti vi è quella del DPO Christian Bernieri su Twitter. Bernieri scrive una cosa importante nel suo Tweet:

Il vero problema, a cui non si fa nemmeno cenno, è il fatto che I DATI SONO STATI COPIATI, CHE ADESSO SONO NELLA PIENA DISPONIBILITÀ DEI CRIMINALI E CHE SARANNO CERTAMENTE PUBBLICATI E LIBERAMENTE ACCESSIBILI ENTRO POCHI GIORNI. Solitamente accade anche dell’altro. Quei dati saranno usati direttamente dagli stessi criminali che li hanno rubati per attività mirate e altamente personalizzate ed efficaci: attacchi, truffe, furti di identità, estorsioni e quant’altro la peggiore mente umana possa partorire.

Bernieri ha ragione: il problema è che i dati sono stati copiati, che tra questi probabilmente non ci sono solo dati dei dipendenti e che la natura di questi dati include quelli di categoria particolare. È grave che non ve ne sia chiara menzione nel comunicato.

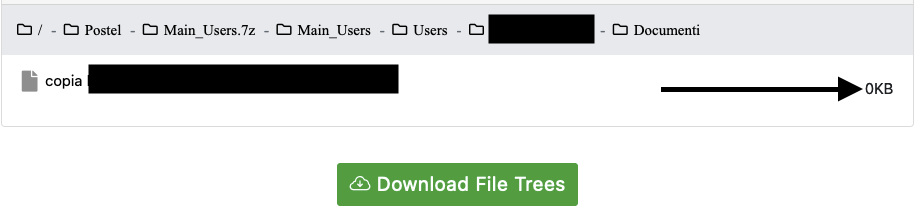

22/08/2023 – Possibile presenza di file corrotti negli archivi

Manca un giorno e 18 ore circa alla pubblicazione dei dati ed è importante notare che alcuni file dell’elenco CSV potrebbero essere stati corrotti durante l’esfiltrazione. Osservando l’elenco ci sono file che non hanno la dimensione e, andando tra le cartelle pubblicate dagli hacker, tali file risulterebbero pesare 0 KB. Un esempio è riportato di seguito.

È opportuno notare che per avere la sicurezza totale di questo dato, occorrerebbe eseguire una verifica a campione di quei file: sarebbero 6646 i file senza l’indicazione di spazio e che potrebbero risultare corrotti.

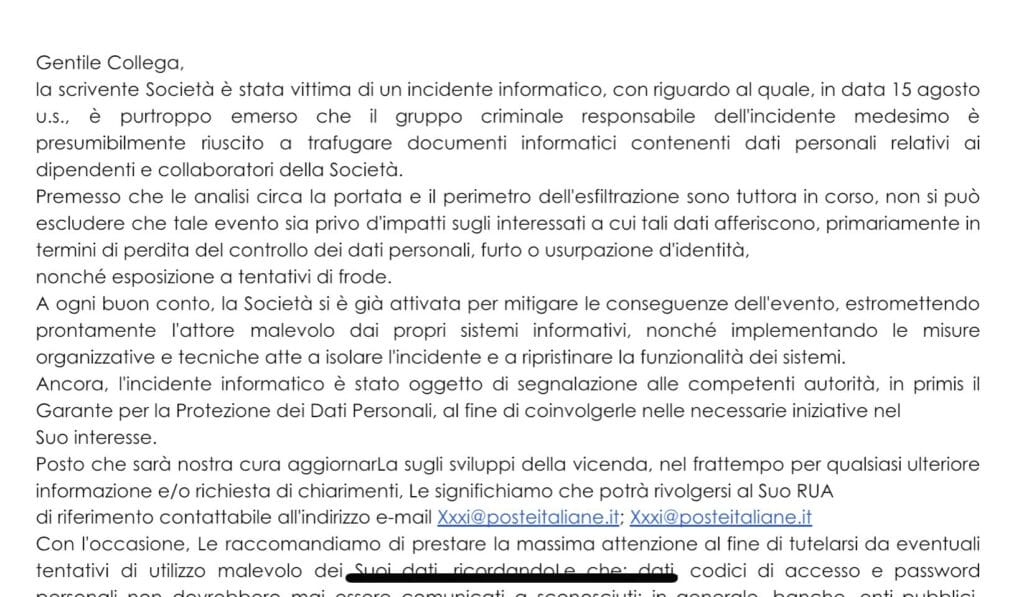

22/08/2023 – Comunicazione interna di Postel ai dipendenti

Il 22 agosto è stata pubblicata la comunicazione interna ai dipendenti di Postel S.p.A. La comunicazione è stata oggetto di molte critiche perchè considerata troppo generica, possibilista e poco incline a fare chiarezza.

Fermo restando l’intento di non creare polemica su un argomento delicato e sul quale ci sono già molte discussioni in atto (segnalo quella su Twitter dell’Avv. Bernieri), è necessario chiarire alcune cose in merito a questo modo di comunicare: è bene premettere che i dipendenti di un’organizzazione devono conoscere con completezza e semplicità quanto accaduto e analizzando il testo è possibile notare alcune frasi che sarebbe stato meglio evitare o correggere.

Purtroppo è emerso che il gruppo criminale responsabile dell’incidente medesimo è presumibilmente riuscito a trafugare documenti informatici contenenti dati personali relativi a dipendenti e collaboratori della società.

Questa informazione non è presumibile (probabile), è certa come sono certi gli elenchi di file e cartelle pubblicati sul portale: i dati legati alle attività svolte con i clienti riguardano anche loro e i clienti non sono collaboratori della società; possono esserlo i fornitori ma non i clienti.

A ogni buon conto, la Società si è già attivata per mitigare le conseguenze dell’evento, estromettendo prontamente l’attore malevolo dai propri sistemi informativi, nonché implementando le misure organizzative e tecniche atte a isolare l’incidente e a ripristinare la funzionalità dei sistemi.

Non c’è stata nessuna pronta estromissione. L’infezione è avvenuta, i dati sono stati esfiltrati e resi indisponibili mediante crittografia da parte del collettivo hacker Medusa. La pronta estromissione avrebbe impedito il verificarsi del fenomeno. La pronta estromissione avrebbe impedito l’esfiltrazione dei file, e pù in generale il verificarsi del data breach.

Meglio, quindi, evitare di fornire dati personali, soprattutto di tipo bancario, attraverso tali canali; se si ricevono messaggi sospetti, è bene non cliccare sui link in essi contenuti e non aprire eventuali allegati, che potrebbero contenere virus o programmi trojan horse capaci di prendere il controllo di PC e smartphone. Spesso dietro i nomi di siti apparentemente sicuri si nascondono link a contenuti non sicuri.

Questa frase può risultare esagerata e il rischio è quello di far preoccupare eccessivamente gli utenti meno esperti. Giova anche ricordare che nel GDPR c’è l’articolo 12 che si incarica di occuparsi di “Informazioni, comunicazioni e modalità trasparenti per l’esercizio dei diritti dell’interessato”.

24/08/2023 – Pubblicazione dei dati

Oggi, 24 agosto 2023, è il giorno della pubblicazione dei dati da parte di Medusa. Questo blog non pubblicherà documenti circa le evidenze ma si limiterà a confermarne l’effettivo rilascio pubblico. Nel frattempo si fa notare una cosa interessante. Nel corso di questi giorni Medusa ha apportato una correzione alla descrizione di Postel. Si riportano le differenze.

Alle 14:09 i file di Postel S.p.A. sono teoricamente liberi ma, di fatto, è necessario acquisire Tox Chat e inserire l’identificativo che gli hacker forniscono. Tox è un sistema di messaggistica crittografato per le comunicazioni sicure.

30/08/2023-Divulgazione dei dati mediante Telegram

Da un tweet di Claudio Sono si apprende che gli archivi che il collettivo Medusa rilasciava “in modo controllato”, potrebbero essere in circolazione all’interno dei gruppi Telegram. Giustamente, come fa notare anche il DPO Christian Bernieri su Twitter, l’azienda dovrebbe aggiornare la comunicazione fatta precedentemente ai dipendenti.

4 Responses

Finalmente una lucida analisi di questo ennesimo data breach. Complimenti per competenza e professionalità. Si percepisce che l’articolo sia stato redatto da un docente universitario e non da un social media manager in cerca di facili click.

La ringrazio molto Elisabetta. Ritengo che la “polemica sterile” non sia necessaria nè costruttiva, anzi penso che in un momento critico come un data breach sia necessario provare a fare chiarezza. Grazie infinite per il suo commento!

Salve,

sono un dirigente sindacale di una delle sei organizzazioni sindacali firmatarie di Ccnl di Poste Italiane e ogni venerdì sera dalle ore 19:30 alle 20:30, da tre anni a questa parte, vado in onda con una diretta streaming che si chiama #altrocheTG, una sorta di controinformazione rispetto al TG Poste in cui però, insieme ad ospiti qualificati, affronto le varie tematiche del lavoro, sindacali, nonché le diverse problematiche che interessano la nostra azienda.

A tal proposito, la contatto perché vorrei avere maggiori notizie e soprattutto, capire meglio ciò che è accaduto a Postel nei giorni scorsi.

Il mio intento è, dopo aver letto lo scialbo (uso un eufemismo) comunicato aziendale, che possano esserci gravi ricadute sulla tenuta aziendale e di conseguenza sugli assetti occupazionali.

Postel è stata già oggetto negli anni scorsi di riorganizzazioni aziendali e come potrete ben immaginare, contraccolpi di grande rilevanza, per un colosso come Poste Italiane che gestisce gran parte dei risparmi degli italiani, potrebbero essere molto pericolosi se pensiamo che ad essa è collegata Cassa Depositi e Prestiti, il portafoglio d’Italia.

Vorrei anche capire e spiegare alla numerosa platea di lavoratori che ci seguono ogni settimana, le responsabilità e le negligenze, qualora ve ne fossero, dei responsabili aziendali. D’altronde, hanno ottenuto la certificazione ISO 37301 ovvero il sistema di gestione della compliance che ricomprende anche il GDPR.

Per giunta, li hanno già beccati altre volte per violazioni alla normativa AML, nonché reati presupposti per l’applicazione del D.Lgs. 231/2001 sulla responsabilità degli enti.

Qualora emergessero delle ulteriori evidenti violazioni o attività non conformi alle normative in materia, dato che queste certificazioni vanno nell’estratto camerale, si configurerebbe anche il reato di falso in comunicazioni societarie, per cui ci andrebbe di mezzo anche il CFO perché è lui che deve verificare la veridicità delle comunicazioni societarie.

Poi, ad essere pignoli, c’è da tirare dentro oltre al DPO, anche il responsabile della compliance, l’organismo di controllo ex 231/2001, l’internal Auditing, i membri del CDA con funzioni di controllo, tutti i responsabili dell’area IT e molti altri.

Insomma, sarebbe una vera sciagura.

Pertanto, auspicando una sua risposta e un suo cenno di assenso a partecipare ad una diretta (decida lei data e orario tanto fino a fine agosto siamo fermi, quindi sarebbe un’edizione straordinaria), la ringrazio anticipatamente porgendole cordialità.

Gent.mo Dott. L’Abbate,

innanzitutto grazie per il suo commento e la sua richiesta. Purtroppo non sono in grado di fornire le informazioni di cui ha bisogno: se da una parte tutti noi sappiamo che si è trattato di un data breach causato da un ransomware del collettivo Medusa, dall’altra non siamo al corrente dei dettagli dell’infezione e delle misure di sicurezza implementate (o non implementate) da Postel. Si tratta di informazioni di dettaglio che sono importanti non solo per determinare le responsabilità, ma soprattutto per determinare la dinamica di quanto è accaduto. È una situazione nella quale è necessaria cautela sia per rispetto dei dipendenti (che giustamente sono vittima dell’attacco), sia per chi sta operando cercando di supportare Postel (tecnici, autorità come AgID o lo stesso ufficio del Garante). Senza informazioni precise diventa impossibile fornire l’adeguato supporto di cui necessità; tuttavia il Suo commento e la Sua richiesta potrebbero essere letti da persone più adeguatamente informate e che, nel caso, potranno rispondere direttamente qui.

La ringrazio nuovamente per il suo messaggio e la saluto cordialmente.

Edoardo Limone