In queste ore si scrive molto dell’imponente attacco ransomware che il gruppo REvil ha condotto ai danni dell’azienda Kaseya. Cerchiamo di capire cosa è successo e perchè questo attacco è ritenuto particolarmente importante.

Cosa è successo

Il gruppo hacker REvil, celebre per aver attaccato grandi aziende nel mondo, ha lanciato con successo un attacco alla società Kaseya. La compagnia è nota per aver sviluppato un software per la gestione dei dispostivi IT chiamato VSA. Il 2 luglio 2021, intorno alle 4:00 PM l’azienda ha pubblicato un avviso sul proprio portale.

We are investigating a potential attack against the VSA that indicates to have been limited to a small number of our on-premises customers only. We have proactively shut down our SaaS servers out of an abundance of caution.

Poco dopo è apparso chiaro che il potenziale attacco era una sofisticata offensiva che sfruttava il software VSA per distribuirsi sui vari server sotto monitoraggio del software. L’attacco, sviluppato dal gruppo REvil, sfrutta i ransomware come tipologia di minaccia.

Contromisure

Mentre l’azienda Kaseya procede nella verifica ed eventuale bonifica dei server (in particolare degli on-premises VSA Servers), molti clienti hanno richiesto un tool di verifica dello stato di salute delle macchine di loro utilizzo. L’azienda ha rilasciato questo tool nella notte tra il 3 e il 4 luglio, inoltre l’azienda ha allertato l’FBI in modo da ottenere maggior efficacia nelle indagini.

We have engaged with the FBI and are working with them on an incident-handling process for our worldwide customers impacted by the cyberattack.

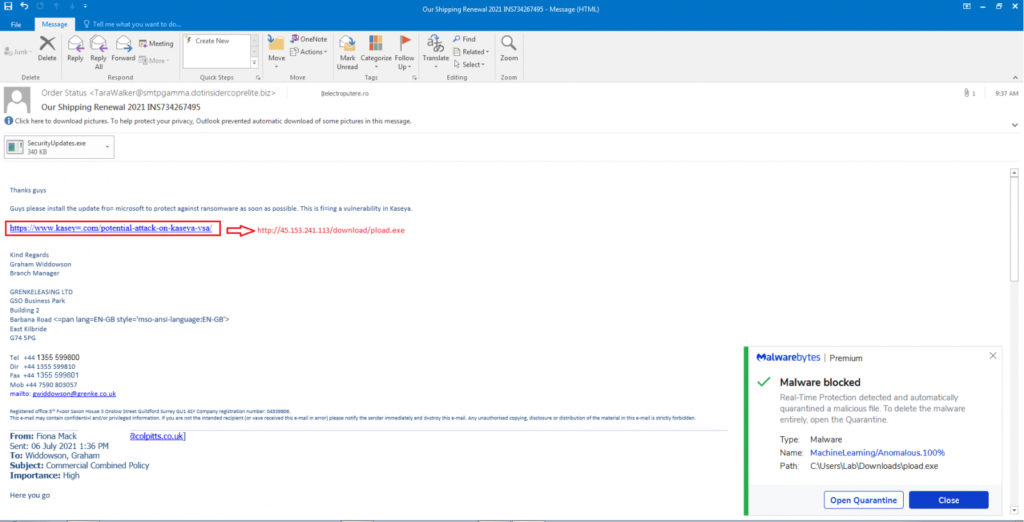

Chiaramente gli esperti di sicurezza della Kaseya hanno anche invitato i clienti a diffidare da email che invitano a cliccare su link poiché potrebbero essere comunicazioni contraffate. La situazione è quindi molto complessa e particolarmente delicata. Tenete presente che dei circa 40.000 clienti di Kaseya non tutti usano il software VSA ma che, ad esempio, in Svezia circa 500 negozi della catena COOP hanno chiuso per problemi informatici. Il bollettino ufficiale aggiornato è reperibile qui.

Perché questo attacco è importante

Cominciamo con il far notare che questo attacco è avvenuto il 4 luglio: giorno dell’indipendenza americana, in cui tra l’altro molti uffici sono chiusi e molte attività procedono a “scartamento ridotto”.

Il gruppo REvil ha base in Russia e questa sarebbe l’ennesima offensiva contro gli Stati Uniti. L’attacco di Kaseya non deve essere valutato nella sua singolarità, ma in quadro geopolitico di frizioni tra USA e Russia. Per capire meglio questi attriti è sufficiente ricordare che durante il G7 del 2021 è stato espressamente alla Russia di ostacolare gli attacchi ransomware provenienti dal Paese e diretti verso Europa e Stati Uniti. I ransomware sono una minaccia che, da anni, è cresciuta in intensità e frequenza. Ha la capacità di limitare, se non di fermare, la produttività di aziende di qualsiasi dimensione: fanno scuola casi come quelli della Colonial Pipeline.

In questo caso gli Stati Uniti subiscono un ulteriore grande colpo sul piano informatico poiché il rischio di contagio non è limitato alla sola azienda Kaseya ma ai clienti che fanno uso di server SaaS e dei clienti on-premise. La contagiosità diviene quindi così tanto rilevante da aver obbligato la Kaseya ad uno spegnimento forzato di servizi e sistemi per evitare la perdita di controllo.

Aggiornamenti

Aggiornamento del 7 luglio 2021

Come era prevedibile alcuni gruppi hacker stanno cercando di sfruttare la coda dell’attacco a Kaseya per inoculare ulteriori minacce sotto forma di finti aggiornamenti di sicurezza del prodotto Kaseya VSA. In particolare inoculando il Cobal Strike.

Cobalt Strike is a paid penetration testing product that allows an attacker to deploy an agent named ‘Beacon’ on the victim machine. Beacon includes a wealth of functionality to the attacker, including, but not limited to command execution, key logging, file transfer, SOCKS proxying, privilege escalation, mimikatz, port scanning and lateral movement. Beacon is in-memory/file-less, in that it consists of stageless or multi-stage shellcode that once loaded by exploiting a vulnerability or executing a shellcode loader, will reflectively load itself into the memory of a process without touching the disk. It supports C2 and staging over HTTP, HTTPS, DNS, SMB named pipes as well as forward and reverse TCP; Beacons can be daisy-chained. Cobalt Strike comes with a toolkit for developing shellcode loaders, called Artifact Kit.

Fonte: Malpedia

Lo scopo di questi attacchi è ottenere ed esfiltrare dati da compagnie che ritengono di essere state colpite dall’attacco di Kaseya e, in modo poco accurato, cadere nel phishing che sta girando in queste ore.

Aggiornamento del 6 luglio 2021

Kaseya ha dichiarato in una nota pubblicata da GlobeNewsWire alcuni numeri in merito all’attacco da parte del gruppo REvil.

The attack had limited impact, with only approximately 50 of the more than 35,000 Kaseya customers being breached.

Many of Kaseya’s customers are managed service providers, using Kaseya’s technology to manage IT infrastructure for local and small businesses with less than 30 employees, such as dentists’ offices, small accounting offices and local restaurants. Of the approximately 800,000 to 1,000,000 local and small businesses that are managed by Kaseya’s customers, only about 800 to 1,500 have been compromised.

Viene altresì confermata la partecipazione di FBI, CISA e il Department of Homeland Security oltre che la Casa Bianca.

Si conferma che anche alcune aziende italiane sono state rimaste indirettamente colpite dall’attacco a Kaseya. Una di queste è il gruppo Miroglio di Alba. Uno dei fornitori, infatti, sfrutterebbe le tecnologie di Kaseya rimanendo quindi coinvolta nei vari malfunzionamenti. Un altro esempio che potrebbe essere stato colpito è la società Achab che ha riportato un comunicato apposito ai suoi clienti.

Achab distribuisce software e soluzioni che permettono alle PMI italiane di costruire infrastrutture ICT

Sarebbe invece di 70.000.000 di dollari il riscatto per sbloccare tutte le realtà imprenditoriali clienti di Kaseya e potenzialmente colpite dall’attacco.

The hackers who claimed responsibility for the breach have demanded $70 million to restore all the affected businesses’ data, although they have indicated a willingness to temper their demands in private conversations with a cybersecurity expert and with Reuters.

Reuters (link)

Aggiornamento del 5 luglio 2021

Dalle informazioni pubblicate in rete sembrerebbero evidenti due cose:

- Gli hacker non avrebbero esfiltrato i dati dei clienti di Kaseya e colpiti dal ransomware.

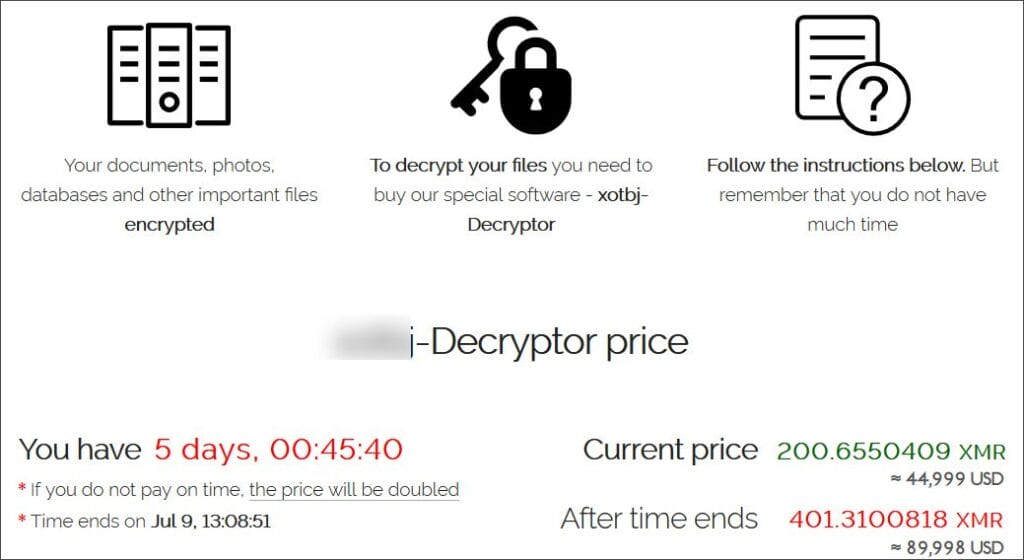

- Le offerte per gli “individual encrypted file extension found on a victim’s network” oscillerebbero tra i 40.000 e i 45.000 dollari.

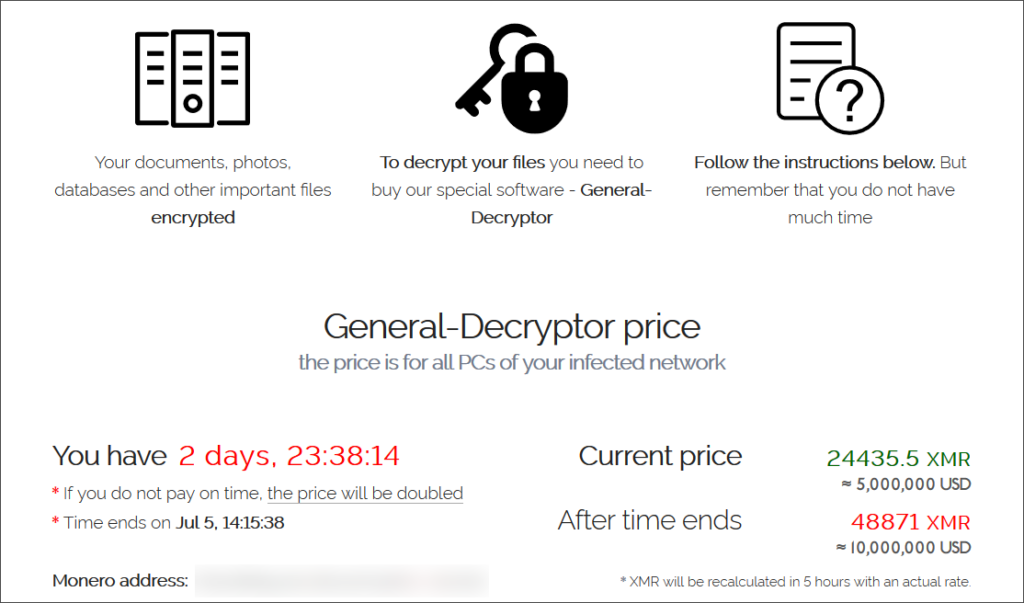

L’offerta per sbloccare l’intera rete ammonterebbe invece a molto di più: 5.000.000 di dollari se pagati entro lo scadere del tempo, mentre sarebbero raddoppiati a 10.000.000 dopo il termine ultimo (5 luglio alle 14:15:38).