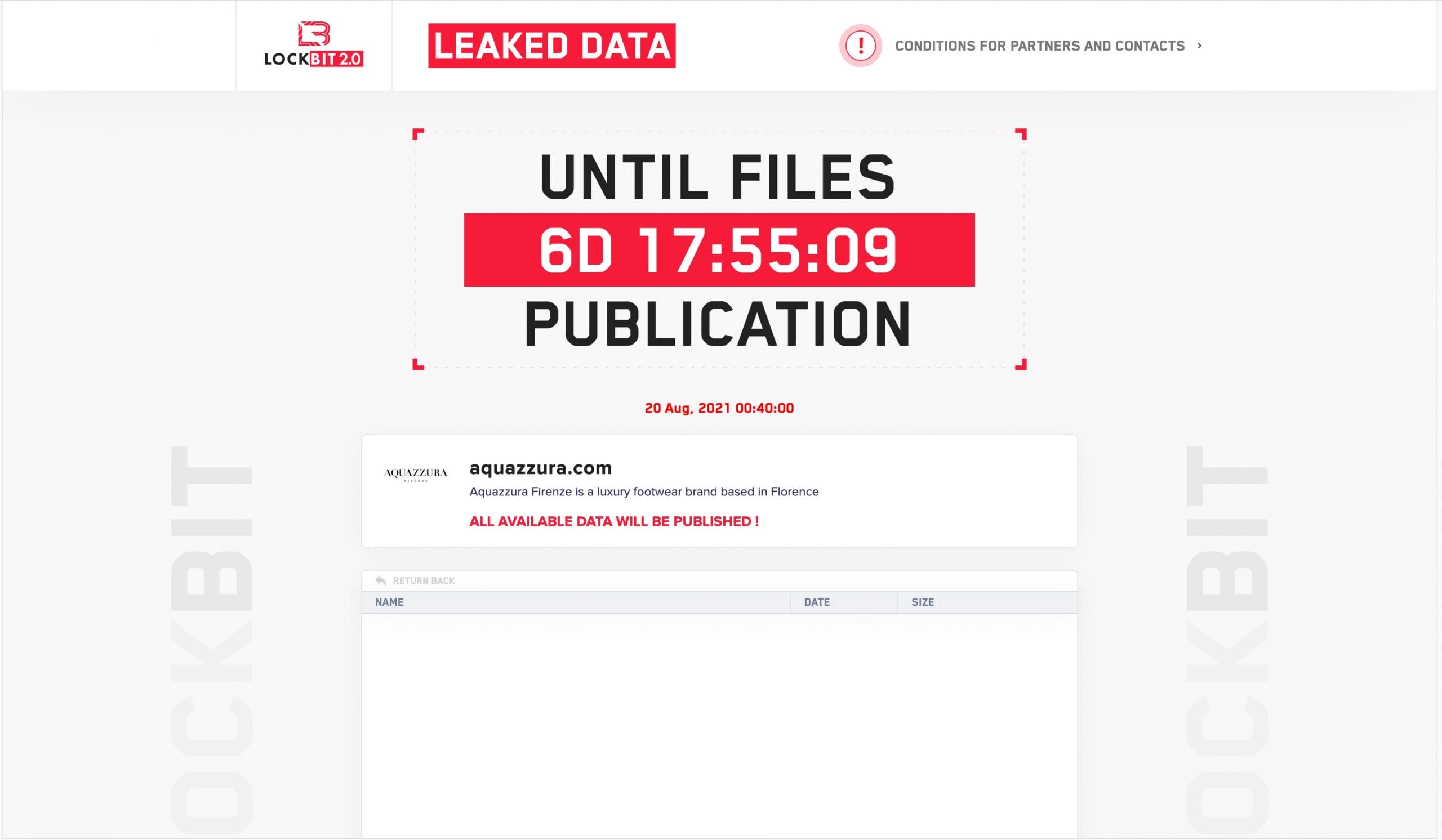

Ransomware e backup: cosa tenere presente

La faccenda della Regione Lazio ha riportato in auge discussioni legate alle modalità di esecuzione dei backup. È quindi importante fare chiarezza in merito ad alcuni aspetti nevralgici delle strategie

La faccenda della Regione Lazio ha riportato in auge discussioni legate alle modalità di esecuzione dei backup. È quindi importante fare chiarezza in merito ad alcuni aspetti nevralgici delle strategie

Un’estate all’insegna di tanti record, non tutti memorabili a dire il vero perchè tra questi c’è anche quello legato ai ransomware.

In data 1 agosto 2021, alle ore 10:03, la Regione Lazio ha informato di un potente attacco hacker che avrebbe messo in crisi i sistemi informatici dedicati all’erogazione dei servizi

Il 6 luglio in Germania (per l’esattezza in Sassonia), un attacco hacker ha bloccato l’amministrazione locale.

Si parla di cloud nazionale ma spesso dietro questo termine si celano problematiche ben più complesse rispetto a quelle tecniche ed infrastrutturali. Un recente intervento a RadioSkyLab mi ha dato

In queste ore si scrive molto dell’imponente attacco ransomware che il gruppo REvil ha condotto ai danni dell’azienda Kaseya. Cerchiamo di capire cosa è successo e perchè questo attacco è

Anche la Mercedes Benz USA (MBUSA) ha subito un data breach ai danni di oltre un milione e seicentomila utenti.

Il 23 giugno 2021 è morto John McAfee creatore del celebre sistema antivirus e, prima ancora, creatore di virus. La morte di John McAfee è stata accompagnata da una sinistra

L’azienda Sol Oriens, contractor per le armi nucleari degli Stati Uniti, è stata vittima di un attacco ransomware da parte del collettivo REvil.

Il gruppo Audi Volkswagen è stato vittima di un attacco che ha esposto i dati di oltre 3 milioni di utenti. L’origine del problema sarebbe stato un accesso da parte

L’FBI ha annunciato di esser riuscito a recuperare parte del riscatto pagato dalla Colonial Pipeline al gruppo hacker DarkSide a seguito del blocco dei sistemi dell’oleodotto petrolifero.

Lo scudo del GDPR è stato contestato, amato, osservato, imitato ma cosa accade fuori da “casa nostra”. Cerchiamo di fare un quadro di alcune delle situazioni più rilevanti.

Ieri, 14 maggio 2021, il servizio sanitario irlandese (HSE – Health Service Executive) è stato colpito e bloccato da un ransomware. Vediamo cosa è successo.

Sono stati i 26.000 sostenitori dell’esame di avvocato ad essere vittima di un grave data breach che ha colpito i sistemi del Ministero di Giustizia e che ha esposto a

Qualche giorno fa, precisamente il 9 maggio 2021, l’oleodotto petrolifero Colonial Pipeline ha subito un’interruzione di servizio a causa di un attacco hacker. Con 8.800 km di lunghezza, l’oleodotto fornisce

L’azienda farmaceutica Zambon ha subito un attacco hacker che, da quanto si apprende dai giornali, avrebbe comportato uno stop cautelativo delle linee di produzione. Sembrerebbe che non ci siano conseguenze

Il caso Axios, l’azienda che ha subito un attacco ransomware e che gestiva i registri elettronici degli studenti di molte scuole italiane, ha fatto salire alla ribalta un argomento su

Affrontiamo un tema che, in questi mesi di pandemia, sta tornando rapidamente in auge: il voto elettronico e la sua realistica fattibilità. Affronteremo il tema nel modo più obiettivo e

Sarà senza dubbio un fatto culturale, oppure economico, quello che spinge molte aziende a non aggiornare i sistemi informatici in loro possesso. Solo che nel caso Exchange questo sta portando

Ultimamente si sta nuovamente sviluppando l’argomento intorno alla gestione delle tecnologie informatiche: c’è che sostiene che sia un aspetto prettamente legato alla tecnica ma lo scenario è ben più complesso

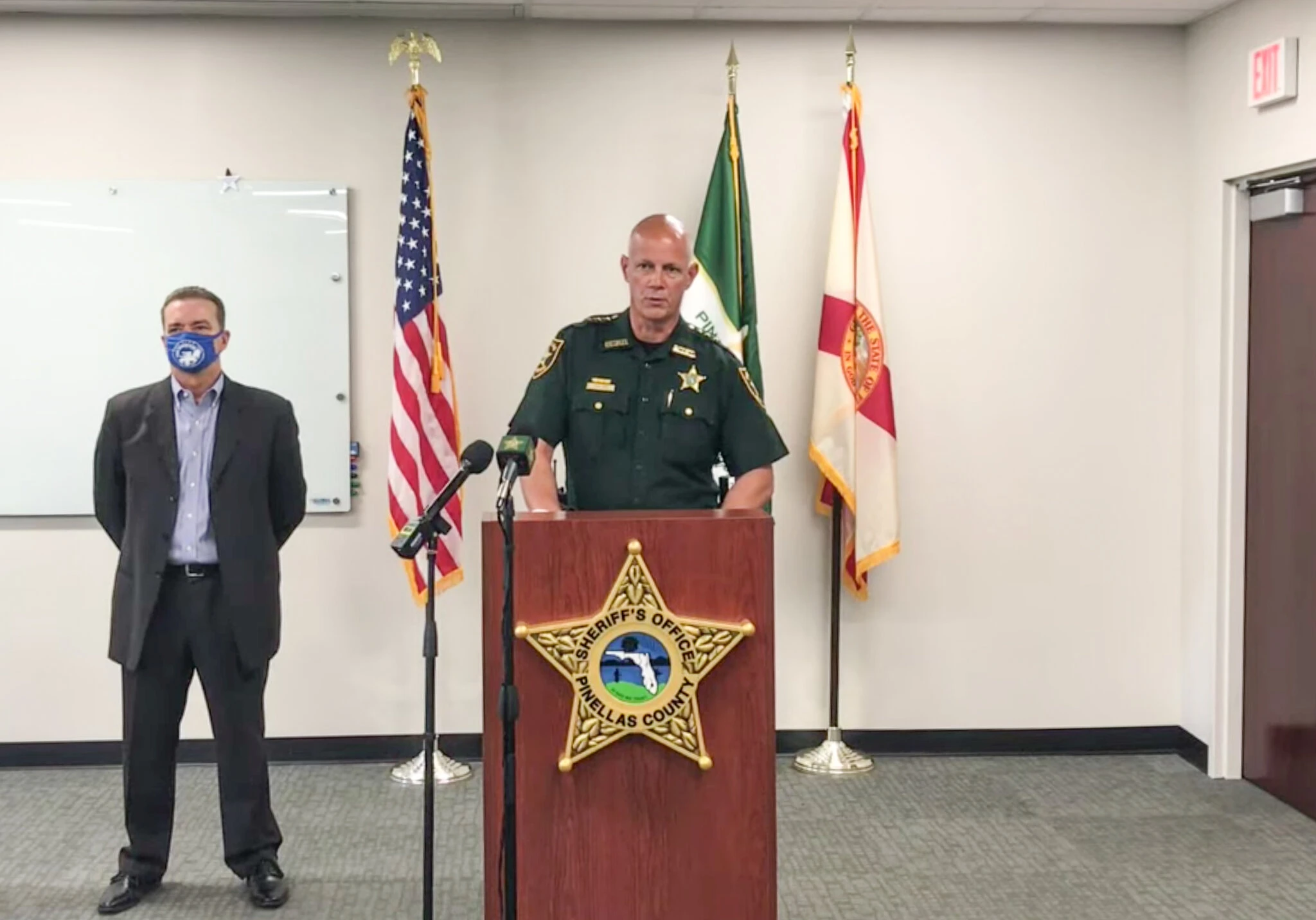

La Contea di Pinellas (in Florida) ha rischiato molte vittime a seguito di un attacco hacker finalizzato ad alterare la composizione chimica della fornitura di acqua. Cerchiamo di capire di

Sembrerebbe confermato il data breach ai danni del sito https://www.pixartprinting.com con vendita dei dati. Facciamo un po’ di luce sull’accaduto.

Si apprende dal quotidiano tedesco BILD che due navi da crociera dell’Aida sarebbero sotto attacco hacker da diversi giorni e avrebbero perso il controllo di alcune strumentazioni importanti.

Un giorno fa è stata data la notizia su internet che 2.500.000 utenze dell’operatore HO (di proprietà Vodafone) sarebbero state trafugate e messe in vendita.

La settimana nera 2020 ha importanti risvolti dal punto di vista della sicurezza informatica, perchè nasce in un anno difficile. La pandemia del COVID-19 ha convinto i collettivi hacker del

Nelle scorse ore ENEL è stata vittima di un attacco ransomware con una richiesta di riscatto da 14 milioni di dollari. È il secondo attacco che colpisce la struttura nel

Il 23 ottobre 2020 su Twitter sono comparsi alcuni archivi legati al data-breach che il 21 settembre 2020 avrebbe colpito la società LuxOttica. Cerchiamo di capire di più e ricostruire

Nell’ultima settimana sono stato ospite due volte di trasmissioni web incentrate sui ransomware. I problemi causati da questi virus sono ormai noti a tutti ma cosa si può fare concretamente

La paziente sarebbe dovuta essere ricoverata urgentemente presso la Düsseldorf University Clinic ma la struttura era stata colpita da un ransomware che ha mandato letteralmente in blocco i sistemi informatici.

Il 30 luglio 2020 i collettivi LulzSec_ITA e Anonymous Italia hanno pubblicato le risultanze di un databreach ai danni di AGENAS (Agenzia Nazionale per i Servizi Sanitari) e del DEP